[Информационная безопасность] Получаем полную версию Microsoft Exchange. Исследуем, как мир ставит обновления

Автор

Сообщение

news_bot ®

Стаж: 8 лет

Сообщений: 27286

ПрологПеред тем, как я расскажу о своем исследовании, объясню, чем оно было обусловлено. В мае мы запустили альфа-версию сканера интернета – Netlas.io. Этот сервис – наша собственная разработка, которой мы занимались последние месяцы. В двух словах о том, что это. Netlas.io — это своеобразный технический атлас всей сети Интернет, который включает сертификаты, данные по доменам и поддоменам, ответы серверов по популярным портам и много другой полезной информации для исследователей безопасности. Иными словами — это российский аналог Shodan или Censys. Альфа-тестирование продлится еще несколько месяцев, поэтому, кому интересно – ждем. На этот период сервис полностью бесплатный, но уже содержит много «плюшек» для тех, кто решит продолжить его использовать после альфы. Например, доступ к платному аккаунту на несколько месяцев. На этой ноте вступительную часть объявляю закрытой, переходим к исследованию. В марте Microsoft выпустил патч для уязвимостей Proxylogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065), с тех пор в моих новостных подборках почти каждый день проскакивает новость про эти уязвимости. То кто-то пишет очередной детект, то очередная коммерческая группировка начинает атаки, то Microsoft заявляет о том, что не пропатченых осталось 5% версий, то другая компания заявит, что остался 82731 уязвимый хост, то они же, что осталось 69548, а другие вендоры - осталось 29796 уязвимых хостов.В начале мая на один из моих ханипотов попался запрос, позволяющий определить точную версию Microsoft Exchange (с небольшой корректировкой, но об этом потом).В середине мая мы запустили Netlas.io (о чем я написал в самом начале) с результатами сканирования всего интернета. Тут я решил, что пора провести маленькое исследование того, как обстоят дела с безопасностью Exchange и дать свою цифру уязвимых хостов (хотя меня больше интересуют проценты, так честнее на большой выборке).Как мы раньше определяли версию Microsoft ExchangeВо многих тестах на проникновение на периметре организации торчит Microsoft Exchange (иногда это единственный доступный снаружи ресурс). Посмотрев на исходный код страницы /owa/auth/logon.aspx, легко найти версию. Увы, прошли славные времена Exchange 2010 и по этой версии уже ничего не понять.

src: url("/owa/auth/15.2.858/themes/resources/segoeui-regular.eot?#iefix") format("embedded-opentype"),

<meta name="msapplication-TileImage" content="prem/15.2.858.12/resources/images/0/owa_browserpinnedtile.png"/>

Мы часто видим версию 15.00.1497, но что с ней делать, какие эксплойты применять — вообще загадка. Можно посмотреть описание выхода версии или на официальном сайте (менее удобно) По этим данным мы можем понять, что данная версия от июня 2019 до мая 2021. Что применять для взлома не понятно (или надо ли что-то применять вообще). Ситуация сильно усложняется, если есть любое защитное средство (начиная от антивируса, который удалит наш шелл, заканчивая NGFW, который не пропустит наш запрос).Короче, знать версию очень полезно в нашем непростом деле!Что нашлосьНа ханипот пришёл запрос к “/ecp/Current/exporttool/microsoft.exchange.ediscovery.exporttool.application”. Я люблю смотреть на редкие запросы на публично доступных ханипотах, поэтому довольно быстро обратил внимание и на этот (я их по длине сортирую, а этот вон какой длинный)). Запрос очевидно к Microsoft Exchange (там так написано)) и путь ecp тоже его).Запрос был мне незнаком, и я его кинул на стенд с Exchange. К моему удивлению, сервер ответил мне диалогом на скачку файла, в файле xml, а в ней текущая запущенная версия Exchange!

<assemblyIdentity name="microsoft.exchange.ediscovery.exporttool.application" version="15.2.858.12" publicKeyToken="b1d1a6c4511418ce" language="neutral" processorArchitecture="

Нахождение версии Exchange позволит сэкономить чуть-чуть времени при тестах на проникновение, а это приятно. Кидаю запрос на стенд с Exchange 2016 и тоже получаю версию! Кидаю на Exchange 2013 и ничего не получаю(Разбираемся с версией Exchange 2013Смотрим на запрос и видим слово “Current”. Логично предположить, что Microsoft с 2016 года ввело алиас на версию. Пробуем кидать верхнеуровневую версию (которую мы получили со страницы OWA) и ничего не получаем.Версия Exchange 2010 и ниже У меня нет стенда с такой версией Exchange, и она там не нужна. Как я писал выше, в таких версиях полная версия билда пишется на страничке /owa.Получаем список Microsoft Exchange Все знают, что чаще всего сервер с Exchange перекидывает обращение к / на /owa/. Поищем редирект на /owa, запрос для Netlas:

http.headers.location:"/owa/"

Я получил 2,8 миллиона результатов и очевидно такого количества Exchange не может быть, а, значит, там много дубликатов (мы во время сканирования ходим по различным редиректам и результатов для одного адреса может быть больше одного, иногда прям сильно больше одного). Так же в изначальном запросе мы просто ищем слово “owa”, а оно может встречаться где угодно, например, редирект с /owa/ на /owa/auth/logon.aspxОптимизируем запрос, чтобы редирект был с /:

http.headers.location:"/owa/" AND path:"/"

Получили 1.7 миллиона результатов, что тоже не правдоподобно много, смотрим в них и видим, что очень много результатов приходится на “MICROSOFT-CORP-MSN-AS-BLOCK”, это подсеть облака 365 от Microsoft. Когда я готовил данные для исследования, я думал, что облака нам не интересны, там же точно всё обновлено (я ошибался, но об этом дальше).В итоге, я исключил из запроса эту подсеть и итоговый запрос был:

((http.headers.location:/owa/ AND path:"/") AND NOT asn.organization:("MICROSOFT-CORP-MSN-AS-BLOCK"))

Я получил 677 тысяч результатов и это число меня устроило (на самом деле оно маловато и после следующего скана, оно должно увеличиться, так как мы добавили почти 2 миллиарда доменов, но еще не успели их отсканировать).Качаем эти 677к результатов. Можно удобно скачать только нужные поля (меня интересовали: ip, домен, порт и страна).Сканирование интернетаПосле удаление дублей в таргетах осталось 550к целей. Если кто-то когда-то сканировал 550к хостов в интернете, то он понимает, что сканить это синхронными методами (например, python с requests) будет очень долго (дней 10 примерно, при таймауте в 1 секунду). Поэтому я взял наш сканер (написан на Golang), написал в него модуль (когда-нибудь мы напишем отдельную большую статью про то, как мы сканируем интернет), который отдавал мне следующую информацию:

- хост (ip, домен, порт)

- версию на страничке /owa

- версию Exchange (из файла microsoft.exchange.ediscovery.exporttool.application)

- страну (копировал из исходного файла)

В результате получили около 400к результатов, за 2 часа работы, которые дальше будем анализировать.Анализ результатовТут был сложный вопрос, как джойнить результаты, так как входные данные были вперемешку (ip и домены). Мы точно много раз получили результаты дважды (например, у нас есть хост с ip 1.1.1.1 и доменом mail.example.com). Более того, полно хостов, которые мы одновременно сканили по нескольким поддоменам, например, autodiscover.example.com, webmail.example.com и т.д. Кроме того, на одном ip-адресе может быть несколько разных доменов, например, mail.example.com, mail.example-corp.com, mail.example.net. Так как я не гонюсь за большими числами (мне интересен процент хостов), я произвёл джоин по ip-адресу и получил 146 тысячу уникальных адресов с Exchange серверами. Джойн по домену даёт около 200к результатов (имеется в виду объединение по длине домена -1 от изначального, т.е. mail.test.example.com даёт нам домен test.example.com и он не будет объединён с доменом mail.example.com).При любом виде джойна получались хосты, у которых есть несколько версий (как оказалось, довольно часто у людей есть Exchange 2010 и Exchange 2016). В статистику по версии я занесу обе версии (таких хостов 557, версий около 600), максимально на одном хосте 4 разные версии.Также есть 25к ip-адресов, для которых не удалось получить полную версию по нескольким причинам:

- Заблокирован доступ ко всему сайту /ecp (или вообще выключен).

- Для 2013 Exchange моя брутилка неэффективна (большинство без версий именно таких), об этом дальше будет подробнее (не настолько она неэффективна, надо просто больше данных).

- Ошибка 503 - “Configuration file is not well-formed XML” тут вопросики к Microsoft конечно (при ошибке напишет внутреннее имя домена, но его и так несложно получить и пути установки).

- Ошибка “нет места на жёстком диске” (тут наши полномочия всё, не думаю, что такое часто будет встречаться в бою).

В итоге, получилось следующий график по патчам:

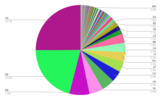

Рисунок – распределение по патчам.Уязвимых к Proxylogon (не имеющих мартовского, апрельского или майского патча) – почти 12% (или 14.5к), при этом очень грустно, что за месяц с выхода майского обновления обновилось только 35%, ещё более грустно, что апрельского патча (который закрыл CVE-2021-28480, CVE-2021-28481, CVE-2021-28482, CVE-2021-28483) не имеют более 45% серверов (45% это очень много, Карл).Давайте теперь посмотрим какие версии вообще используются:

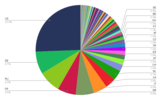

Тут я был сильно удивлён. Я знал, что 2016 Exchange много, но что его больше 50% —это удивительно (станет, пожалуй, основным стендом в тестировании). Однако то, что 2013 больше, чем 2019 — прям шок).Сейчас будет ужасная диаграмма, она показывает распределение по всем версиям.

Забавно, что на 6 версий приходится более 50% (50.1, что конечно более 50)))). Также шокирует, что ни одна версия 2019 Exchange, которые продвигаются уже 2.5 года (с октября 2018), не попали в эти 50%. Но радует, что 2 самые популярные версии — это майский апдейт, и в топ 50 нет ни одной уязвимой версии к ProxyLogon.В этот момент очень внимательный читатель (если ты такой, то я снимаю шляпу) должен сказать, что у меня ошибка! На версию 15.2.858.9 приходится 1.6% результатов, но такой версии Exchange не существует (по ссылкам с версиями)! Апрельский апдейт имеет номер 15.2.858.10, а по URL с XML нам отдаётся версия именно 15.2.858.9, её я и занёс в табличку, таких аномалий (тут тоже вопросик к майкрософт и к тому, как они собирают релизы. Я не представляю себе CI/CD процесс, в котором происходят такие косяки с версиями). Такая же проблема есть 15.1.2242.5 (4.4%!) результатов, тут вероятнее всего 15.1.2242.8 (другие версии в этом билде присутствует корректно). Разумеется, я поправил эти косяки от Майкрософт, когда делал распределение по апдейтам.Также, возможно, именно с этим связано то, что для 2013 Exchange моя брутилка работала неэффективно. Я допускаю пропуск какого-то релиза, который почему-то назван иначе, хотя, вероятнее всего, я просто не дожидался ответов на бруте, так как файл microsoft.exchange.ediscovery.exporttool.application (смотри причину ошибки "нехватка места на жёстком диске") генерится при запросе заново, а я ждал всего 1 секунду. Если буду делать рескан для следующей громкой уязвимости в Exchange, то увеличу таймаут в бруте до 2 секунд.Давайте посмотрим, как обстоят дела по странам. Для начала общее распределение по хостам, где удалось получить версию:

Тут из удивительного — 2 место у Германии с небольшим отставанием от Америки и то, что Австрия выше России. Попросили бы меня сказать топ 5 стран, я бы их и назвал (возможно, забыл бы Францию).Теперь посмотрим на страны, которые проигнорировали мартовский патч:

Замечательный график, в котором мы (Россия) вырвались уже на 3 место, но справедливости ради он мало информативен, потому что показывает проценты в штуках, а не относительно количества Exchange в этой стране. Давайте перерисуем (уберём страны где меньше 100 Exchange, чтобы не получить пугающий результат) и построим табличку с долей уязвимых Exchange:1China0.43984962412Azerbaijan0.39837398373Iran0.36832740214Kazakhstan0.34745762715Tunisia0.32824427486Jordan0.30519480527Egypt0.27956989258Hong Kong0.27840909099Morocco0.274809160310Belarus0.268817204311Brazil0.240601503812Kuwait0.239766081913Lebanon0.232673267314Russia0.229751403415Ukraine0.22478991616Pakistan0.205882352917Saudi Arabia0.205804749318Mexico0.205426356619Serbia0.198952879620India0.19696969721Bahrain0.196428571422United Arab Emirates0.194774346823Lithuania 0.190476190524Ireland0.182628062425Cyprus0.178571428626Romania0.178356713427Portugal0.170582226828Hungary0.16816143529Spain0.167019027530Bulgaria0.156363636431Bahamas0.14563106832Italy0.145495587933France0.137557736734Turkey0.127520759235Latvia0.120331950236Iceland0.118518518537Israel0.116834170938Canada0.112600536239Greece0.108050847540USA0.100173979241Czechia0.098545283942Republic of South Africa0.0923076923143Slovakia0.0920770877944Poland0.0891304347845Sweden0.0890744606846Great Britain0.0889159561547Croatia0.0888157894748Slovenia0.0760233918149Netherlands0.071857103950Denmark0.0700447093951Switzerland0.0582890450952Luxembourg0.0541044776153Belgium0.0536828963854Austria0.0489547038355Estonia0.0430107526956Norway0.0403100775257Germany0.0380970987658Liechtenstein0.035087719359Finland0.03225806452Относительный топ раздолбаёв стран, которые не любят апдейты, куда показательнее. Я был удивлён, увидев на первом месте Китай! Далее со 2 по 7 идут страны ближнего востока.В России мы имеем почти 23% хостов без мартовского патча, — это очень плохо (напоминаю, что мировой результат 11.9). Я посмотрел домены, там и госуха (в основном региональные), и универы, и военные подрядчики, кого там только нет (был бы у нас перечень субъектов КИИ, можно было с ним сравнить. Моя интуиция подсказывает, что там тоже были бы совпадения).Лидер по количеству – Америка, имеет всего 10% хостов без патча. Была новость, что ФБР сами ломают и следят за действиями атакующих, такой вот ханипот из тех, кто не обновился). Второе место – Германия, которая показывает результат лучше – менее 4% уязвимых хостов. А лидером по установке патчей является неожиданно Финляндия. Тут тоже забавно, что больше всего следят за безопасностью страны из одного региона (назовём их викингами странами северной Европы).В целом, можно накидать ещё кучу таблиц и диаграмм по имеющимся данным, но страниц и так много, если кому-то интересно – пишите в комментариях, я попробую построить.«Уходите в облака. Это безопасно», - говорили они…Я изначально исключил подсеть майкрософта, так как думал, что нет смысла сканить облака, но, возможно, я ошибался… Среди таргетов проскакивали облачные версии (639 раз с версиями) и знаете, у них не одна и та же версия у всех! Облачная версия имеет вид 15.20.xxxx.xx, 15.20 указывает, что это облако (вероятнее всего, оно работает на 2019 Exchange).15.20.4173.33115.20.4129.37115.20.4150.33115.20.4150.27115.20.4150.34115.20.4219.9315.20.4173.32415.20.4173.36415.20.4195.21615.20.4195.25715.20.4195.201115.20.4195.221715.20.4219.131715.20.4219.125615.20.4195.235715.20.4173.3011115.20.4195.24341Я честно не знаю, что означают эти цифры (но это очень похоже на версию! И оно находится в поле версии в xml!). Если гуглить эти цифры, то описание не находится, а находятся письма, где цифры идут после слова id. Но я буду считать, что это версия и говорить, что это очень странно, что есть:

- Несколько параллельно живущих релизов (зачем??)

- Самые популярные версии не самые последние!

- Если принять, что 15.20.4195.24 версия с майским обновлением, то 23 – апрель, а 22 – март, то есть 20 и 21, которые должны быть уязвимы?

- Уязвимы ли облачные версии Exchange к ProxyLogon?

Я сейчас в активном багаже имею крайне мало знаний об облачном Exchange (outlook, офис 365, Microsoft online) и эта тема требует отдельного большого ресёча (если кто-то хочет заняться — пишите, помогу с данными).Немного ссылок на кодНакидал NSE для получения версии, пока без подписи какая CVE (в будущем наверно доработаю) – ссылка на гитхаб Если кто-то хочет воспроизвести результат – маленький питоновский скрипт (ссылка на гитхаб), который:

- отправляет запрос в Netlas (можно редактировать сам запрос, количество получаемых записей и поля, которые хочется получить);

- получает версию OWA и Exchange (нагрузку можно переписать под другое исследование);

- пишет результат в csv (можете переписать в удобный вам формат).

Выводы

- Очень жаль, что принятие обновлений безопасности в России ниже, чем в мире (говорю только про Exchange, но, думаю, и с другим софтом дела не лучше). Надеюсь, мы будем улучшать данный показатель, а значит, будет больше работы и рынок ИБ будет расти.

- Надеюсь, что NSE-скриптик поможет много кому при пентесте, чтобы не проходить очевидно открытую дверь.

- Надеюсь, что URL с версией добавят вендоры сканеров безопасности и жить станет ещё проще.

- Много каких подводных камней явно забыл описать, если есть вопросы — пишите (можно в телегу, по нику @aaminin)

P.S. Если кто-то заинтересован в исследованиях на базе Netlas – пишите. Мы со своей стороны заинтересованы в развитии продукта и постараемся помочь Вам со сбором и выгрузкой необходимых данных при условии упоминания продукта в исследовании.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность] Давайте поможем компании Plarium стать безопаснее

- [Высокая производительность, Информационная безопасность, GPGPU, Машинное обучение, Искусственный интеллект] Атака на Nvidia DeepStream с помощью некорректного фрейма видео в формате H264

- [Информационная безопасность] Бездействие Electronic Arts на предупреждения о дырах в системах безопасности

- [Информационная безопасность] Microsoft признала, что подписала вредоносный драйвер

- [Информационная безопасность] Развитие механизмов безопасности Android (от версии к версии)

- [Информационная безопасность] Security Week 26: руткит с легитимной цифровой подписью

- [Информационная безопасность, Тестирование IT-систем, Разработка под Android] Уязвимости NFC позволяют взломать банкомат, просто взмахнув смартфоном (перевод)

- [Информационная безопасность, Разработка под Windows, Производство и разработка электроники, Софт, IT-компании] Перекупщики подняли цены на модули TPM материнских плат из-за требования Windows 11

- [Информационная безопасность, Разработка под Windows, Софт] Windows 11 будет поставляться без требований TPM для систем специального назначения

- [Информационная безопасность, Антивирусная защита] Десять вопросов, которые я не задам нашему Президенту

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_informatsionnaja_bezopasnost (информационная безопасность), #_issledovanie_bezopasnosti (исследование безопасности), #_issledovanija_v_it (исследования в ит), #_proxylogon, #_microsoft_exchange, #_ujazvimosti (уязвимости), #_cve, #_obnovlenie_po (обновление по), #_blog_kompanii_akribija (

Блог компании Акрибия

), #_informatsionnaja_bezopasnost (

Информационная безопасность

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 11-Фев 11:01

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 8 лет |

|

ПрологПеред тем, как я расскажу о своем исследовании, объясню, чем оно было обусловлено. В мае мы запустили альфа-версию сканера интернета – Netlas.io. Этот сервис – наша собственная разработка, которой мы занимались последние месяцы. В двух словах о том, что это. Netlas.io — это своеобразный технический атлас всей сети Интернет, который включает сертификаты, данные по доменам и поддоменам, ответы серверов по популярным портам и много другой полезной информации для исследователей безопасности. Иными словами — это российский аналог Shodan или Censys. Альфа-тестирование продлится еще несколько месяцев, поэтому, кому интересно – ждем. На этот период сервис полностью бесплатный, но уже содержит много «плюшек» для тех, кто решит продолжить его использовать после альфы. Например, доступ к платному аккаунту на несколько месяцев. На этой ноте вступительную часть объявляю закрытой, переходим к исследованию. В марте Microsoft выпустил патч для уязвимостей Proxylogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065), с тех пор в моих новостных подборках почти каждый день проскакивает новость про эти уязвимости. То кто-то пишет очередной детект, то очередная коммерческая группировка начинает атаки, то Microsoft заявляет о том, что не пропатченых осталось 5% версий, то другая компания заявит, что остался 82731 уязвимый хост, то они же, что осталось 69548, а другие вендоры - осталось 29796 уязвимых хостов.В начале мая на один из моих ханипотов попался запрос, позволяющий определить точную версию Microsoft Exchange (с небольшой корректировкой, но об этом потом).В середине мая мы запустили Netlas.io (о чем я написал в самом начале) с результатами сканирования всего интернета. Тут я решил, что пора провести маленькое исследование того, как обстоят дела с безопасностью Exchange и дать свою цифру уязвимых хостов (хотя меня больше интересуют проценты, так честнее на большой выборке).Как мы раньше определяли версию Microsoft ExchangeВо многих тестах на проникновение на периметре организации торчит Microsoft Exchange (иногда это единственный доступный снаружи ресурс). Посмотрев на исходный код страницы /owa/auth/logon.aspx, легко найти версию. Увы, прошли славные времена Exchange 2010 и по этой версии уже ничего не понять. src: url("/owa/auth/15.2.858/themes/resources/segoeui-regular.eot?#iefix") format("embedded-opentype"),

<meta name="msapplication-TileImage" content="prem/15.2.858.12/resources/images/0/owa_browserpinnedtile.png"/>

<assemblyIdentity name="microsoft.exchange.ediscovery.exporttool.application" version="15.2.858.12" publicKeyToken="b1d1a6c4511418ce" language="neutral" processorArchitecture="

http.headers.location:"/owa/"

http.headers.location:"/owa/" AND path:"/"

((http.headers.location:/owa/ AND path:"/") AND NOT asn.organization:("MICROSOFT-CORP-MSN-AS-BLOCK"))

Рисунок – распределение по патчам.Уязвимых к Proxylogon (не имеющих мартовского, апрельского или майского патча) – почти 12% (или 14.5к), при этом очень грустно, что за месяц с выхода майского обновления обновилось только 35%, ещё более грустно, что апрельского патча (который закрыл CVE-2021-28480, CVE-2021-28481, CVE-2021-28482, CVE-2021-28483) не имеют более 45% серверов (45% это очень много, Карл).Давайте теперь посмотрим какие версии вообще используются:  Тут я был сильно удивлён. Я знал, что 2016 Exchange много, но что его больше 50% —это удивительно (станет, пожалуй, основным стендом в тестировании). Однако то, что 2013 больше, чем 2019 — прям шок).Сейчас будет ужасная диаграмма, она показывает распределение по всем версиям.  Забавно, что на 6 версий приходится более 50% (50.1, что конечно более 50)))). Также шокирует, что ни одна версия 2019 Exchange, которые продвигаются уже 2.5 года (с октября 2018), не попали в эти 50%. Но радует, что 2 самые популярные версии — это майский апдейт, и в топ 50 нет ни одной уязвимой версии к ProxyLogon.В этот момент очень внимательный читатель (если ты такой, то я снимаю шляпу) должен сказать, что у меня ошибка! На версию 15.2.858.9 приходится 1.6% результатов, но такой версии Exchange не существует (по ссылкам с версиями)! Апрельский апдейт имеет номер 15.2.858.10, а по URL с XML нам отдаётся версия именно 15.2.858.9, её я и занёс в табличку, таких аномалий (тут тоже вопросик к майкрософт и к тому, как они собирают релизы. Я не представляю себе CI/CD процесс, в котором происходят такие косяки с версиями). Такая же проблема есть 15.1.2242.5 (4.4%!) результатов, тут вероятнее всего 15.1.2242.8 (другие версии в этом билде присутствует корректно). Разумеется, я поправил эти косяки от Майкрософт, когда делал распределение по апдейтам.Также, возможно, именно с этим связано то, что для 2013 Exchange моя брутилка работала неэффективно. Я допускаю пропуск какого-то релиза, который почему-то назван иначе, хотя, вероятнее всего, я просто не дожидался ответов на бруте, так как файл microsoft.exchange.ediscovery.exporttool.application (смотри причину ошибки "нехватка места на жёстком диске") генерится при запросе заново, а я ждал всего 1 секунду. Если буду делать рескан для следующей громкой уязвимости в Exchange, то увеличу таймаут в бруте до 2 секунд.Давайте посмотрим, как обстоят дела по странам. Для начала общее распределение по хостам, где удалось получить версию:  Тут из удивительного — 2 место у Германии с небольшим отставанием от Америки и то, что Австрия выше России. Попросили бы меня сказать топ 5 стран, я бы их и назвал (возможно, забыл бы Францию).Теперь посмотрим на страны, которые проигнорировали мартовский патч:  Замечательный график, в котором мы (Россия) вырвались уже на 3 место, но справедливости ради он мало информативен, потому что показывает проценты в штуках, а не относительно количества Exchange в этой стране. Давайте перерисуем (уберём страны где меньше 100 Exchange, чтобы не получить пугающий результат) и построим табличку с долей уязвимых Exchange:1China0.43984962412Azerbaijan0.39837398373Iran0.36832740214Kazakhstan0.34745762715Tunisia0.32824427486Jordan0.30519480527Egypt0.27956989258Hong Kong0.27840909099Morocco0.274809160310Belarus0.268817204311Brazil0.240601503812Kuwait0.239766081913Lebanon0.232673267314Russia0.229751403415Ukraine0.22478991616Pakistan0.205882352917Saudi Arabia0.205804749318Mexico0.205426356619Serbia0.198952879620India0.19696969721Bahrain0.196428571422United Arab Emirates0.194774346823Lithuania 0.190476190524Ireland0.182628062425Cyprus0.178571428626Romania0.178356713427Portugal0.170582226828Hungary0.16816143529Spain0.167019027530Bulgaria0.156363636431Bahamas0.14563106832Italy0.145495587933France0.137557736734Turkey0.127520759235Latvia0.120331950236Iceland0.118518518537Israel0.116834170938Canada0.112600536239Greece0.108050847540USA0.100173979241Czechia0.098545283942Republic of South Africa0.0923076923143Slovakia0.0920770877944Poland0.0891304347845Sweden0.0890744606846Great Britain0.0889159561547Croatia0.0888157894748Slovenia0.0760233918149Netherlands0.071857103950Denmark0.0700447093951Switzerland0.0582890450952Luxembourg0.0541044776153Belgium0.0536828963854Austria0.0489547038355Estonia0.0430107526956Norway0.0403100775257Germany0.0380970987658Liechtenstein0.035087719359Finland0.03225806452Относительный топ раздолбаёв стран, которые не любят апдейты, куда показательнее. Я был удивлён, увидев на первом месте Китай! Далее со 2 по 7 идут страны ближнего востока.В России мы имеем почти 23% хостов без мартовского патча, — это очень плохо (напоминаю, что мировой результат 11.9). Я посмотрел домены, там и госуха (в основном региональные), и универы, и военные подрядчики, кого там только нет (был бы у нас перечень субъектов КИИ, можно было с ним сравнить. Моя интуиция подсказывает, что там тоже были бы совпадения).Лидер по количеству – Америка, имеет всего 10% хостов без патча. Была новость, что ФБР сами ломают и следят за действиями атакующих, такой вот ханипот из тех, кто не обновился). Второе место – Германия, которая показывает результат лучше – менее 4% уязвимых хостов. А лидером по установке патчей является неожиданно Финляндия. Тут тоже забавно, что больше всего следят за безопасностью страны из одного региона (назовём их викингами странами северной Европы).В целом, можно накидать ещё кучу таблиц и диаграмм по имеющимся данным, но страниц и так много, если кому-то интересно – пишите в комментариях, я попробую построить.«Уходите в облака. Это безопасно», - говорили они…Я изначально исключил подсеть майкрософта, так как думал, что нет смысла сканить облака, но, возможно, я ошибался… Среди таргетов проскакивали облачные версии (639 раз с версиями) и знаете, у них не одна и та же версия у всех! Облачная версия имеет вид 15.20.xxxx.xx, 15.20 указывает, что это облако (вероятнее всего, оно работает на 2019 Exchange).15.20.4173.33115.20.4129.37115.20.4150.33115.20.4150.27115.20.4150.34115.20.4219.9315.20.4173.32415.20.4173.36415.20.4195.21615.20.4195.25715.20.4195.201115.20.4195.221715.20.4219.131715.20.4219.125615.20.4195.235715.20.4173.3011115.20.4195.24341Я честно не знаю, что означают эти цифры (но это очень похоже на версию! И оно находится в поле версии в xml!). Если гуглить эти цифры, то описание не находится, а находятся письма, где цифры идут после слова id. Но я буду считать, что это версия и говорить, что это очень странно, что есть:

=========== Источник: habr.com =========== Похожие новости:

Блог компании Акрибия ), #_informatsionnaja_bezopasnost ( Информационная безопасность ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 11-Фев 11:01

Часовой пояс: UTC + 5