[Информационная безопасность, Профессиональная литература] Книга «Защита данных. От авторизации до аудита»

Автор

Сообщение

news_bot ®

Стаж: 8 лет

Сообщений: 27286

оригинал

Привет, Хаброжители! Чем авторизация отличается от аутентификации? Как сохранить конфиденциальность и провести тестирование на проникновение? Автор отвечает на все базовые вопросы и на примерах реальных инцидентов рассматривает операционную безопасность, защиту ОС и мобильных устройств, а также проблемы проектирования сетей. Книга подойдет для новичков в области информационной безопасности, сетевых администраторов и всех интересующихся. Она станет отправной точкой для карьеры в области защиты данных.

Наиболее актуальные темы:

• Принципы современной криптографии, включая симметричные и асимметричные алгоритмы, хеши и сертификаты.

• Многофакторная аутентификация и способы использования биометрических систем и аппаратных токенов для ее улучшения.

• Урегулирование вопросов защиты компьютерных систем и данных.

• Средства защиты от вредоносных программ, брандмауэры и системы обнаружения вторжений.

• Переполнение буфера, состояние гонки и другие уязвимости.

Аудит и отчетность

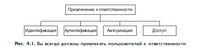

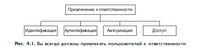

Когда вы успешно выполнили процессы идентификации, аутентификации и авторизации (или нет), необходимо отслеживать дальнейшие действия, происходящие в организации. Даже когда вы разрешили стороне доступ к ресурсам, вам все равно нужно убедиться, что пользователь соблюдает правила, особенно те, которые касаются безопасности, делового поведения и этики. То есть важно убедиться, что у вас есть возможность привлечь пользователей ваших систем к ответственности (рис. 4.1).

Привлечение кого-либо к ответственности означает, что лицо несет ответственность за свои действия. Сейчас это особенно важно, когда у многих организаций большой объем информации хранится в цифровой форме. Если вы не отслеживаете, как люди получают доступ к конфиденциальным данным, хранящимся в цифровом виде, возможен ущерб бизнесу, кража интеллектуальной собственности, кража личных данных и мошенничество. Кроме того, утечка данных может иметь юридические последствия для компании. Некоторые виды данных — например, медицинские и финансовые — в некоторых странах защищены законом. Например, в США есть два таких хорошо известных закона — это Закон 1996 года о переносимости и подотчетности медицинского страхования, который защищает медицинскую информацию, и Закон Сарбейнса — Оксли 2002 года, который защищает от корпоративного мошенничества.

Многие меры, которые вы применяете для обеспечения подотчетности, являются примерами аудита, то есть процесса проверки записей или информации организации. Аудит проводится с целью убедиться, что люди соблюдают законы, политику и другие правила административного контроля. Аудит также позволяет предотвратить атаки, например, когда компании — эмитенты кредитных карт регистрируют и проверяют покупки, которые вы делаете через свою учетную запись. Если вы решите купить полдюжины ноутбуков за один день, этот поступок может вызвать предупреждение в системе мониторинга компании, и компания может временно заблокировать любые покупки, сделанные с помощью вашей карты. В этой главе вы узнаете о подотчетности более подробно и увидите, как использовать аудит для ее реализации.

Отчетность

Чтобы привлечь людей к ответственности за свои действия, нужно отслеживать все действия в своей среде вплоть до их источников. Это означает, что нужно использовать процессы идентификации, аутентификации и авторизации, чтобы понять, с кем связано данное событие и какие разрешения позволили пользователю его выполнить.

Отчетность и связанные с ней инструменты аудита часто подвергаются критике. Кто-то может сказать, что внедрение методов слежки выглядит так, будто «Большой Брат следит за тобой». В некотором смысле это правда; если вы слишком сильно следите за людьми, атмосфера в коллективе может накалиться.

Но можно зайти слишком далеко и в другом направлении. Если у вас нет достаточных мер контроля, чтобы предотвратить нарушение ваших правил и злоупотребление ресурсами, вы столкнетесь с проблемами безопасности.

В примечании ниже приведен пример этого.

Часто сторонние организации требуют от вас ведения отчетности, но инициатива соблюдения этих требований должна исходить изнутри вашей организации. Например, когда в Соединенных Штатах компания обнаруживает нарушение, законы часто требуют от нее уведомить об этом лиц, чья информация была раскрыта. По состоянию на март 2018 года во всех 50 штатах США действуют законы о раскрытии информации о нарушениях.

Однако часто бывает так, что мало кто за пределами компании узнаёт о нарушениях, пока сама компания не уведомит об этом причастные стороны. Нетрудно понять, почему в подобных ситуациях у организации может возникнуть соблазн не говорить ничего об инциденте. Но если вы не соблюдаете требования закона, в конечном итоге это наверняка будет выявлено, и когда это произойдет, вы столкнетесь с более серьезными личными, деловыми и юридическими последствиями, чем если бы разрешили ситуацию правильно изначально.

Преимущества ведения отчетности с точки зрения безопасности

Когда вы привлекаете людей к ответственности, то можете обеспечить безопасность своей среды несколькими способами: путем применения принципов неоспоримости, путем сдерживания тех, кто планирует использовать ваши ресурсы не по назначению, а также обнаружения и предотвращения вторжений. Процессы, которые вы используете для обеспечения отчетности, также могут помочь вам в подготовке материалов для судебного разбирательства.

Неоспоримость

Термин «неоспоримость» относится к ситуации, когда человек не может отрицать, что он что-то сделал или заявил, так как у нас есть достаточные доказательства этого заявления или деяния. При организации ИБ вы можете добиться неоспоримости разными способами. Можно получить доказательства активности пользователя непосредственно из системных или сетевых журналов или восстановить такие доказательства с помощью цифровой судебной экспертизы системы или задействованных устройств.

Можно также использовать технологии шифрования, такие как хеш-функции, для цифровой подписи сообщения или файла. Подробнее о таких методах поговорим в главе 5, посвященной теме шифрования. Еще один пример — когда система подписывает каждое электронное письмо цифровой подписью, что делает невозможным отрицание того факта, что письмо пришло именно из этой системы.

Сдерживание

Отчетность также может оказаться отличным фактором сдерживания от ненадлежащего поведения в вашей среде. Если сотрудники знают, что вы следите за ними, и если вы сообщили им о возможном наказании за нарушение правил, им придется дважды подумать, прежде чем нарушать их.

Ключ к сдерживанию заключается в том, чтобы дать людям понять, что за свои действия придется нести ответственность. Обычно сдерживание достигается с помощью процессов аудита и мониторинга, которые описаны в разделе «Аудит» этой главы. Если ваши цели не будут ясно обозначены, ваше средство сдерживания потеряет большую часть своей силы.

Например, если в рамках вашей деятельности по мониторингу вы отслеживаете время доступа к бейджам и видите, когда ваши сотрудники входят в здание и выходят из него, то можете еженедельно сверять эти показания со временем, которое они указали в табеле учета рабочего времени, чтобы исключить незаконное добавление рабочего времени и дополнительные деньги. Поскольку сотрудники знают, что это проверяется, у них не возникнет желания подделывать табели учета рабочего времени. Это может показаться излишним, но компании и в самом деле часто используют такие методы, если у них много сотрудников, работающих в определенные смены, например в справочных службах службы технической поддержки.

Обнаружение и предотвращение вторжений

Выполняя аудит информации в своей среде, вы можете обнаруживать и предотвращать вторжения как в логическом, так и в физическом смысле. Если вы реализуете оповещения о необычных действиях и регулярно проверяете записанную информацию, у вас будет гораздо больше шансов обнаружить текущие атаки и предпосылки будущих атак.

В цифровых средах, где атаки могут происходить за доли секунды, стоило бы реализовать автоматизированные инструменты для осуществления мониторинга системы и предупреждений о любой странной активности. Такие инструменты можно разделить на две основные категории: системы обнаружения вторжений (IDS) и системы предотвращения вторжений (IPS).

IDS — это строго инструмент мониторинга и оповещения, который уведомляет вас, когда происходит атака или другая нежелательная деятельность. IPS, которая часто работает на основе информации, получаемой из IDS, может принимать меры в ответ на события, происходящие в среде. В ответ на атаку по сети IPS может отклонить трафик от источника атаки. В главах 10 и 11 IDS и IPS описаны более подробно.

Допустимость записей

Если вы ведете записи для юридических целей, вы с большей вероятностью добьетесь их принятия, если они будут созданы регулируемой и последовательной системой отслеживания. Например, если вы планируете предоставить в суд цифровые доказательства, вам, вероятно, придется предоставить надежную и задокументированную цепочку хранения доказательств, чтобы суд их принял. Это означает, что вам необходимо иметь возможность отслеживать местонахождение улик и их перемещение, как именно они передавались от одного человека к другому и как они защищались во время хранения.

Ваши методы подотчетности для сбора доказательств должны обеспечивать сохранность данных на всех этапах, иначе ваши доказательства, скорее всего, будут больше похожи на домыслы, что в лучшем случае ослабит вашу позицию.

Аудит

Аудит — это методическая проверка и проверка записей организации3. Практически в любой среде, от самого низкого до самого высокого уровня, важно сделать так, чтобы люди несли ответственность за свои действия. Для этого используется какой-либо вид аудита.

Один из основных способов реализации отчетности с помощью технических средств — это ведение точных записей о том, кто, что и когда это сделал, а затем их проверка. Если у вас нет возможности оценить происходящую деятельность за определенный период, вы не сможете реализовать аудит в больших масштабах. В частности, в более крупных организациях возможность выполнять аудит напрямую связана с вашей способностью привлекать кого-либо к ответственности за что угодно.

Вы также можете быть связаны договорными или нормативными требованиями, согласно которым будете периодически подвергаться аудиторским проверкам. Во многих случаях такие проверки проводятся независимыми третьими сторонами, сертифицированными и уполномоченными на выполнение такой задачи. В качестве примера таких аудитов можно привести те, которые предусмотрены Законом Сарбейнса — Оксли, упомянутым ранее, который гарантирует, что компании честно докладывают о своих финансовых результатах.

Что нужно проверять во время аудита?

В мире ИБ организации обычно проверяют факторы, определяющие доступ к их различным системам. Например, вы можете проводить аудит паролей, что позволяет вам применять политики, определяющие, как их создавать и использовать. Как обсуждалось в главе 2, если пароли не отвечают требованиям безопасности, злоумышленник может легко их взломать. Следует проверять, как часто пользователи меняют свои пароли. Многие системы могут проверять надежность пароля и управлять изменениями пароля автоматически, используя функции ОС или другие утилиты. Вам также нужно будет проверить эти инструменты, чтобы убедиться, что они работают правильно.

Организации также часто проводят аудит лицензий на ПО. Программное обеспечение, которое вы используете, должно иметь лицензию, подтверждающую, что вы получили его законно. Если стороннее агентство проверит вас и обнаружит, что у вас используется много нелицензионного софта, за этим могут последовать серьезные финансовые санкции. Лучше всего, если вы сможете найти и исправить такие проблемы самостоятельно до получения уведомления от сторонней компании.

Business Software Alliance (BSA) — одна из таких компаний, которая работает от имени продавцов ПО (например, Adobe или Microsoft). Она регулярно проверяет другие организации, чтобы убедиться, что те соблюдают условия лицензирования ПО. Иски от BSA могут достигать 250 000 долларов за одну найденную копию нелицензионного программного обеспечения4 плюс дополнительные расходы в размере до 7500 долларов на оплату судебных издержек BSA. BSA также искушает разоблачителей, предлагая вознаграждение в размере до 1 миллиона долларов за сообщения о нарушениях.

Наконец, организации обычно проверяют использование интернета, включая веб-сайты, которые посещают их сотрудники, мессенджеры, электронную поч ту и передачу файлов. Нередко организации настраивают прокси-серверы для перенаправления всего такого трафика через несколько шлюзов, что позволяет им регистрировать, сканировать и потенциально фильтровать такой трафик. Такие инструменты дают возможность точно понять, как сотрудники используют эти ресурсы, что позволит вам действовать в случае неправильного использования.

Ведение журналов

Прежде чем вы сможете что-то проверять, это что-то должно быть где-то записано. Ведение журнала позволяет вам получить историю действий, происходивших в рабочей среде. Обычно журналы создаются в операционных системах автоматически, чтобы отслеживать действия, которые происходят на большинстве вычислительных, сетевых и телекоммуникационных устройств, а также на устройствах, которые входят в состав компьютера или подключаются к нему. Ведение журнала — это реактивный инструмент, так как он позволяет просматривать запись события уже после того, как оно произошло. Чтобы немедленно отреагировать на происшествие, вам нужно будет использовать инструмент вроде IDS или IPS, о которых мы подробно поговорим в главе 10.

Обычно механизмы регистрации настраиваются только на запись критически важных событий, но вы также можете регистрировать каждое действие, выполняемое системой или ПО. Вероятно, в целях устранения неполадок это стоит сделать. В журнале могут быть записи о событиях — программные ошибки, сбои оборудования, входы в систему или выходы из системы, доступ к ресурсам и задачи, требующие повышенных прав, в зависимости от настроек ведения журнала и конкретной системы.

Как правило, просматривать журналы могут только системные администраторы. Обычно пользователи системы не могут изменять их содержимое, кроме, возможно, записи. Например, приложение, работающее в контексте конкретного пользователя, обычно будет иметь разрешения на запись сообщений в системные журналы или журналы приложений. Помните, что собирать журналы, но не просматривать их, бессмысленно. Если вы никогда не просматриваете содержимое журналов, то это равносильно тому, что вообще их не собирать. Важно вести запланированный и регулярный просмотр журналов, чтобы можно было найти что-нибудь необычное в их содержании.

Наряду с обычными обязанностями по обеспечению безопасности вас также могут попросить проанализировать содержание журналов после возникновения чрезвычайной ситуации. В случае проведения расследований и проверок соответствия такой анализ часто выполняется сотрудниками службы безопасности. Просмотр журналов может быть сложной задачей, если рассматриваемый период превышает несколько дней. Даже поиск по содержимому относительно простого журнала, например журнала, созданного прокси-сервером, может повлечь за собой анализ огромных объемов данных. В таких случаях выполнить задачу в разумные сроки могут помочь пользовательские сценарии или даже инструменты вроде grep (инструмент UNIX и Linux для поиска текста).

Мониторинг

Составная часть аудита, мониторинг, — это наблюдение за информацией об окружающей среде для обнаружения нежелательных состояний, то есть сбоев, нехватки ресурсов и проблем безопасности, а также тенденций, которые могут сигнализировать о появлении таких проблем. Как и ведение журнала, мониторинг в значительной степени является реактивной деятельностью, так как действия выполняются на основе собранных данных, обычно из журналов, создаваемых различными устройствами.

Даже когда вы пытаетесь предсказать будущие события, полагаетесь все равно на прошлые данные.

Ведя мониторинг системы, вы обычно следите за определенными типами или шаблонами данных, например за увеличенным использованием ресурсов на компьютере, необычно серьезными сетевыми задержками (время, которое требуется пакету, чтобы добраться из одной точки в другую в Сети), определенными типами атак, возникающих на серверах с сетевыми интерфейсами, подключенными к интернету, трафиком, проходящим через средства контроля физического доступа в необычное время суток, и т. д.

При обнаружении необычных уровней такой активности, которые называются уровнями отсечения, ваша система мониторинга может отправить предупреждение системному администратору или персоналу службы безопасности или сделать что-то самостоятельно, например отсечь трафик с определенного IP-адреса, переключиться на систему резервного копирования для критически важного сервера или вызвать сотрудников правоохранительных органов.

Аудит с выполнением оценки

Как уже упоминалось, ведение журнала и мониторинг — это реактивные меры. Для более активной оценки состояния ваших систем можно использовать еще один вид аудита — оценку, который представляет собой тесты, позволяющие найти и устранить уязвимости до того, как это сделают злоумышленники. Если вы сможете регулярно и успешно выполнять оценку, вы значительно повысите уровень безопасности и увеличите свои шансы противостоять атакам. Можно использовать два подхода: оценку уязвимости и тестирование на проникновение. Эти понятия часто используются как взаимозаменяемые, но на деле это разные вещи.

При оценке уязвимости для выявления слабых мест в среде используются инструменты сканирования уязвимостей, например Qualys (рис. 4.2). Такие инструменты обычно сканируют целевые системы и пытаются обнаружить открытые порты, а затем опрашивают каждый открытый порт, чтобы точно определить, какая служба его прослушивает. Кроме того, вы можете предоставить инструменту учетные данные, если они у вас есть, чтобы позволить сканеру уязвимостей аутентифицироваться на рассматриваемом устройстве и собирать значительно более подробную информацию, например, об установленном ПО, пользователях системы, а также информацию, содержащуюся в файлах, или информацию о самих файлах.

Получив эту информацию, инструмент оценки уязвимостей затем может обратиться к своей базе данных с информацией об уязвимостях, чтобы определить, может ли система содержать какие либо слабые места. Хотя эти базы данных, как правило, тщательно проверяются, новые или необычные атаки часто остаются незамеченными.

Тестирование на проникновение (пентестирование) — это более высокий уровень оценки. Когда вы проводите тест на проникновение, вы имитируете методы, которые использует настоящий злоумышленник. Вы можете попытаться собрать дополнительную информацию о целевой среде от пользователей или других находящихся поблизости систем, использовать недостатки безопасности в веб-приложениях или базах данных, подключенных к сети, или проводить атаки с помощью незащищенных уязвимостей в приложениях или операционных системах.

Более подробно об оценке безопасности вы узнаете в главе 14. Как и в случае с любой другой мерой безопасности, которые вы можете использовать, оценка безопасности должна быть лишь отдельным компонентом вашей общей стратегии защиты.

Итоги

Практически для любого действия, которое вы можете предпринять, некоторая система создает связанную с этим действием запись аудита. Разные организации регулярно запрашивают и обновляют вашу медицинскую историю, оценки в школе, покупки и кредитную историю, а затем используют эти данные для принятия решений, которые могут повлиять на вашу жизнь в лучшую или худшую сторону.

Когда вы разрешаете другим людям получать доступ к ресурсам вашего бизнеса или конфиденциальной информации, эти люди должны нести ответственность за их действия с ресурсами или информацией.

Процесс аудита нужен для того, чтобы можно было привлечь людей к ответственности и убедиться, что ваша среда работает в соответствии с законами, постановлениями и политикой, которые регулируют ее работу. Вы можете выполнять различные задачи аудита, включая ведение журнала, мониторинг и проведение оценок. Таким образом можно как реагировать на угрозы, так и активно их предотвращать.

В следующей главе я приведу обзор основных криптографических алгоритмов, которые лежат в основе современных систем безопасности.

Более подробно с книгой можно ознакомиться на сайте издательства

» Оглавление

» Отрывок

Для Хаброжителей скидка 25% по купону — Андресс

По факту оплаты бумажной версии книги на e-mail высылается электронная книга.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность, Интерфейсы] Баг или фича определителя номера от Тинькова, или как не нужно наполнять базу

- [Информационная безопасность, API, Хранение данных, Карьера в IT-индустрии] Небезопасный сервис про безопасность

- [Информационная безопасность] Безопасность терминалов Qiwi…

- [Хостинг, Информационная безопасность, Законодательство в IT] Осторожно! Развод и фишинг одновременно по нескольким каналам

- [Информационная безопасность, Сетевые технологии] Построение карты сети

- [Информационная безопасность, .NET, C#] OWASP, уязвимости и taint анализ в PVS-Studio C#. Смешать, но не взбалтывать

- [Информационная безопасность, .NET, C#] OWASP, Vulnerabilities, and Taint Analysis in PVS-Studio for C#. Stir, but Don't Shake

- [Информационная безопасность, Хранение данных, Законодательство в IT, IT-компании] «Яндекс» открыл доступ пользователям к инструменту для управления своими данными и их удаления

- [Профессиональная литература, Карьера в IT-индустрии, Читальный зал] Как айтишнику издать свою книгу. Часть первая: куда податься

- [Информационная безопасность, Программирование, Haskell, Функциональное программирование] Почему я считаю Haskell хорошим выбором с точки зрения безопасности ПО? (перевод)

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_professionalnaja_literatura (Профессиональная литература), #_zaschita_dannyh (защита данных), [url=https://torrents-local.xyz/search.php?nm=%23_blog_kompanii_izdatelskij_dom_«piter»&to=0&allw=0&o=1&s=0&f%5B%5D=820&f%5B%5D=959&f%5B%5D=958&f%5B%5D=872&f%5B%5D=967&f%5B%5D=954&f%5B%5D=885&f%5B%5D=882&f%5B%5D=863&f%5B%5D=881&f%5B%5D=860&f%5B%5D=884&f%5B%5D=865&f%5B%5D=873&f%5B%5D=861&f%5B%5D=864&f%5B%5D=883&f%5B%5D=957&f%5B%5D=859&f%5B%5D=966&f%5B%5D=956&f%5B%5D=955]#_blog_kompanii_izdatelskij_dom_«piter» (

Блог компании Издательский дом «Питер»

)[/url], #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_professionalnaja_literatura (

Профессиональная литература

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 11-Фев 16:56

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 8 лет |

|

оригинал Привет, Хаброжители! Чем авторизация отличается от аутентификации? Как сохранить конфиденциальность и провести тестирование на проникновение? Автор отвечает на все базовые вопросы и на примерах реальных инцидентов рассматривает операционную безопасность, защиту ОС и мобильных устройств, а также проблемы проектирования сетей. Книга подойдет для новичков в области информационной безопасности, сетевых администраторов и всех интересующихся. Она станет отправной точкой для карьеры в области защиты данных. Наиболее актуальные темы: • Принципы современной криптографии, включая симметричные и асимметричные алгоритмы, хеши и сертификаты. • Многофакторная аутентификация и способы использования биометрических систем и аппаратных токенов для ее улучшения. • Урегулирование вопросов защиты компьютерных систем и данных. • Средства защиты от вредоносных программ, брандмауэры и системы обнаружения вторжений. • Переполнение буфера, состояние гонки и другие уязвимости. Аудит и отчетность Когда вы успешно выполнили процессы идентификации, аутентификации и авторизации (или нет), необходимо отслеживать дальнейшие действия, происходящие в организации. Даже когда вы разрешили стороне доступ к ресурсам, вам все равно нужно убедиться, что пользователь соблюдает правила, особенно те, которые касаются безопасности, делового поведения и этики. То есть важно убедиться, что у вас есть возможность привлечь пользователей ваших систем к ответственности (рис. 4.1).  Привлечение кого-либо к ответственности означает, что лицо несет ответственность за свои действия. Сейчас это особенно важно, когда у многих организаций большой объем информации хранится в цифровой форме. Если вы не отслеживаете, как люди получают доступ к конфиденциальным данным, хранящимся в цифровом виде, возможен ущерб бизнесу, кража интеллектуальной собственности, кража личных данных и мошенничество. Кроме того, утечка данных может иметь юридические последствия для компании. Некоторые виды данных — например, медицинские и финансовые — в некоторых странах защищены законом. Например, в США есть два таких хорошо известных закона — это Закон 1996 года о переносимости и подотчетности медицинского страхования, который защищает медицинскую информацию, и Закон Сарбейнса — Оксли 2002 года, который защищает от корпоративного мошенничества. Многие меры, которые вы применяете для обеспечения подотчетности, являются примерами аудита, то есть процесса проверки записей или информации организации. Аудит проводится с целью убедиться, что люди соблюдают законы, политику и другие правила административного контроля. Аудит также позволяет предотвратить атаки, например, когда компании — эмитенты кредитных карт регистрируют и проверяют покупки, которые вы делаете через свою учетную запись. Если вы решите купить полдюжины ноутбуков за один день, этот поступок может вызвать предупреждение в системе мониторинга компании, и компания может временно заблокировать любые покупки, сделанные с помощью вашей карты. В этой главе вы узнаете о подотчетности более подробно и увидите, как использовать аудит для ее реализации.  Отчетность Чтобы привлечь людей к ответственности за свои действия, нужно отслеживать все действия в своей среде вплоть до их источников. Это означает, что нужно использовать процессы идентификации, аутентификации и авторизации, чтобы понять, с кем связано данное событие и какие разрешения позволили пользователю его выполнить. Отчетность и связанные с ней инструменты аудита часто подвергаются критике. Кто-то может сказать, что внедрение методов слежки выглядит так, будто «Большой Брат следит за тобой». В некотором смысле это правда; если вы слишком сильно следите за людьми, атмосфера в коллективе может накалиться. Но можно зайти слишком далеко и в другом направлении. Если у вас нет достаточных мер контроля, чтобы предотвратить нарушение ваших правил и злоупотребление ресурсами, вы столкнетесь с проблемами безопасности. В примечании ниже приведен пример этого. Часто сторонние организации требуют от вас ведения отчетности, но инициатива соблюдения этих требований должна исходить изнутри вашей организации. Например, когда в Соединенных Штатах компания обнаруживает нарушение, законы часто требуют от нее уведомить об этом лиц, чья информация была раскрыта. По состоянию на март 2018 года во всех 50 штатах США действуют законы о раскрытии информации о нарушениях. Однако часто бывает так, что мало кто за пределами компании узнаёт о нарушениях, пока сама компания не уведомит об этом причастные стороны. Нетрудно понять, почему в подобных ситуациях у организации может возникнуть соблазн не говорить ничего об инциденте. Но если вы не соблюдаете требования закона, в конечном итоге это наверняка будет выявлено, и когда это произойдет, вы столкнетесь с более серьезными личными, деловыми и юридическими последствиями, чем если бы разрешили ситуацию правильно изначально. Преимущества ведения отчетности с точки зрения безопасности Когда вы привлекаете людей к ответственности, то можете обеспечить безопасность своей среды несколькими способами: путем применения принципов неоспоримости, путем сдерживания тех, кто планирует использовать ваши ресурсы не по назначению, а также обнаружения и предотвращения вторжений. Процессы, которые вы используете для обеспечения отчетности, также могут помочь вам в подготовке материалов для судебного разбирательства. Неоспоримость Термин «неоспоримость» относится к ситуации, когда человек не может отрицать, что он что-то сделал или заявил, так как у нас есть достаточные доказательства этого заявления или деяния. При организации ИБ вы можете добиться неоспоримости разными способами. Можно получить доказательства активности пользователя непосредственно из системных или сетевых журналов или восстановить такие доказательства с помощью цифровой судебной экспертизы системы или задействованных устройств. Можно также использовать технологии шифрования, такие как хеш-функции, для цифровой подписи сообщения или файла. Подробнее о таких методах поговорим в главе 5, посвященной теме шифрования. Еще один пример — когда система подписывает каждое электронное письмо цифровой подписью, что делает невозможным отрицание того факта, что письмо пришло именно из этой системы. Сдерживание Отчетность также может оказаться отличным фактором сдерживания от ненадлежащего поведения в вашей среде. Если сотрудники знают, что вы следите за ними, и если вы сообщили им о возможном наказании за нарушение правил, им придется дважды подумать, прежде чем нарушать их. Ключ к сдерживанию заключается в том, чтобы дать людям понять, что за свои действия придется нести ответственность. Обычно сдерживание достигается с помощью процессов аудита и мониторинга, которые описаны в разделе «Аудит» этой главы. Если ваши цели не будут ясно обозначены, ваше средство сдерживания потеряет большую часть своей силы. Например, если в рамках вашей деятельности по мониторингу вы отслеживаете время доступа к бейджам и видите, когда ваши сотрудники входят в здание и выходят из него, то можете еженедельно сверять эти показания со временем, которое они указали в табеле учета рабочего времени, чтобы исключить незаконное добавление рабочего времени и дополнительные деньги. Поскольку сотрудники знают, что это проверяется, у них не возникнет желания подделывать табели учета рабочего времени. Это может показаться излишним, но компании и в самом деле часто используют такие методы, если у них много сотрудников, работающих в определенные смены, например в справочных службах службы технической поддержки. Обнаружение и предотвращение вторжений Выполняя аудит информации в своей среде, вы можете обнаруживать и предотвращать вторжения как в логическом, так и в физическом смысле. Если вы реализуете оповещения о необычных действиях и регулярно проверяете записанную информацию, у вас будет гораздо больше шансов обнаружить текущие атаки и предпосылки будущих атак. В цифровых средах, где атаки могут происходить за доли секунды, стоило бы реализовать автоматизированные инструменты для осуществления мониторинга системы и предупреждений о любой странной активности. Такие инструменты можно разделить на две основные категории: системы обнаружения вторжений (IDS) и системы предотвращения вторжений (IPS). IDS — это строго инструмент мониторинга и оповещения, который уведомляет вас, когда происходит атака или другая нежелательная деятельность. IPS, которая часто работает на основе информации, получаемой из IDS, может принимать меры в ответ на события, происходящие в среде. В ответ на атаку по сети IPS может отклонить трафик от источника атаки. В главах 10 и 11 IDS и IPS описаны более подробно. Допустимость записей Если вы ведете записи для юридических целей, вы с большей вероятностью добьетесь их принятия, если они будут созданы регулируемой и последовательной системой отслеживания. Например, если вы планируете предоставить в суд цифровые доказательства, вам, вероятно, придется предоставить надежную и задокументированную цепочку хранения доказательств, чтобы суд их принял. Это означает, что вам необходимо иметь возможность отслеживать местонахождение улик и их перемещение, как именно они передавались от одного человека к другому и как они защищались во время хранения. Ваши методы подотчетности для сбора доказательств должны обеспечивать сохранность данных на всех этапах, иначе ваши доказательства, скорее всего, будут больше похожи на домыслы, что в лучшем случае ослабит вашу позицию. Аудит Аудит — это методическая проверка и проверка записей организации3. Практически в любой среде, от самого низкого до самого высокого уровня, важно сделать так, чтобы люди несли ответственность за свои действия. Для этого используется какой-либо вид аудита. Один из основных способов реализации отчетности с помощью технических средств — это ведение точных записей о том, кто, что и когда это сделал, а затем их проверка. Если у вас нет возможности оценить происходящую деятельность за определенный период, вы не сможете реализовать аудит в больших масштабах. В частности, в более крупных организациях возможность выполнять аудит напрямую связана с вашей способностью привлекать кого-либо к ответственности за что угодно. Вы также можете быть связаны договорными или нормативными требованиями, согласно которым будете периодически подвергаться аудиторским проверкам. Во многих случаях такие проверки проводятся независимыми третьими сторонами, сертифицированными и уполномоченными на выполнение такой задачи. В качестве примера таких аудитов можно привести те, которые предусмотрены Законом Сарбейнса — Оксли, упомянутым ранее, который гарантирует, что компании честно докладывают о своих финансовых результатах. Что нужно проверять во время аудита? В мире ИБ организации обычно проверяют факторы, определяющие доступ к их различным системам. Например, вы можете проводить аудит паролей, что позволяет вам применять политики, определяющие, как их создавать и использовать. Как обсуждалось в главе 2, если пароли не отвечают требованиям безопасности, злоумышленник может легко их взломать. Следует проверять, как часто пользователи меняют свои пароли. Многие системы могут проверять надежность пароля и управлять изменениями пароля автоматически, используя функции ОС или другие утилиты. Вам также нужно будет проверить эти инструменты, чтобы убедиться, что они работают правильно. Организации также часто проводят аудит лицензий на ПО. Программное обеспечение, которое вы используете, должно иметь лицензию, подтверждающую, что вы получили его законно. Если стороннее агентство проверит вас и обнаружит, что у вас используется много нелицензионного софта, за этим могут последовать серьезные финансовые санкции. Лучше всего, если вы сможете найти и исправить такие проблемы самостоятельно до получения уведомления от сторонней компании. Business Software Alliance (BSA) — одна из таких компаний, которая работает от имени продавцов ПО (например, Adobe или Microsoft). Она регулярно проверяет другие организации, чтобы убедиться, что те соблюдают условия лицензирования ПО. Иски от BSA могут достигать 250 000 долларов за одну найденную копию нелицензионного программного обеспечения4 плюс дополнительные расходы в размере до 7500 долларов на оплату судебных издержек BSA. BSA также искушает разоблачителей, предлагая вознаграждение в размере до 1 миллиона долларов за сообщения о нарушениях. Наконец, организации обычно проверяют использование интернета, включая веб-сайты, которые посещают их сотрудники, мессенджеры, электронную поч ту и передачу файлов. Нередко организации настраивают прокси-серверы для перенаправления всего такого трафика через несколько шлюзов, что позволяет им регистрировать, сканировать и потенциально фильтровать такой трафик. Такие инструменты дают возможность точно понять, как сотрудники используют эти ресурсы, что позволит вам действовать в случае неправильного использования. Ведение журналов Прежде чем вы сможете что-то проверять, это что-то должно быть где-то записано. Ведение журнала позволяет вам получить историю действий, происходивших в рабочей среде. Обычно журналы создаются в операционных системах автоматически, чтобы отслеживать действия, которые происходят на большинстве вычислительных, сетевых и телекоммуникационных устройств, а также на устройствах, которые входят в состав компьютера или подключаются к нему. Ведение журнала — это реактивный инструмент, так как он позволяет просматривать запись события уже после того, как оно произошло. Чтобы немедленно отреагировать на происшествие, вам нужно будет использовать инструмент вроде IDS или IPS, о которых мы подробно поговорим в главе 10. Обычно механизмы регистрации настраиваются только на запись критически важных событий, но вы также можете регистрировать каждое действие, выполняемое системой или ПО. Вероятно, в целях устранения неполадок это стоит сделать. В журнале могут быть записи о событиях — программные ошибки, сбои оборудования, входы в систему или выходы из системы, доступ к ресурсам и задачи, требующие повышенных прав, в зависимости от настроек ведения журнала и конкретной системы. Как правило, просматривать журналы могут только системные администраторы. Обычно пользователи системы не могут изменять их содержимое, кроме, возможно, записи. Например, приложение, работающее в контексте конкретного пользователя, обычно будет иметь разрешения на запись сообщений в системные журналы или журналы приложений. Помните, что собирать журналы, но не просматривать их, бессмысленно. Если вы никогда не просматриваете содержимое журналов, то это равносильно тому, что вообще их не собирать. Важно вести запланированный и регулярный просмотр журналов, чтобы можно было найти что-нибудь необычное в их содержании. Наряду с обычными обязанностями по обеспечению безопасности вас также могут попросить проанализировать содержание журналов после возникновения чрезвычайной ситуации. В случае проведения расследований и проверок соответствия такой анализ часто выполняется сотрудниками службы безопасности. Просмотр журналов может быть сложной задачей, если рассматриваемый период превышает несколько дней. Даже поиск по содержимому относительно простого журнала, например журнала, созданного прокси-сервером, может повлечь за собой анализ огромных объемов данных. В таких случаях выполнить задачу в разумные сроки могут помочь пользовательские сценарии или даже инструменты вроде grep (инструмент UNIX и Linux для поиска текста). Мониторинг Составная часть аудита, мониторинг, — это наблюдение за информацией об окружающей среде для обнаружения нежелательных состояний, то есть сбоев, нехватки ресурсов и проблем безопасности, а также тенденций, которые могут сигнализировать о появлении таких проблем. Как и ведение журнала, мониторинг в значительной степени является реактивной деятельностью, так как действия выполняются на основе собранных данных, обычно из журналов, создаваемых различными устройствами. Даже когда вы пытаетесь предсказать будущие события, полагаетесь все равно на прошлые данные. Ведя мониторинг системы, вы обычно следите за определенными типами или шаблонами данных, например за увеличенным использованием ресурсов на компьютере, необычно серьезными сетевыми задержками (время, которое требуется пакету, чтобы добраться из одной точки в другую в Сети), определенными типами атак, возникающих на серверах с сетевыми интерфейсами, подключенными к интернету, трафиком, проходящим через средства контроля физического доступа в необычное время суток, и т. д. При обнаружении необычных уровней такой активности, которые называются уровнями отсечения, ваша система мониторинга может отправить предупреждение системному администратору или персоналу службы безопасности или сделать что-то самостоятельно, например отсечь трафик с определенного IP-адреса, переключиться на систему резервного копирования для критически важного сервера или вызвать сотрудников правоохранительных органов. Аудит с выполнением оценки Как уже упоминалось, ведение журнала и мониторинг — это реактивные меры. Для более активной оценки состояния ваших систем можно использовать еще один вид аудита — оценку, который представляет собой тесты, позволяющие найти и устранить уязвимости до того, как это сделают злоумышленники. Если вы сможете регулярно и успешно выполнять оценку, вы значительно повысите уровень безопасности и увеличите свои шансы противостоять атакам. Можно использовать два подхода: оценку уязвимости и тестирование на проникновение. Эти понятия часто используются как взаимозаменяемые, но на деле это разные вещи. При оценке уязвимости для выявления слабых мест в среде используются инструменты сканирования уязвимостей, например Qualys (рис. 4.2). Такие инструменты обычно сканируют целевые системы и пытаются обнаружить открытые порты, а затем опрашивают каждый открытый порт, чтобы точно определить, какая служба его прослушивает. Кроме того, вы можете предоставить инструменту учетные данные, если они у вас есть, чтобы позволить сканеру уязвимостей аутентифицироваться на рассматриваемом устройстве и собирать значительно более подробную информацию, например, об установленном ПО, пользователях системы, а также информацию, содержащуюся в файлах, или информацию о самих файлах.  Получив эту информацию, инструмент оценки уязвимостей затем может обратиться к своей базе данных с информацией об уязвимостях, чтобы определить, может ли система содержать какие либо слабые места. Хотя эти базы данных, как правило, тщательно проверяются, новые или необычные атаки часто остаются незамеченными. Тестирование на проникновение (пентестирование) — это более высокий уровень оценки. Когда вы проводите тест на проникновение, вы имитируете методы, которые использует настоящий злоумышленник. Вы можете попытаться собрать дополнительную информацию о целевой среде от пользователей или других находящихся поблизости систем, использовать недостатки безопасности в веб-приложениях или базах данных, подключенных к сети, или проводить атаки с помощью незащищенных уязвимостей в приложениях или операционных системах. Более подробно об оценке безопасности вы узнаете в главе 14. Как и в случае с любой другой мерой безопасности, которые вы можете использовать, оценка безопасности должна быть лишь отдельным компонентом вашей общей стратегии защиты. Итоги Практически для любого действия, которое вы можете предпринять, некоторая система создает связанную с этим действием запись аудита. Разные организации регулярно запрашивают и обновляют вашу медицинскую историю, оценки в школе, покупки и кредитную историю, а затем используют эти данные для принятия решений, которые могут повлиять на вашу жизнь в лучшую или худшую сторону. Когда вы разрешаете другим людям получать доступ к ресурсам вашего бизнеса или конфиденциальной информации, эти люди должны нести ответственность за их действия с ресурсами или информацией. Процесс аудита нужен для того, чтобы можно было привлечь людей к ответственности и убедиться, что ваша среда работает в соответствии с законами, постановлениями и политикой, которые регулируют ее работу. Вы можете выполнять различные задачи аудита, включая ведение журнала, мониторинг и проведение оценок. Таким образом можно как реагировать на угрозы, так и активно их предотвращать. В следующей главе я приведу обзор основных криптографических алгоритмов, которые лежат в основе современных систем безопасности. Более подробно с книгой можно ознакомиться на сайте издательства » Оглавление » Отрывок Для Хаброжителей скидка 25% по купону — Андресс По факту оплаты бумажной версии книги на e-mail высылается электронная книга. =========== Источник: habr.com =========== Похожие новости:

Блог компании Издательский дом «Питер» )[/url], #_informatsionnaja_bezopasnost ( Информационная безопасность ), #_professionalnaja_literatura ( Профессиональная литература ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 11-Фев 16:56

Часовой пояс: UTC + 5