FragAttacks - серия уязвимостей в стандартах и реализациях Wi-Fi

Автор

Сообщение

news_bot ®

Стаж: 8 лет

Сообщений: 27286

Мэти Ванхоф (Mathy Vanhoef), автор атаки KRACK на беспроводные сети, раскрыл сведения о 12 уязвимостях, затрагивающих различные беспроводные устройства. Выявленные проблемы представлены под кодовым именем FragAttacks и охватывают практически все находящиеся в обиходе беспроводные платы и точки доступа - из протестированных 75 устройств каждое было подвержено как минимум одному из предложенных методов атаки.

Проблемы разделены на две категории: 3 уязвимости выявлены непосредственно в стандартах Wi-Fi и охватывают все устройства, поддерживающие актуальные стандарты IEEE 802.11 (проблемы прослеживаются с 1997 года). 9 уязвимостей касаются ошибок и недоработок в конкретных реализациях беспроводных стеков. Основную опасность представляет вторая категория, так как организация атак на недоработки стандартов требует наличия специфичных настроек или выполнения жертвой определённых действий. Все уязвимости проявляются независимо от использования протоколов для обеспечения безопасности Wi-Fi, в том числе при использовании WPA3.

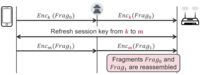

Большинство выявленных методов атак позволяют злоумышленнику осуществить подстановку L2-кадров в защищённой сети, что даёт возможность вклиниться в трафик жертвы. В качестве наиболее реалистичного сценария атак упоминается подмена ответов DNS для направления пользователя на хост атакующего. Также приводится пример использования уязвимостей для обхода транслятора адресов на беспроводном маршрутизаторе и организации прямого доступа к устройству в локальной сети или игнорирования ограничений межсетевого экрана. Вторая часть уязвимостей, которая связана с обработкой фрагментированных кадров, даёт возможность извлечь данные о трафике в беспроводной сети и перехватить данные пользователя, передаваемые без использования шифрования.

Исследователем подготовлена демонстрация, показывающая, как можно использовать уязвимости для перехвата пароля, переданного при обращении к сайту по протоколу HTTP без шифрования, Также показано как атаковать умную розетку, управляемую через Wi-Fi, и использовать её в форме плацдарма для продолжения атаки на необновлённые устройства в локальной сети, имеющие неисправленные уязвимости (например, удалось через обход NAT атаковать необновлённый компьютер с Windows 7 во внутренней сети).

Извините, данный ресурс не поддреживается. :( Для эксплуатации уязвимостей атакующий должен находиться в пределах досягаемости целевого беспроводного устройства, чтобы отправить жертве специально оформленный набор кадров. Проблемы затрагивают как клиентские устройства и беспроводные карты, так и точки доступа и Wi-Fi маршрутизаторы. В общем виде в качестве обходных мер защиты достаточно использования HTTPS в сочетании с шифрованием DNS-трафика при помощи DNS over TLS или DNS over HTTPS. Для защиты также подходит применение VPN.

Наиболее опасными называются четыре уязвимости в реализациях беспроводных устройств, позволяющие тривиальными методами добиться подстановки своих незашифрованных кадров:

- Уязвимости CVE-2020-26140 и CVE-2020-26143 допускают подстановку кадров на некоторых точках доступа и беспроводных картах в Linux, Windows и FreeBSD.

- Уязвимость VE-2020-26145 допускает обработку широковещательных незашифрованных фрагментов как полноценных кадров в macOS, iOS и FreeBSD и NetBSD.

- Уязвимость CVE-2020-26144 допускает обработку незашифрованных пересобранных кадров A-MSDU с EtherType EAPOL в Huawei Y6, Nexus 5X, FreeBSD и LANCOM AP.

Другие уязвимости в реализациях в основном связаны с проблемами, возникающими при обработке фрагментированных кадров:

- CVE-2020-26139: допускает перенаправление кадров с флагом EAPOL, отправленных неаутентифицированным отправителем (затрагивает 2/4 проверенных точек доступа, а также решения на базе NetBSD и FreeBSD).

- CVE-2020-26146: допускает пересборку (reassembling) зашифрованных фрагментов без проверки порядка номеров последовательности.

- CVE-2020-26147: допускает пересборку смешанных шифрованных и нешифрованных фрагментов.

- CVE-2020-26142: позволяет обрабатывать фрагментированные кадры как полные кадры (затрагивает OpenBSD и беспроводной модуль ESP12-F).

- CVE-2020-26141: отсутствует проверка TKIP MIC для фрагментированных кадров.

Проблемы в спецификациях:

- CVE-2020-24588 - атака на агрегированные кадры (флаг "is aggregated" не защищён и может быть заменён атакующим в кадрах A-MSDU в WPA, WPA2, WPA3 и WEP). В качестве примера применения атаки упоминается перенаправление пользователя на вредоносный DNS-сервер или обход NAT.

- CVE-2020-245870 - атака на смешивание ключей (допускается пересборка фрагментов, зашифрованных с использованием разных ключей в WPA, WPA2, WPA3 и WEP). Атака позволяет определить данные, отправленные клиентом, например, определить содержимое Cookie при обращении по HTTP.

- CVE-2020-24586 - атака на кэш фрагментов (стандарты, охватывающие WPA, WPA2, WPA3 и WEP, не требуют удаления уже осевших в кэше фрагментов после нового подключения к сети). Позволяет определить данные, отправленные клиентом, и осуществить подстановку своих данных.

Для тестирования степени подверженности проблемам своих устройств подготовлен специальный инструментарий и готовый Live-образ для создания загрузочного USB-накопителя. В Linux проблемы проявляются в беспроводном стеке mac80211, в отдельных беспроводных драйверах и в прошивках, загружаемых на беспроводные платы. Для устранения уязвимостей предложен набор патчей, охватывающий стек mac80211 и драйверы ath10k/ath11k. Для некоторых устройств, таких как беспроводные карты Intel, дополнительно требуется установка обновления прошивки.

Тесты типовых устройств:

оригинал

Тесты беспроводных карт в Linux и Windows:

оригинал

Тесты беспроводных карт во FreeBSD и NetBSD:

оригинал

Производители были уведомлены о проблемах ещё 9 месяцев назад. Столь длительный период эмбарго объясняется скоординированной подготовкой обновлений и задержками при подготовке изменений спецификаций организациями ICASI и Wi-Fi Alliance. Изначально планировалось раскрыть сведения 9 марта, но, сопоставив риски, было решено отложить публикацию ещё на два месяца для того, чтобы дать больше времени на подготовку патчей с учётом нетривиальности вносимых изменений и трудностей, возникающих из-за пандемии COVID-19.

Примечательно, что несмотря на эмбарго компания Microsoft в мартовском обновлении Windows досрочно устранила некоторые уязвимости. Раскрытие информации было отложено за неделю до изначально намеченного срока и компания Microsoft не успела или не захотела вносить изменения в готовое для публикации плановое обновление, чем создала угрозу для пользователей других систем, так как злоумышленники могли получить информацию об уязвимостях через проведение обратного инжиниринга содержимого обновлений.

===========

Источник:

OpenNet.RU

===========

Похожие новости

- Главная ссылка к новости (https://www.openwall.com/lists...)

- OpenNews: Новые уязвимости в технологии защиты беспроводных сетей WPA3 и в EAP-pwd

- OpenNews: Уязвимости в технологии защиты беспроводных сетей WPA3 и в EAP-pwd

- OpenNews: Уязвимость в wpa_supplicant, не исключающая удалённое выполнение кода

- OpenNews: Атака против WPA2, позволяющая перехватить трафик в WiFi-сети

- OpenNews: Техника канальной MITM-атаки через наводнение эфира беспроводной сети

Похожие новости:

- Фонд свободного ПО сертифицировал беспроводной маршрутизатор ThinkPenguin TPE-R1300

- [Информационная безопасность] ТОП-3 ИБ-событий недели по версии Jet CSIRT

- [Информационная безопасность] ТОП-3 ИБ-событий недели по версии Jet CSIRT

- [Информационная безопасность] Все что вы хотели узнать об XDR в одном посте

- [Информационная безопасность] ТОП-3 ИБ-событий недели по версии Jet CSIRT

- [Информационная безопасность] ТОП-3 ИБ-событий недели по версии Jet CSIRT

- [Информационная безопасность, IT-инфраструктура, Сетевые технологии] 2020 Network Security and Availability Report

- [Беспроводные технологии, Разработка систем связи, Стандарты связи, Сотовая связь] Усилитель интернет-сигнала: принцип работы и технологии, за счет которых сигнал передается на большое расстояние

- [Информационная безопасность] ТОП-3 ИБ-событий недели по версии Jet CSIRT

- Google продемонстрировал эксплуатацию уязвимостей Spectre через выполнение JavaScript в браузере

Теги для поиска: #_wifi, #_attack

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 11-Фев 11:01

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 8 лет |

|

|

Мэти Ванхоф (Mathy Vanhoef), автор атаки KRACK на беспроводные сети, раскрыл сведения о 12 уязвимостях, затрагивающих различные беспроводные устройства. Выявленные проблемы представлены под кодовым именем FragAttacks и охватывают практически все находящиеся в обиходе беспроводные платы и точки доступа - из протестированных 75 устройств каждое было подвержено как минимум одному из предложенных методов атаки. Проблемы разделены на две категории: 3 уязвимости выявлены непосредственно в стандартах Wi-Fi и охватывают все устройства, поддерживающие актуальные стандарты IEEE 802.11 (проблемы прослеживаются с 1997 года). 9 уязвимостей касаются ошибок и недоработок в конкретных реализациях беспроводных стеков. Основную опасность представляет вторая категория, так как организация атак на недоработки стандартов требует наличия специфичных настроек или выполнения жертвой определённых действий. Все уязвимости проявляются независимо от использования протоколов для обеспечения безопасности Wi-Fi, в том числе при использовании WPA3. Большинство выявленных методов атак позволяют злоумышленнику осуществить подстановку L2-кадров в защищённой сети, что даёт возможность вклиниться в трафик жертвы. В качестве наиболее реалистичного сценария атак упоминается подмена ответов DNS для направления пользователя на хост атакующего. Также приводится пример использования уязвимостей для обхода транслятора адресов на беспроводном маршрутизаторе и организации прямого доступа к устройству в локальной сети или игнорирования ограничений межсетевого экрана. Вторая часть уязвимостей, которая связана с обработкой фрагментированных кадров, даёт возможность извлечь данные о трафике в беспроводной сети и перехватить данные пользователя, передаваемые без использования шифрования. Исследователем подготовлена демонстрация, показывающая, как можно использовать уязвимости для перехвата пароля, переданного при обращении к сайту по протоколу HTTP без шифрования, Также показано как атаковать умную розетку, управляемую через Wi-Fi, и использовать её в форме плацдарма для продолжения атаки на необновлённые устройства в локальной сети, имеющие неисправленные уязвимости (например, удалось через обход NAT атаковать необновлённый компьютер с Windows 7 во внутренней сети). Извините, данный ресурс не поддреживается. :( Для эксплуатации уязвимостей атакующий должен находиться в пределах досягаемости целевого беспроводного устройства, чтобы отправить жертве специально оформленный набор кадров. Проблемы затрагивают как клиентские устройства и беспроводные карты, так и точки доступа и Wi-Fi маршрутизаторы. В общем виде в качестве обходных мер защиты достаточно использования HTTPS в сочетании с шифрованием DNS-трафика при помощи DNS over TLS или DNS over HTTPS. Для защиты также подходит применение VPN. Наиболее опасными называются четыре уязвимости в реализациях беспроводных устройств, позволяющие тривиальными методами добиться подстановки своих незашифрованных кадров:

Тесты типовых устройств:  оригинал Тесты беспроводных карт в Linux и Windows:  оригинал Тесты беспроводных карт во FreeBSD и NetBSD:  оригинал Производители были уведомлены о проблемах ещё 9 месяцев назад. Столь длительный период эмбарго объясняется скоординированной подготовкой обновлений и задержками при подготовке изменений спецификаций организациями ICASI и Wi-Fi Alliance. Изначально планировалось раскрыть сведения 9 марта, но, сопоставив риски, было решено отложить публикацию ещё на два месяца для того, чтобы дать больше времени на подготовку патчей с учётом нетривиальности вносимых изменений и трудностей, возникающих из-за пандемии COVID-19. Примечательно, что несмотря на эмбарго компания Microsoft в мартовском обновлении Windows досрочно устранила некоторые уязвимости. Раскрытие информации было отложено за неделю до изначально намеченного срока и компания Microsoft не успела или не захотела вносить изменения в готовое для публикации плановое обновление, чем создала угрозу для пользователей других систем, так как злоумышленники могли получить информацию об уязвимостях через проведение обратного инжиниринга содержимого обновлений. =========== Источник: OpenNet.RU =========== Похожие новости

|

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 11-Фев 11:01

Часовой пояс: UTC + 5