[Информационная безопасность] Все что вы хотели узнать об XDR в одном посте

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

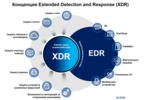

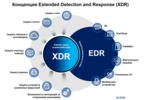

Хабр, привет!На днях мне посчастливилось поучаствовать тут (обойдемся ссылкой на запись, без прямой рекламы :-)), где обсуждалась такая новая тема на рынке ИБ, как XDR. По горячим следам эфира зафиксирую основные тезисы: мои собственные мысли и факты относительно XDR и, в целом, отвечу на два важных вопроса: что такое XDR? зачем он стал нужен?Что такое XDR?· XDR (Extended Detection and Response) – это расширенное обнаружение и реагирование на сложные угрозы и целевые атаки. В основе решения данного класса лежат продукты от одного вендора, то есть, это, в большей степени, моновендорная история.· EDR (Endpoint Detection and Response) – это ключевой элемент XDR. Без EDR не может быть XDR.· XDR должен строиться на сильном EDR, который сам по себе в рамках конечных точек должен охватывать большое количество источников данных: ПК, ноутбуки, виртуальные машины, мобильные устройства, плюс различные операционные системы (Windows, Linux, MacOS, Android, iOS, пр.).· XDR не равно EDR. XDR основан на расширении технологии EDR.· Буква “X” в начале сокращенного варианта названия “XDR” означает количество подключаемых источников/продуктов, которые участвуют в процессе обнаружения, расследования и реагирования. Количество подключаемых “X” зависит от потребностей заказчика, от уже внедренных решений от одного вендора, а также от выбранного поставщика XDR, то есть от его поддерживаемых источников (классов продуктов). · XDR – это, в большей степени, концепция, которая представляет собой кросс-продуктовую историю, обогащенную поверх дополнительными значимыми функциональными возможностями по реагированию на инциденты. Это единый центр сбора, нормализации, анализа, корреляции данных, расширенного расследования и реагирования с применением максимально возможной автоматизации. В составе также единая база данных, единая консоль, единая видимость того, что происходит в инфраструктуре, единый инструментарий по анализу первопричин и проактивному поиску угроз, единый улучшенный процесс приоритезации инцидентов, одна точка взаимодействия с Threat Intelligence и пр.· XDR подразумевает постоянную доставку обновлений, новых правил, плейбуков и т д. Это не просто отгружаемая коробка – это живой и растущий организм, актуализируемый с каждым изменением в ландшафте угроз.· Концепцию и само название XDR придумали в этот раз НЕ аналитики, его навязал рынок и вендоры. XDR – в первую очередь это логичная консолидация портфеля решений от одного производителя, который с годами рос (разрабатывался и/или дополнялся приобретениями) и элементами которого было бы правильно, во-первых, управлять из единой точки и иметь единую среду обмена данными, а, во-вторых, было бы неплохо усилить кросс-продуктовыми сценариями. Для покупателя - это выглядит как получение дополнительного и важного функционала при покупке нескольких защитных решений от одного поставщика, а для производителя - более простые варианты дополнительных продаж решений из своего портфеля.· Защитные средства, такие, как EPP+EDR, шлюзы (почтовый и веб), NTA/NTDR, CASB, IDM и ряд других (зависит от конкретного вендора), а также решения по защите индустриально-специфичных систем (банкоматы, АСУ ТП, IoT, пр.) выступают сенсорами для XDR и, в том числе, элементами, через которые возможно проводить действия по реагированию.· Минимальный комплект XDR – это охват конечных точек и сети, почтового и веб трафика, то есть, наиболее популярные и важные точки проникновения злоумышленников, которые следует контролировать в первую очередь. И, конечно, этот комплект должен быть обогащён актуальными данными об угрозах – Threat Intelligence.· Несмотря на заложенную изначально моновендорную историю, XDR не исключает взаимодействие со сторонними поставщиками, обработки данных от них и, в том числе, включения базовых SOAR возможностей, в большей степени связанных с реагированием. Вендоры, которые имеют в своем портфеле SIEM получать дополнительный бонус по быстрому подключению сторонних решений в общую концепцию XDR.· XDR – это, в первую очередь, облачная история, но XDR on-premise возможен как одна из опций. Это актуально для России, но не все вендоры на рынке это cмогут обеспечить. Если вендор исторически был и есть с on-premise решениями – он поддержит историю с on-premise XDR, при этом, что логично, в том числе уйдет и в облако. · XDR концепция может лежать в основе предоставляемых сервисов со стороны MSSP провайдеров, оказываемого сервиса MDR, например.· XDR и MDR – это про отличное дополнение друг друга, в первую очередь, для крупных организаций со своей выстроенной системой ИБ. Мы знаем, что для небольших организаций без ИБ-штата сервис MDR - это возможность быстро повысить свой уровень защиты за счет круглосуточного оказываемого сервиса. Для крупных это все же больше про высвобождение внутренних ресурсов под более важные задачи, про сложный качественный Threat Hunting (проактивный поиск угроз) и про рекомендации, в том числе, по реагированию. Крупные компании редко отдают на аутсорсинг вопрос, связанный с реагированием сторонними командами в их инфраструктуре. Вот как раз для таких организаций оказание MDR сервиса поверх выстроенного XDR будет идеальным и действительно мега эффективным.· Про основные отличия XDR и SOAR можно почитать в моей отдельной статье тут https://habr.com/ru/post/547626/ Зачем стал нужен XDR?· В настоящее время для противостояния более сложным угрозам, целенаправленным атакам и угрозам типа APT организациям необходимо уделять особое внимание не только уровню конечных точек, но и другим потенциальным точкам проникновения злоумышленника в инфраструктуру и, самое главное, на взаимосвязи между ними. Почему? Потому что профессиональные киберпреступники сегодня предпочитают многовекторный подход к проникновению в корпоративную сеть, атакуют как можно больше элементов инфраструктуры и часто объединяют множество различных методов в одну запланированную атаку. Организации должны обладать пониманием того, что происходит у них в рамках всей инфраструктуры, контролировать ключевые точки проникновения и получать полную картину атаки, иметь возможность быстро анализировать первопричины, проводить глубокие расследование сложных инцидентов и реагирования на них в рамках всей инфраструктуры, а не отдельных элементов.· Сегодняшняя ситуация с большим количеством разрозненных не интегрированных решений, отсутствием достаточного количества ресурсов и знаний для работы с этим зоопарком решений и невозможностью получить оперативно из этого всего полную картину происходящего. А также, недостаток автоматизации, необходимой в процессе обнаружения, расследования и реагирования, отсутствие кросс-продуктовых сценариев, наличие огромного числа ложно-положительных срабатываний, низкий уровень приоритезации, не самые лучшие показатели MTTD/MTTR – весь этот набор проблем требует поиска какого-то решения.· Благодаря XDR различные продукты от одного вендора обретают единую среду обмена данными и получения единой картины происходящего в инфраструктуре. Единая консоль управления для удобства работы аналитика, предоставляемый высокий уровень автоматизации действий в рамках расследования и реагирования, усовершенствованный процесс приоритезации инцидентов, улучшенные показатели MTTD и MTTR, сокращение числа ложно-положительных срабатываний и времени, которое аналитики тратят на процесс расследования и реагирования на инциденты делает сегодня XDR очень привлекательным. На этом у меня всё! Дополняйте своими мыслями! До встречи!

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность, Интернет вещей] Ubiquiti признала утечку информации

- [Искусственный интеллект, Natural Language Processing] Гитара, инвойс и робот: как Fender настроился на интеллектуальные технологии

- [Информационная безопасность, IT-инфраструктура, IT-стандарты, Управление персоналом] Яблочный пирог или механизмы управления айфонами топ-менеджмента

- [Хостинг, Информационная безопасность, Серверное администрирование, Законодательство в IT] Дата-центр возле Амстердама называют «выгребной ямой интернета», но он продолжает работу

- [Информационная безопасность] Как обезопасить себя и свои данные

- [Настройка Linux, Информационная безопасность] Настройка уязвимых машин через Vagrant

- [Информационная безопасность, PostgreSQL, Администрирование баз данных] Обеспечение безопасности базы данных PostgreSQL (перевод)

- [Информационная безопасность] Security Week 14: масштабная утечка данных в Facebook

- [Информационная безопасность] Что мы узнали из нового отчета ФинЦЕРТа

- [Информационная безопасность] Как выявить кибератаку и предотвратить кражу денег

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_xdr, #_edr, #_nta, #_bezopasnost (безопасность), #_incident_response, #_apt, #_targeted_attack, #_security, #_informatsionnaja_bezopasnost (

Информационная безопасность

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 05:21

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

Хабр, привет!На днях мне посчастливилось поучаствовать тут (обойдемся ссылкой на запись, без прямой рекламы :-)), где обсуждалась такая новая тема на рынке ИБ, как XDR. По горячим следам эфира зафиксирую основные тезисы: мои собственные мысли и факты относительно XDR и, в целом, отвечу на два важных вопроса: что такое XDR? зачем он стал нужен?Что такое XDR?· XDR (Extended Detection and Response) – это расширенное обнаружение и реагирование на сложные угрозы и целевые атаки. В основе решения данного класса лежат продукты от одного вендора, то есть, это, в большей степени, моновендорная история.· EDR (Endpoint Detection and Response) – это ключевой элемент XDR. Без EDR не может быть XDR.· XDR должен строиться на сильном EDR, который сам по себе в рамках конечных точек должен охватывать большое количество источников данных: ПК, ноутбуки, виртуальные машины, мобильные устройства, плюс различные операционные системы (Windows, Linux, MacOS, Android, iOS, пр.).· XDR не равно EDR. XDR основан на расширении технологии EDR.· Буква “X” в начале сокращенного варианта названия “XDR” означает количество подключаемых источников/продуктов, которые участвуют в процессе обнаружения, расследования и реагирования. Количество подключаемых “X” зависит от потребностей заказчика, от уже внедренных решений от одного вендора, а также от выбранного поставщика XDR, то есть от его поддерживаемых источников (классов продуктов). · XDR – это, в большей степени, концепция, которая представляет собой кросс-продуктовую историю, обогащенную поверх дополнительными значимыми функциональными возможностями по реагированию на инциденты. Это единый центр сбора, нормализации, анализа, корреляции данных, расширенного расследования и реагирования с применением максимально возможной автоматизации. В составе также единая база данных, единая консоль, единая видимость того, что происходит в инфраструктуре, единый инструментарий по анализу первопричин и проактивному поиску угроз, единый улучшенный процесс приоритезации инцидентов, одна точка взаимодействия с Threat Intelligence и пр.· XDR подразумевает постоянную доставку обновлений, новых правил, плейбуков и т д. Это не просто отгружаемая коробка – это живой и растущий организм, актуализируемый с каждым изменением в ландшафте угроз.· Концепцию и само название XDR придумали в этот раз НЕ аналитики, его навязал рынок и вендоры. XDR – в первую очередь это логичная консолидация портфеля решений от одного производителя, который с годами рос (разрабатывался и/или дополнялся приобретениями) и элементами которого было бы правильно, во-первых, управлять из единой точки и иметь единую среду обмена данными, а, во-вторых, было бы неплохо усилить кросс-продуктовыми сценариями. Для покупателя - это выглядит как получение дополнительного и важного функционала при покупке нескольких защитных решений от одного поставщика, а для производителя - более простые варианты дополнительных продаж решений из своего портфеля.· Защитные средства, такие, как EPP+EDR, шлюзы (почтовый и веб), NTA/NTDR, CASB, IDM и ряд других (зависит от конкретного вендора), а также решения по защите индустриально-специфичных систем (банкоматы, АСУ ТП, IoT, пр.) выступают сенсорами для XDR и, в том числе, элементами, через которые возможно проводить действия по реагированию.· Минимальный комплект XDR – это охват конечных точек и сети, почтового и веб трафика, то есть, наиболее популярные и важные точки проникновения злоумышленников, которые следует контролировать в первую очередь. И, конечно, этот комплект должен быть обогащён актуальными данными об угрозах – Threat Intelligence.· Несмотря на заложенную изначально моновендорную историю, XDR не исключает взаимодействие со сторонними поставщиками, обработки данных от них и, в том числе, включения базовых SOAR возможностей, в большей степени связанных с реагированием. Вендоры, которые имеют в своем портфеле SIEM получать дополнительный бонус по быстрому подключению сторонних решений в общую концепцию XDR.· XDR – это, в первую очередь, облачная история, но XDR on-premise возможен как одна из опций. Это актуально для России, но не все вендоры на рынке это cмогут обеспечить. Если вендор исторически был и есть с on-premise решениями – он поддержит историю с on-premise XDR, при этом, что логично, в том числе уйдет и в облако. · XDR концепция может лежать в основе предоставляемых сервисов со стороны MSSP провайдеров, оказываемого сервиса MDR, например.· XDR и MDR – это про отличное дополнение друг друга, в первую очередь, для крупных организаций со своей выстроенной системой ИБ. Мы знаем, что для небольших организаций без ИБ-штата сервис MDR - это возможность быстро повысить свой уровень защиты за счет круглосуточного оказываемого сервиса. Для крупных это все же больше про высвобождение внутренних ресурсов под более важные задачи, про сложный качественный Threat Hunting (проактивный поиск угроз) и про рекомендации, в том числе, по реагированию. Крупные компании редко отдают на аутсорсинг вопрос, связанный с реагированием сторонними командами в их инфраструктуре. Вот как раз для таких организаций оказание MDR сервиса поверх выстроенного XDR будет идеальным и действительно мега эффективным.· Про основные отличия XDR и SOAR можно почитать в моей отдельной статье тут https://habr.com/ru/post/547626/ Зачем стал нужен XDR?· В настоящее время для противостояния более сложным угрозам, целенаправленным атакам и угрозам типа APT организациям необходимо уделять особое внимание не только уровню конечных точек, но и другим потенциальным точкам проникновения злоумышленника в инфраструктуру и, самое главное, на взаимосвязи между ними. Почему? Потому что профессиональные киберпреступники сегодня предпочитают многовекторный подход к проникновению в корпоративную сеть, атакуют как можно больше элементов инфраструктуры и часто объединяют множество различных методов в одну запланированную атаку. Организации должны обладать пониманием того, что происходит у них в рамках всей инфраструктуры, контролировать ключевые точки проникновения и получать полную картину атаки, иметь возможность быстро анализировать первопричины, проводить глубокие расследование сложных инцидентов и реагирования на них в рамках всей инфраструктуры, а не отдельных элементов.· Сегодняшняя ситуация с большим количеством разрозненных не интегрированных решений, отсутствием достаточного количества ресурсов и знаний для работы с этим зоопарком решений и невозможностью получить оперативно из этого всего полную картину происходящего. А также, недостаток автоматизации, необходимой в процессе обнаружения, расследования и реагирования, отсутствие кросс-продуктовых сценариев, наличие огромного числа ложно-положительных срабатываний, низкий уровень приоритезации, не самые лучшие показатели MTTD/MTTR – весь этот набор проблем требует поиска какого-то решения.· Благодаря XDR различные продукты от одного вендора обретают единую среду обмена данными и получения единой картины происходящего в инфраструктуре. Единая консоль управления для удобства работы аналитика, предоставляемый высокий уровень автоматизации действий в рамках расследования и реагирования, усовершенствованный процесс приоритезации инцидентов, улучшенные показатели MTTD и MTTR, сокращение числа ложно-положительных срабатываний и времени, которое аналитики тратят на процесс расследования и реагирования на инциденты делает сегодня XDR очень привлекательным. На этом у меня всё! Дополняйте своими мыслями! До встречи! =========== Источник: habr.com =========== Похожие новости:

Информационная безопасность ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 05:21

Часовой пояс: UTC + 5