[Информационная безопасность, IT-инфраструктура, Сетевые технологии, Серверное администрирование] Устройства Citrix используются в качестве векторов DDoS-атак

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

Немецкий системный администратор Марко Хоффман обнаружил, что хакеры нашли способ использовать сетевое оборудование Citrix ADC с включенным EDT для амплификации DDoS-атак посредством DTLS. Как удалось выяснить экспертам, эти атаки в основном направлены против игровых сервисов, таких как Steam и Xbox.Хофманн отследил проблему до интерфейса DTLS на устройствах Citrix ADC (Datagram Transport Layer Security). DTLS — это протокол связи, который обеспечивает защищенность соединений для протоколов, использующих датаграммы. DTLS позволяет приложениям, основанным на коммуникациях посредством датаграмм, сообщаться безопасным способом, предотвращающим перехват, прослушивание, вмешательство, не нарушая защиты целостности данных или подделку содержимого сообщения.Как и все протоколы на основе UDP, DTLS можно подделать и использовать в качестве вектора усиления DDoS. То есть злоумышленник может отправлять небольшие DTLS-пакеты на устройство с поддержкой DTLS, а результат возвращается в виде пакета во много раз большего размера на поддельный IP-адрес (жертвы DDoS-атаки). Во сколько раз будет увеличен исходный пакет, зависит от коэффициента усиления конкретного протокола. Для более ранних DDoS-атак на основе DTLS коэффициент усиления обычно в 4 или 5 раз превышал исходный пакет. Но после изучения проблемы Хофманн сообщил, что реализация DTLS на устройствах Citrix ADC, похоже, даёт колоссальный коэффициент 35, что делает ее одним из самых эффективных векторов усиления DDoS.

Changelog

- 24.12.2020: Added information about the official Citrix Knowledge Center article CTX289674Added a final summary, that repeats all possible solutionsMaked it a lot clearer, that -helloVerifiyRequest doesn’t seem to work well

- 22.12.2020: Added a warning note, that -helloVerifiyRequest doesn’t work on all Citrix ADC (NetScaler) firmware versions

- 21.12.2020: Added a third possible solution regarding -helloVerifiyRequest

- 21.12.2020: Initial version

Захват пакетов с корпоративного межсетевого экранаСообщения об инциденте начали поступать 21 декабря, когда клиенты сообщили о DDOS-атаке по протоколу UDP/443 на устройства Citrix (NetScaler) Gateway. Как сообщили в Citrix, в рамках этой атаки злоумышленник может обрушить пропускную способность сети Citrix ADC DTLS и привести к исчерпанию исходящей полосы пропускания. В настоящее время масштаб атаки ограничен только «небольшим количеством клиентов», и она затрагивает все ADC с включенным EDT. Компания пообещала выпустить исправление после зимних праздников в середине января 2020 года.Пока Citrix не предложила официальные меры по снижению рисков, можно использовать два временных исправления. Первый: отключить интерфейс Citrix ADC DTLS, если он не используется.

Если требуется интерфейс DTLS, рекомендуется заставить устройство аутентифицировать входящие соединения DTLS, хотя в результате это может снизить производительность устройства.

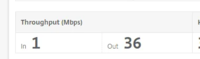

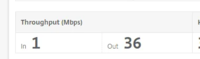

Неторопливость Citrix в решении этой проблемы отчасти объясняется тем, что подобного рода уязвимости больше влияют на скорость работы, не угрожая безопасности клиентских устройств. При эксплуатации уязвимости злоумышленники могут исчерпать пропускную способность в восходящем направлении, тем самым и блокируя легитимную активность.Как бы то ни было, лучше заранее обезопасить себя от возможных проблем. Чтобы узнать, атакованы ли вы, взгляните на Citrix ADC Dashboard, посмотрите на текущую пропускную способность и спросите себя, имеет ли это смысл:

Пропускная способность Citrix ADCКроме того, вы можете использовать tcpdump и/или Wireshark в корпоративном интерфейсе WAN межсетевого экрана и выполнить поиск трафика UDP: 443, указывающего на VIP-адрес Citrix Gateway.Что ещё интересного есть в блоге Cloud4Y→ В тюрьму за приложение→ 2020 – год всемирной мобильности (как бы иронично это ни звучало)→ Виртуальные машины и тест Гилева→ Рассказываем про государственные защищенные сервисы и сети→ Как настроить SSH-Jump ServerПодписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность, Программирование, Разработка мобильных приложений] Безопасная разработка: SAST, DAST, IAST и RASP

- [Информационная безопасность] История о том, как я обошел защиту в компьютерном клубе Arena Arsenal

- [IT-инфраструктура] «Больше хот-спотов, пожалуйста»: обсуждаем очередную грандиозную инициативу в Индии

- [IT-инфраструктура, История IT, Старое железо, Фототехника] Retro Apple: цифровая камера Quicktake100 (перевод)

- [IT-инфраструктура, Разработка систем связи, Финансы в IT, IT-компании] Проблемой широкополосного доступа в сеть займется новая компания: США выделят ей $900 млн

- [Информационная безопасность, Go, Реверс-инжиниринг] Blackrota, самый обфусцированный backdoor, написанный на Go (перевод)

- [IT-инфраструктура, Облачные сервисы] Отличие сервисов аналитики маркетплейсов, подробный анализ

- [Информационная безопасность] Челябинские специалисты по ИБ стали лучшими в финале IV Кейс-чемпионата по ИБ RISC

- [Информационная безопасность, Криптография, CTF] История одного «сломанного» тестового задания или осторожнее с версиями OpenSSL…

- [Информационная безопасность, Законодательство в IT, Игры и игровые приставки] Nintendo следила за производителем домашнего софта для своих консолей, чтобы принудить его к сделке

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_itinfrastruktura (IT-инфраструктура), #_setevye_tehnologii (Сетевые технологии), #_servernoe_administrirovanie (Серверное администрирование), #_citrix, #_ddos, #_dtls, #_ujazvimosti (уязвимости), #_bezopasnost (безопасность), #_blog_kompanii_cloud4y (

Блог компании Cloud4Y

), #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_itinfrastruktura (

IT-инфраструктура

), #_setevye_tehnologii (

Сетевые технологии

), #_servernoe_administrirovanie (

Серверное администрирование

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 11:58

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

|

Немецкий системный администратор Марко Хоффман обнаружил, что хакеры нашли способ использовать сетевое оборудование Citrix ADC с включенным EDT для амплификации DDoS-атак посредством DTLS. Как удалось выяснить экспертам, эти атаки в основном направлены против игровых сервисов, таких как Steam и Xbox.Хофманн отследил проблему до интерфейса DTLS на устройствах Citrix ADC (Datagram Transport Layer Security). DTLS — это протокол связи, который обеспечивает защищенность соединений для протоколов, использующих датаграммы. DTLS позволяет приложениям, основанным на коммуникациях посредством датаграмм, сообщаться безопасным способом, предотвращающим перехват, прослушивание, вмешательство, не нарушая защиты целостности данных или подделку содержимого сообщения.Как и все протоколы на основе UDP, DTLS можно подделать и использовать в качестве вектора усиления DDoS. То есть злоумышленник может отправлять небольшие DTLS-пакеты на устройство с поддержкой DTLS, а результат возвращается в виде пакета во много раз большего размера на поддельный IP-адрес (жертвы DDoS-атаки). Во сколько раз будет увеличен исходный пакет, зависит от коэффициента усиления конкретного протокола. Для более ранних DDoS-атак на основе DTLS коэффициент усиления обычно в 4 или 5 раз превышал исходный пакет. Но после изучения проблемы Хофманн сообщил, что реализация DTLS на устройствах Citrix ADC, похоже, даёт колоссальный коэффициент 35, что делает ее одним из самых эффективных векторов усиления DDoS.  Changelog

Захват пакетов с корпоративного межсетевого экранаСообщения об инциденте начали поступать 21 декабря, когда клиенты сообщили о DDOS-атаке по протоколу UDP/443 на устройства Citrix (NetScaler) Gateway. Как сообщили в Citrix, в рамках этой атаки злоумышленник может обрушить пропускную способность сети Citrix ADC DTLS и привести к исчерпанию исходящей полосы пропускания. В настоящее время масштаб атаки ограничен только «небольшим количеством клиентов», и она затрагивает все ADC с включенным EDT. Компания пообещала выпустить исправление после зимних праздников в середине января 2020 года.Пока Citrix не предложила официальные меры по снижению рисков, можно использовать два временных исправления. Первый: отключить интерфейс Citrix ADC DTLS, если он не используется.  Если требуется интерфейс DTLS, рекомендуется заставить устройство аутентифицировать входящие соединения DTLS, хотя в результате это может снизить производительность устройства.  Неторопливость Citrix в решении этой проблемы отчасти объясняется тем, что подобного рода уязвимости больше влияют на скорость работы, не угрожая безопасности клиентских устройств. При эксплуатации уязвимости злоумышленники могут исчерпать пропускную способность в восходящем направлении, тем самым и блокируя легитимную активность.Как бы то ни было, лучше заранее обезопасить себя от возможных проблем. Чтобы узнать, атакованы ли вы, взгляните на Citrix ADC Dashboard, посмотрите на текущую пропускную способность и спросите себя, имеет ли это смысл:  Пропускная способность Citrix ADCКроме того, вы можете использовать tcpdump и/или Wireshark в корпоративном интерфейсе WAN межсетевого экрана и выполнить поиск трафика UDP: 443, указывающего на VIP-адрес Citrix Gateway.Что ещё интересного есть в блоге Cloud4Y→ В тюрьму за приложение→ 2020 – год всемирной мобильности (как бы иронично это ни звучало)→ Виртуальные машины и тест Гилева→ Рассказываем про государственные защищенные сервисы и сети→ Как настроить SSH-Jump ServerПодписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем не чаще двух раз в неделю и только по делу. =========== Источник: habr.com =========== Похожие новости:

Блог компании Cloud4Y ), #_informatsionnaja_bezopasnost ( Информационная безопасность ), #_itinfrastruktura ( IT-инфраструктура ), #_setevye_tehnologii ( Сетевые технологии ), #_servernoe_administrirovanie ( Серверное администрирование ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 11:58

Часовой пояс: UTC + 5