Бэкдор в 93 плагинах и темах оформления AccessPress, применяемых на 360 тысячах сайтов

Автор

Сообщение

news_bot ®

Стаж: 7 лет 8 месяцев

Сообщений: 27286

Злоумышленникам удалось встроить бэкдор в 40 плагинов и 53 темы оформления для системы управления контентом WordPress, разрабатываемых компанией AccessPress, которая заявляет, что её дополнения используются на более чем 360 тысячах сайтов. Результаты разбора инцидента пока не приводятся, но предполагается, что вредоносный код удалось внедрить в ходе компрометации сайта AccessPress, внеся изменения предлагаемые для загрузки архивы с уже выпущенными релизами, так как бэкдор присутствует только в коде, распространяемом через официальный сайт AccessPress, но отсутствует в тех же выпусках дополнений, распространяемых через каталог WordPress.org.

Наличие вредоносных изменений было выявлено исследователем из компании JetPack (подразделение компании Automatic, занимающейся разработкой WordPress) в ходе изучения вредоносного кода, обнаруженного на сайте одного из клиентов. Анализ ситуации показал, что вредоносные изменения присутствовали в WordPress-дополнении, загруженном с официального сайта AccessPress. Остальные дополнения того же производителя также оказались подвержены вредоносной модификации, позволяющей получить полный доступ к сайту с правами администратора.

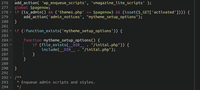

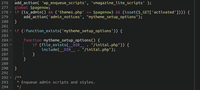

В ходе модификации злоумышленники добавили в архивы с плагинами и темами оформления файл "initial.php", который был подключён через директиву "include" в файле "functions.php". Для запутывания следов вредоносное содержимое в файле "initial.php" было закамуфлировано в виде блока данных в кодировке base64. Вредоносная вставка под видом получения изображения с сайта wp-theme-connect.com загружала в файл wp-includes/vars.php непосредственно код бэкдора.

Первые сайты, включающие вредоносные изменения в дополнениях AccessPress были выявлены в сентябре 2021 года. Предполагается, что именно тогда в дополнения и был подставлен бэкдор. Первое уведомление компании AccessPress о выявленной проблеме осталось без ответа и внимания AccessPress удалось добиться только после привлечения к разбирательству команды WordPress.org. 15 октября 2021 года поражённые бэкдором архивы были удалены с сайта AccessPress, а 17 января 2022 года были выпущены новые версии дополнений.

Компания Sucuri отдельно изучила сайты, на которых были установлен поражённые версии AccessPress и выявила наличие загруженных через бэкдор вредоносных модулей, осуществляющих рассылку спама и перенаправление переходов на мошеннические сайты (модули были датированы 2019 и 2020 годами). Предполагается, что авторы бэкдора продавали доступ к скомпрометированным сайтам.

Темы оформления, в которых зафиксирована подстановка бэкдора:

- accessbuddy 1.0.0

- accesspress-basic 3.2.1

- accesspress-lite 2.92

- accesspress-mag 2.6.5

- accesspress-parallax 4.5

- accesspress-ray 1.19.5

- accesspress-root 2.5

- accesspress-staple 1.9.1

- accesspress-store 2.4.9

- agency-lite 1.1.6

- aplite 1.0.6

- bingle 1.0.4

- bloger 1.2.6

- construction-lite 1.2.5

- doko 1.0.27

- enlighten 1.3.5

- fashstore 1.2.1

- fotography 2.4.0

- gaga-corp 1.0.8

- gaga-lite 1.4.2

- one-paze 2.2.8

- parallax-blog 3.1.1574941215

- parallaxsome 1.3.6

- punte 1.1.2

- revolve 1.3.1

- ripple 1.2.0

- scrollme 2.1.0

- sportsmag 1.2.1

- storevilla 1.4.1

- swing-lite 1.1.9

- the-launcher 1.3.2

- the-monday 1.4.1

- uncode-lite 1.3.1

- unicon-lite 1.2.6

- vmag 1.2.7

- vmagazine-lite 1.3.5

- vmagazine-news 1.0.5

- zigcy-baby 1.0.6

- zigcy-cosmetics 1.0.5

- zigcy-lite 2.0.9

Плагины, в которых выявлена подстановка бэкдора:

- accesspress-anonymous-post 2.8.0 2.8.1 1

- accesspress-custom-css 2.0.1 2.0.2

- accesspress-custom-post-type 1.0.8 1.0.9

- accesspress-facebook-auto-post 2.1.3 2.1.4

- accesspress-instagram-feed 4.0.3 4.0.4

- accesspress-pinterest 3.3.3 3.3.4

- accesspress-social-counter 1.9.1 1.9.2

- accesspress-social-icons 1.8.2 1.8.3

- accesspress-social-login-lite 3.4.7 3.4.8

- accesspress-social-share 4.5.5 4.5.6

- accesspress-twitter-auto-post 1.4.5 1.4.6

- accesspress-twitter-feed 1.6.7 1.6.8

- ak-menu-icons-lite 1.0.9

- ap-companion 1.0.7 2

- ap-contact-form 1.0.6 1.0.7

- ap-custom-testimonial 1.4.6 1.4.7

- ap-mega-menu 3.0.5 3.0.6

- ap-pricing-tables-lite 1.1.2 1.1.3

- apex-notification-bar-lite 2.0.4 2.0.5

- cf7-store-to-db-lite 1.0.9 1.1.0

- comments-disable-accesspress 1.0.7 1.0.8

- easy-side-tab-cta 1.0.7 1.0.8

- everest-admin-theme-lite 1.0.7 1.0.8

- everest-coming-soon-lite 1.1.0 1.1.1

- everest-comment-rating-lite 2.0.4 2.0.5

- everest-counter-lite 2.0.7 2.0.8

- everest-faq-manager-lite 1.0.8 1.0.9

- everest-gallery-lite 1.0.8 1.0.9

- everest-google-places-reviews-lite 1.0.9 2.0.0

- everest-review-lite 1.0.7

- everest-tab-lite 2.0.3 2.0.4

- everest-timeline-lite 1.1.1 1.1.2

- inline-call-to-action-builder-lite 1.1.0 1.1.1

- product-slider-for-woocommerce-lite 1.1.5 1.1.6

- smart-logo-showcase-lite 1.1.7 1.1.8

- smart-scroll-posts 2.0.8 2.0.9

- smart-scroll-to-top-lite 1.0.3 1.0.4

- total-gdpr-compliance-lite 1.0.4

- total-team-lite 1.1.1 1.1.2

- ultimate-author-box-lite 1.1.2 1.1.3

- ultimate-form-builder-lite 1.5.0 1.5.1

- woo-badge-designer-lite 1.1.0 1.1.1

- wp-1-slider 1.2.9 1.3.0

- wp-blog-manager-lite 1.1.0 1.1.2

- wp-comment-designer-lite 2.0.3 2.0.4

- wp-cookie-user-info 1.0.7 1.0.8

- wp-facebook-review-showcase-lite 1.0.9

- wp-fb-messenger-button-lite 2.0.7

- wp-floating-menu 1.4.4 1.4.5

- wp-media-manager-lite 1.1.2 1.1.3

- wp-popup-banners 1.2.3 1.2.4

- wp-popup-lite 1.0.8

- wp-product-gallery-lite 1.1.1

===========

Источник:

OpenNet.RU

===========

Похожие новости

- Главная ссылка к новости (https://blog.sucuri.net/2022/0...)

- OpenNews: Взлом провайдера GoDaddy, приведший к компрометации 1.2 млн клиентов WordPress-хостинга

- OpenNews: Уязвимость, допускающая подстановку JavaScript-кода через WordPress-плагин OptinMonster

- OpenNews: Уязвимость в WordPress-дополнении Contact Form 7, насчитывающем 5 млн установок

- OpenNews: Обновление WordPress 5.6. Уязвимость в плагине Easy WP SMTP, имеющем 500 тысяч установок

- OpenNews: Критическая уязвимость в WordPress-плагине File Manager, имеющем 700 тысяч установок

Похожие новости:

- Уязвимость, допускающая подстановку JavaScript-кода через WordPress-плагин OptinMonster

- [WordPress, Разработка веб-сайтов, Серверная оптимизация] Выше 90 баллов PageSpeed на WordPress — это реально

- [Разработка веб-сайтов, Фриланс, Карьера в IT-индустрии, Читальный зал] Длинная история про то, как мы веб-разработчика на фрилансерских сайтах искали, но так и не нашли

- [Информационная безопасность, WordPress, Разработка веб-сайтов, Системное администрирование, Контекстная реклама] WordPress автоматически отключит Google FLoC на веб-сайтах

- [Информационная безопасность, Тестирование веб-сервисов] TWAPT — пентестим по-белому в домашних условиях

- [Open source] Нетехнические вызовы Open Source разработки

- [CMS, WordPress] Сайт на Wordpress VS PageSpeed Insights

- [Python, Microsoft Azure, Тестирование веб-сервисов, Облачные сервисы] HTTP атака на Azure

- [CMS, WordPress, Поисковая оптимизация] SEO-плагины пишутся шарлатанами?

- [Информационная безопасность, WordPress, Open source, Администрирование доменных имен] Новый плагин CrowdSec для защиты сайтов на WordPress

Теги для поиска: #_wordpress

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 29-Окт 14:45

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 8 месяцев |

|

|

Злоумышленникам удалось встроить бэкдор в 40 плагинов и 53 темы оформления для системы управления контентом WordPress, разрабатываемых компанией AccessPress, которая заявляет, что её дополнения используются на более чем 360 тысячах сайтов. Результаты разбора инцидента пока не приводятся, но предполагается, что вредоносный код удалось внедрить в ходе компрометации сайта AccessPress, внеся изменения предлагаемые для загрузки архивы с уже выпущенными релизами, так как бэкдор присутствует только в коде, распространяемом через официальный сайт AccessPress, но отсутствует в тех же выпусках дополнений, распространяемых через каталог WordPress.org. Наличие вредоносных изменений было выявлено исследователем из компании JetPack (подразделение компании Automatic, занимающейся разработкой WordPress) в ходе изучения вредоносного кода, обнаруженного на сайте одного из клиентов. Анализ ситуации показал, что вредоносные изменения присутствовали в WordPress-дополнении, загруженном с официального сайта AccessPress. Остальные дополнения того же производителя также оказались подвержены вредоносной модификации, позволяющей получить полный доступ к сайту с правами администратора. В ходе модификации злоумышленники добавили в архивы с плагинами и темами оформления файл "initial.php", который был подключён через директиву "include" в файле "functions.php". Для запутывания следов вредоносное содержимое в файле "initial.php" было закамуфлировано в виде блока данных в кодировке base64. Вредоносная вставка под видом получения изображения с сайта wp-theme-connect.com загружала в файл wp-includes/vars.php непосредственно код бэкдора.   Первые сайты, включающие вредоносные изменения в дополнениях AccessPress были выявлены в сентябре 2021 года. Предполагается, что именно тогда в дополнения и был подставлен бэкдор. Первое уведомление компании AccessPress о выявленной проблеме осталось без ответа и внимания AccessPress удалось добиться только после привлечения к разбирательству команды WordPress.org. 15 октября 2021 года поражённые бэкдором архивы были удалены с сайта AccessPress, а 17 января 2022 года были выпущены новые версии дополнений. Компания Sucuri отдельно изучила сайты, на которых были установлен поражённые версии AccessPress и выявила наличие загруженных через бэкдор вредоносных модулей, осуществляющих рассылку спама и перенаправление переходов на мошеннические сайты (модули были датированы 2019 и 2020 годами). Предполагается, что авторы бэкдора продавали доступ к скомпрометированным сайтам. Темы оформления, в которых зафиксирована подстановка бэкдора:

=========== Источник: OpenNet.RU =========== Похожие новости

|

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 29-Окт 14:45

Часовой пояс: UTC + 5