[Информационная безопасность, Реверс-инжиниринг, Исследования и прогнозы в IT, IT-компании] К вам ползет Snake: разбираем новый кейлоггер

Автор

Сообщение

news_bot ®

Стаж: 8 лет

Сообщений: 27286

В конце прошлого года в руки аналитикам CERT-GIB попал любопытный образец ВПО — Snake Keylogger. Хотя справедливости ради заметим, что изучаемый объект являлся скорее стилером, так как KeyLogger — лишь часть его функционала, отвечающего за логгирование нажатий клавиш на клавиатуре. "Пойман" был данный экземпляр не в чистом виде, а уже зашифрованным криптером Cassandra, о котором мы писали недавно. При первом взгляде на Snake Keylogger казалось, что он находится на стадии бета-теста, так как многие функции были неактивны и записи из конфигурационного файла нигде не использовались. Что оказалось на самом деле, как устроена эта вредоносная программа, как она проникает на устройство жертвы и какие механизмы защиты использует, рассказывает Алексей Чехов, аналитик CERT-GIB. Распространение Snake Keylogger распространяется через официальный сайт, Telegram и Discord. На данный момент ни один из этих источников связи недоступен, но это не мешает злоумышленникам использовать ВПО в своих атаках.Закрепление в системе (в исследуемом сэмпле неактивно)Реализовано тривиально: Snake добавляет себя в автозапуск при помощи изменения ключа реестра:HKCU\software\microsoft\windows\currentversion\runКонфигурационный файлРасширение для файлов с логами.txtИнтервал отправки логов Keylogger в секундах100Интервал отправки логов Screenlogger в секундах100Интервал отправки логов Clipboard в секундах100clprEPsНе используетсяkLLTImНе используетсяTPSSendsНе используетсяProHfutimerНе используетсяТип CnC$%SMTPDV$HSHCheckerНе используетсяID ботаZyiAEnXWZPCnC В зависимости от выбранной опции в конфигурационном файле, возможно три варианта взаимодействия с CnC:

- FTP При передаче по протоколу FTP на сервер будет отправлен файл с именем: {Имя компьютера}{Тип данных}{ID жертвы}{Расширение файла}.Данные не шифруются.ID жертвы формируется следующим образом: первая часть задается в конфигурационном файле, а вторая часть представляет собой случайно сгенерированное 4-байтовое число.

- SMTPПри передаче по SMTP будет сформировано сообщение формата:Тема: Pc Name: {Имя пользователя} | Snake KeyloggerТело письма: {Тип данных} | {Имя пользователя} | Snake\r\n{Информация о системе}"\r\n\r\n"Вложение: {Тип данных}.{Расширение}Все данные передаются во вложении. Шифрование отсутствует.

- Telegram Данные передаются в виде прикрепленного файла.Вредоносный функционал.Вложения лог-файлов имеют следующий формат:

Довольно странно в логах выглядит очень частое упоминание название малвари.

Keylogger ВПО устанавливает свой обработчик для событий нажатия клавиш на клавиатуре. Запись в лог ведется следующим образом:Backspace, Delete, End, F1-F11Не записываютсяF12[F12]TAB[TAP]ENTER[Entr]SPACE Другая клавишаСимвол в верхнем или нижнем регистре в зависимости от положения клавиш Shift и Caps LockЧерез определенный промежуток времени собранные данные отправляются на CnC. При неудачной отправке буфер для хранения лога не очищается. К интересной особенности можно отнести то, что ВПО удаляет cookie браузеров Chrome и Firefox, а также данные из общего репозитория файлов cookie в системе. Данное действие, предположительно, выполняется для того, чтобы пользователю пришлось заново заходить в учетные записи на различных сервисах — в таком случае данные будут перехвачены при помощи кейлоггера. ScreenLoggerВ конфигурационном файле устанавливается временной промежуток, через который будет сделан скриншот. По умолчанию это 100 секунд. Когда снимок экрана сделан, он сохраняется в папку «{Мои документы}\SnakeKeylogger» с именем «Screenshot.png». После этого осуществляется попытка отправить файл. При любом результате отправки файл будет удален.Stealer ВПО умеет выгружать пароли из следующих приложений:БраузерыПочтовые клиентыМессенджеры7StarThunderbirdDiscordAmigoPostBoxPidginAvastFoxmailBlackHawkOutlookBliskBraveCentFTP клиенты:ChedotFileZillaChromeChrome_CanaryChromiumCitrioCocCocComodoCoolNovoCoowonElementsEpicFalkonGhostIridiumIronKinzaaKometaLiebaoMicrosoftNichromeOperaTorbitumQIPSurfQQSalamWebSleipnirSlimjetSputnikSuperbirdTorchUCUranVivaldiXpomxVastYandexCyberFoxFireFoxIceCatIceDragonPaleMoonSlimWaterFoxПротиводействие анализуAnti-VMМеханизм противодействия виртуализации реализован тривиально:

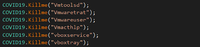

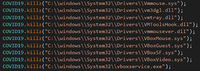

- Проверка процессов на наличие специального ПО, в том числе для анализа.

Anti-Sandbox (неактивна) Метод, реализующий Anti-Sandbox-функционал, определяет IP-адрес жертвы и сверяет его с захардкоженными IP-адресами, некоторые из которых относятся к адресам бесплатных VPN-сервисов. Также он проверяет имя машины на типичные для honeypot’ов. При совпадении процесс завершается.

ДругоеДля шифрования строк злоумышленники используют open-source-обфускатор Obfuscar. Также для защиты от статического и динамического анализа используется BedsProtector. В исследуемом сэмпле было применено две функции защиты:

- Первая — так называемый AntiTamper. Данная функция позволяет расшифровать код программы после ее запуска, что делает статический анализ основной части программы невозможным.

- Вторая функция проверяет наличие установленной системной переменной COR_ENABLE_PROFILING, которая позволяет проверить, подключена ли CLR к профилировщику.

В данной статье мы разобрали новое и достаточно противоречивое ВПО. С одной стороны, ничего выдающегося в данном кейлоггере нет: он похож на остальных представителей .net-кейлоггеров, например, 404Keylogger, про который мы писалиранее. С другой — применение различных криптеров, протекторов, обфускаторов, даже open-source, позволяет использовать подобное программное обеспечение в атаках и несколько усложнять его анализ.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность, Законодательство в IT, Здоровье] Специалисты нашли уязвимость в системе доступа к московскому общепиту по QR-кодам

- [Работа с видео, Управление проектами, Законодательство в IT, IT-компании] Иностранные онлайн-кинотеатры могут лишить права на эксклюзивность контента

- [Управление персоналом, Карьера в IT-индустрии, Финансы в IT, IT-компании] Quadcode meetup (онлайн) про аналитику, дизайн, работу с командой и не только

- [Гаджеты, Носимая электроника, IT-компании] Samsung представила One UI Watch, операционную систему для умных часов

- [Информационная безопасность] Получаем полную версию Microsoft Exchange. Исследуем, как мир ставит обновления

- [Законодательство в IT, Социальные сети и сообщества, IT-компании] Московский суд отказал TikTok в жалобе по поводу отмены штрафа на 2,6 млн рублей

- [Софт, Настольные компьютеры, Ноутбуки, IT-компании] Microsoft объяснила, зачем Windows 11 нужен TPM и закрыла доступ к утилите PC Health Check, которая путала пользователе

- [Информационная безопасность] Давайте поможем компании Plarium стать безопаснее

- [Высокая производительность, Информационная безопасность, GPGPU, Машинное обучение, Искусственный интеллект] Атака на Nvidia DeepStream с помощью некорректного фрейма видео в формате H264

- [Законодательство в IT, Финансы в IT, IT-компании] Украина ввела «налог на Google»

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_reversinzhiniring (Реверс-инжиниринг), #_issledovanija_i_prognozy_v_it (Исследования и прогнозы в IT), #_itkompanii (IT-компании), #_kejlogger (кейлоггер), #_reversing (реверсинг), #_reversinzhiniring (реверс-инжиниринг), #_analiz_vredonosov (анализ вредоносов), #_vpo (впо), #_malvar (малварь), #_analiz_vredonosnogo_po (анализ вредоносного по), #_informatsionnaja_bezopasnost (информационная безопасность), #_kompjuternaja_kriminalistika (компьютерная криминалистика), #_kompjuternaja_bezopasnost (компьютерная безопасность), #_blog_kompanii_groupib (

Блог компании Group-IB

), #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_reversinzhiniring (

Реверс-инжиниринг

), #_issledovanija_i_prognozy_v_it (

Исследования и прогнозы в IT

), #_itkompanii (

IT-компании

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 11-Фев 10:59

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 8 лет |

|

В конце прошлого года в руки аналитикам CERT-GIB попал любопытный образец ВПО — Snake Keylogger. Хотя справедливости ради заметим, что изучаемый объект являлся скорее стилером, так как KeyLogger — лишь часть его функционала, отвечающего за логгирование нажатий клавиш на клавиатуре. "Пойман" был данный экземпляр не в чистом виде, а уже зашифрованным криптером Cassandra, о котором мы писали недавно. При первом взгляде на Snake Keylogger казалось, что он находится на стадии бета-теста, так как многие функции были неактивны и записи из конфигурационного файла нигде не использовались. Что оказалось на самом деле, как устроена эта вредоносная программа, как она проникает на устройство жертвы и какие механизмы защиты использует, рассказывает Алексей Чехов, аналитик CERT-GIB. Распространение Snake Keylogger распространяется через официальный сайт, Telegram и Discord. На данный момент ни один из этих источников связи недоступен, но это не мешает злоумышленникам использовать ВПО в своих атаках.Закрепление в системе (в исследуемом сэмпле неактивно)Реализовано тривиально: Snake добавляет себя в автозапуск при помощи изменения ключа реестра:HKCU\software\microsoft\windows\currentversion\runКонфигурационный файлРасширение для файлов с логами.txtИнтервал отправки логов Keylogger в секундах100Интервал отправки логов Screenlogger в секундах100Интервал отправки логов Clipboard в секундах100clprEPsНе используетсяkLLTImНе используетсяTPSSendsНе используетсяProHfutimerНе используетсяТип CnC$%SMTPDV$HSHCheckerНе используетсяID ботаZyiAEnXWZPCnC В зависимости от выбранной опции в конфигурационном файле, возможно три варианта взаимодействия с CnC:

Anti-Sandbox (неактивна) Метод, реализующий Anti-Sandbox-функционал, определяет IP-адрес жертвы и сверяет его с захардкоженными IP-адресами, некоторые из которых относятся к адресам бесплатных VPN-сервисов. Также он проверяет имя машины на типичные для honeypot’ов. При совпадении процесс завершается.  ДругоеДля шифрования строк злоумышленники используют open-source-обфускатор Obfuscar. Также для защиты от статического и динамического анализа используется BedsProtector. В исследуемом сэмпле было применено две функции защиты:

=========== Источник: habr.com =========== Похожие новости:

Блог компании Group-IB ), #_informatsionnaja_bezopasnost ( Информационная безопасность ), #_reversinzhiniring ( Реверс-инжиниринг ), #_issledovanija_i_prognozy_v_it ( Исследования и прогнозы в IT ), #_itkompanii ( IT-компании ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 11-Фев 10:59

Часовой пояс: UTC + 5