[Информационная безопасность, Реверс-инжиниринг, Исследования и прогнозы в IT, IT-компании] Kremlin RATs: история одной мистификации

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

Этим постом мы начинаем двухсерийный технодетектив, в котором встретились "священная триада" доменов: putin, kremlin, crimea и "крысы" — программы удаленного доступа (RAT), а также шпион AgentTesla. Началась история с того, что в конце мая 2020 года сетевой граф Group-IB, наша автоматизированная система анализа инфраструктуры, начал детектировать домены с интересным паттерном *kremlin*.duckdns.org, к которым подключались различные вредоносные файлы. Аналитики Group-IB Threat Intelligence & Attribution исследовали эти домены и установили три кампании по распространению различных RAT. Они шли с 2019 года и были нацелены на пользователей из Польши, Турции, Италии, Украины, России, Казахстана, Болгарии, Беларуси, Греции и Чехии. В ходе расследования была установлена связь между обнаруженными доменами и остальной используемой инфраструктурой, а заодно и с конкретным человеком, который стоит за распространением AgentTesla и других вредоносных программ. Итак, обо всем по-порядку. Кампания лета 2020 годаВ начале список доменов, который привлёк наше внимание, выглядел так:

- crimea-kremlin.duckdns.org

- kremlin-afghan.duckdns.org

- kremlin-crimea.duckdns.org

- kremlin-turbo.duckdns.org

Данные домены были зарегистрированы на один IP-адрес 79.134.225.43 15 июня 2020 года. По данным сетевого графа Group-IB, только с этими четырьмя доменами связанно порядка 30 различных вредоносных файлов. Судя по документам-приманкам, данная кампания была нацелена на пользователей из Польши, Турции, Италии, Германии и Болгарии.

Связанная инфраструктураДальнейший анализ показал, что в основном файлы были залиты в публичные источники, начиная с 25 июня 2020 года. Самые распространенные имена — Potwierdzenie transakcji.xls, İşlem makbuzu, WACKER - 000160847.xls, Potwierdzenie operacji.xls. Один из таких файлов, SHA1: 95A6A416F682A9D254E76EC38ADE01CE241B3366, является документом-приманкой на польском языке и якобы отправлен от Bank Polski.

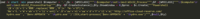

Изображения документа-приманки SHA1: 95A6A416F682A9D254E76EC38ADE01CE241B3366ЗаражениеПосле активации макросов в этом документе выполняется PS-скрипт для извлечения команды второго этапа из файла lab.jpg, размещенном на удаленном сервере:

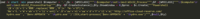

Исполняемый PS-скрипт из макросаВ файле lab.jpg содержится обфусцированная в BASE64 команда, которая после декодирования выглядит следующим образом:

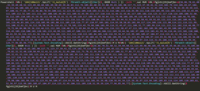

Деобфусцированное содержимое «lab.jpg»Данный код считывает содержимое файла http://officeservicecorp[.]biz/rnp.txt, в котором и находится полезная нагрузка.В результате выполнения данной последовательности PS-скриптов загружается и выполняется популярный NetWire RAT, который и производит подключение к своему C&C-серверу kremlin-crimea[.]duckdns.org на порт 3396.

Конфигурация NetWire RATДействительно, если мы вставим изначальные домены в граф с шагом 2, то увидим не только эти домены, но и остальную связанную инфраструктуру, которая участвовала во всех стадиях заражения.

Граф с шагом 2. Связанная инфраструктураИнтересно, что те файлы, которые подключались к office-service-tech[.]info, также производили сетевое подключение к ahjuric[.]si. Пример таких файлов — SHA1 a3816c37d0fbe26a87d1cc7beff91ce5816039e7. Это документ-приманка на турецком языке с логотипом государственного банка Турции.

Документ-приманка на пользователей Турции. SHA1: a3816c37d0fbe26a87d1cc7beff91ce5816039e7Данный документ также содержит вредоносный макрос, исполняющий PS-скрипт, который считывает Code.txt с удаленного сервера и запускает цепочку обфусцированных PS-скриптов.

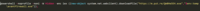

Исполняемый PS-скрипт из макроса

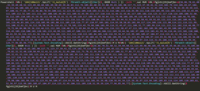

Содержимое ahjuric[.]si/code.txtРезультатом выполнения обфусцированного PS-скрипта будет выполнение еще одного обфусцированного в Base64 скрипта, который в конечном счете и выполнит полезную нагрузку в виде Netwire Rat из office-service-tech[.]info/pld.txt.

Содержимое office-service-tech[.]info/pld.txtC&C-сервером данного образца является crimea-kremlin.duckdns[.]org.Также мы обнаружили файлы, которые производят сетевое подключение одновременно к kremlin-turbo.duckdns[.]org и wshsoft[.]company. Название домена относит нас к WSH RAT, который основан на коде Houdini. Один из таких файлов — SHA1: b42a3b8c6d53a28a2dc84042d95ce9ca6e09cbcf. Данный образец RAT отправляет на C&C-сервер kremlin-turbo.duckdns[.]org:3397 запросы вида /is-ready, а в качестве UA у него указан WSHRAT.

Сетевые запросы файла SHA1: b42a3b8c6d53a28a2dc84042d95ce9ca6e09cbcfНа этом этапе важно отметить, что часть используемых доменов в этой кампании была зарегистрирована на почту tetragulf@yahoo.com.

Кампания весны 2020 годаИзучая всю остальную связанную инфраструктуру, мы обратили внимание на домены, зарегистрированные на asetonly@yahoo.com. С начала 2020 года на эту почту были зарегистрированы следующие домены:

- nitro-malwrhunterteams.com

- office-data-labs.com

- putin-malwrhunterteams.com

- kremlin-malwrhunterteam.info

- skidware-malwrhunterteams.com

- screw-malwrhunterteams.com

- screw-malwrhunterteam.com

- office-services-labs.com

- office-cloud-reserve.com

- office-clean-index.com

- office-cleaner-indexes.com

Мы собрали более 130 различных образцов вредоносных программ из различных источников, связанных только с этими доменами. Судя по названиям и содержимому данных образцов, кампания весны 2020 года была нацелена на пользователей из Европы и стран СНГ — мы обнаружили документы-приманки на украинском, белорусском, казахском, русском и греческом языках.Первые файлы данной кампании были загружены на публичные песочницы 23 марта 2020 года. Один из таких файлов — «Аналіз проекту.docx» SHA1-d8826efc7c0865c873330a25d805c95c9e64ad05 — распространялся в качестве вложения к письму «Електронна розсилка_ Змінене замовлення.eml» SHA1-7f1fdf605e00323c055341919173a7448e3641fb, которое было загружено на VirusTotal через веб-интерфейс из Украины.

Содержимое письма «Електронна розсилка_ Змінене замовлення.eml»ЗаражениеСодержимое самого документа не вызывает интереса и выглядит как отсканированный лист со счетом. Однако сам документ во время запуска эксплуатирует уязвимость CVE-2017-0199. В результате выполняется команда, которая загружает полезную нагрузку в виде http://office-cloud-reserve[.]com/hydro.exe.

Исполняемый PS-скриптЗагружаемой полезной нагрузкой является программа-шпион AgentTesla (почитать о ней вы можете тут, тути тут). В качестве сервера для эксфильтрации данных используется ftp.centredebeautenellycettier[.]fr — легитимный домен, который, по всей видимости, был скомпрометирован.

Установка FTP-соединения.Другой исследуемый файл SHA1- 19324fc16f99a92e737660c4737a41df044ecc54, который называется «Байланыс орталықтары.img», распространялся в качестве вложения через электронное письмо SHA1- 403c0f9a210f917e88d20d97392d9b1b14cbe310 на казахском языке c темой, относящейся к COVID-19.

Содержимое письма 403c0f9a210f917e88d20d97392d9b1b14cbe310Данное вложение является .iso-образом и в некоторых случаях называется «Байланыс орталықтары.img». Файл монтируется в систему как образ, в котором находится лишь один обфусцированный VBS-файл SHA1: fd274f57e59c8ae3e69e0a4eb59a06ee8fd74f91 под названием «Денсаулық сақтау бойынша анықтамалық және деректер базасы.vbs». Данный файл по сути является загрузчиком, который выполняет обфусцированный PS-код. При его открытии происходит считывание файла http://office-cleaner-indexes[.]com/loud.jpg.

Содержимое сбрасываемого файла SHA1:fd274f57e59c8ae3e69e0a4eb59a06ee8fd74f91В результате происходит загрузка и выполнение AgentTesla, который также производит эксфильтрацию данных через ftp.centredebeautenellycettier[.]fr.Другой документ SHA1: c992e0a46185bf0b089b3c4261e4faff15a5bc15 под названием «Συμφωνία 060520.xls» распространялся через письмо на греческом языке, а его содержимое выглядит так же, как и все другие в этой кампании, только на греческом языке. Его полезная нагрузка в виде NanoCore Rat подключается к screw-malwrhunterteams[.]com.

Содержимое документа-приманки Συμφωνία 060520.xlsКампания 2019 годаПродолжая исследовать инфраструктуру, связанную с tetragulf@yahoo.com, мы обнаружили, что в 2019 году на эту почту было зарегистрировано всего четыре домена, два из которых были зарегистрированы в конце февраля и участвовали в одной кампании по распространению вредоносных документов.Список зарегистрированных доменов (подчеркнутые точно вредоносные):

- east-ge.com

- mariotkitchens.com

- sommernph.com

- kingtexs-tvv.com

Первые файлы, связанные с этими доменами, начали загружаться в публичные песочницы 18 июня 2019 года.

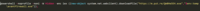

Список вредоносных файлов, связанных с кампанией 2019 годаОсновная часть из этих файлов представляет собой RTF-документы, эксплуатирующие уязвимость CVE-2017-11882, а другие — исполняемую полезную нагрузку. В ходе исследования этой кампании мы обнаружили письма и документы-приманки на украинском, русском, греческом, испанском и чешском языках.ЗаражениеОдин из первых документов этой кампании распространялся через электронную почту под разными названиями: «CNC 0247.doc», «ЧПУ 0247.doc» — SHA1:443c079b24d65d7fd74392b90c0eac4aab67060c.

Содержимое письма SHA1: b6ff3e87ab7d6bd8c7abd3ee30af24b4e3709601Согласно данным из нашего графа, этот документ устанавливает подключение к http://68.235.38[.]157/ava.hta и kingtexs-tvv[.]com.

Сетевое взаимодействие файла SHA1: 443c079b24d65d7fd74392b90c0eac4aab67060cМы заинтересовались этим хостом и обнаружили дополнительные файлы, которые устанавливали сетевое подключение к http://68.235.38[.]157. Одни из таких файлов, «Estos son los documentos adjuntos de junio.doc» SHA1: 02799b41c97b6205f1999a72cef8b8991d4b8092 и «New Order.doc» SHA1: 25abf0f75c56516134436c1f836d9db1e770ff30, эксплуатируют уязвимость CVE-2017-11882. Во время запуска они устанавливают подключение к http://68.235.38[.]157/oyii.hta.

Содержимое http://68.235.38[.]157/oyii.htaЭтот файл содержит код на Visual Basic, который выполняет обфусцированную в Base64 PS-команду на загрузку полезной нагрузки из общедоступного файлового хранилища https://m.put[.]re/Qm8He5E4.exe - SHA1: 523c5e0a1c9bc6d28f08500e96319571b57e4ba7 и сохраняет в директорию temp под именем avantfirewall.exe.

Исполняемый PS-скриптЗагружаемая полезная нагрузка считывает содержимое из https://paste[.]ee/r/rSrae, вследствие чего выполняется Async RAT, который устанавливает подключение к своему C&C-серверу kizzoyi.duckdns[.]org на порт 8808.Другой документ из данной кампании SHA1-1230acfd1f6f5b13a218ff8658a835997d1f0774 под названием «таблиці.doc» распространялся через письмо на украинском языке.

Из-за критически опасной уязвимости CVE-2017-11882, позволяющей выполнить вредоносный код без взаимодействия с пользователем, во время запуска этого документа происходит выполнение кода, содержащегося в OLE-объекте wd32PrvSE.wmf.

Ole объекты содержащиеся в SHA1:1230acfd1f6f5b13a218ff8658a835997d1f0774В результате выполнения кода из OLE-объектов загружается и выполняется Async RAT.ЗаключениеНа этой ноте мы заканчиваем первую часть исследования. Мы понимаем, что этот детектив должен закончиться чем-то логичным, и в следующей части вы с новыми силами окунетесь в развязку данной истории. Пока же можете изучить наше ежегодное исследование Hi-Tech Crime Trends или взглянуть на наши вакансии. РекомендацииНиже — техники атакующего и защитные техники в соответствии с MITRE ATT&CK и MITRE Shield, которые мы рекомендуем использовать для защиты и предотвращения инцидентов. Все защитные техники реализованы в продуктах Group-IB для защиты на разных этапах атаки. Если у вас будут вопросы или подозрения на инцидент — обращайтесь на response@cert-gib.com. TacticsTechniques of adversaries Mitigations & Active Defense TechniquesGroup-IB mitigation & protection productsResource DevelopmentT1583. Acquire InfrastructureID: T1588.005. Obtain Capabilities: ExploitsID: T1588.001. Obtain Capabilities: MalwareM1056. Pre-compromiseM1016. Vulnerability ScanningSecurity AssessmentThreat Intelligence & AttributionInitial AccessID: T1566.001. Phishing: Spearphishing AttachmentM1049. Antivirus/AntimalwareM1031. Network Intrusion PreventionM1017. User TrainingM1050. Exploit ProtectionM1051. Update SoftwareDTE0035. User TrainingDTE0019. Email ManipulationDTE0027. Network MonitoringThreat Hunting FrameworkThreat Intelligence & AttributionCyber EducationRed TeamingExecutionT1059. Command and Scripting InterpreterT1204. User ExecutionT1203. Exploitation for Client ExecutionM1049. Antivirus/AntimalwareM1038. Execution PreventionM1021. Restrict Web-Based ContentM1026. Privileged Account ManagementDTE0035. User TrainingDTE0021. HuntingDTE0018. Detonate MalwareDTE0007. Behavioral AnalyticsDTE0003. API MonitoringDTE0034. System Activity MonitoringThreat Hunting FrameworkRed TeamingIncident ResponseFraud Hunting PlatformPersistenceT1053. Scheduled Task/JobDefense EvasionT1036. MasqueradingT1027. Obfuscated Files or InformationCredential AccessT1555. Credentials from Password StoresT1552. Unsecured Credentials

M1049. Antivirus/AntimalwareDTE0007. Behavioral AnalyticsDTE0003. API MonitoringDTE0034. System Activity MonitoringThreat Hunting FrameworkCollectionT1005. Data from Local SystemCommand and ControlT1071. Application Layer ProtocolT1573. Encrypted ChannelM1038. Execution PreventionM1031. Network Intrusion PreventionDTE0021. HuntingDTE0022. IsolationDTE0027. Network MonitoringDTE0003. API MonitoringDTE0034. System Activity MonitoringDTE0031. Protocol DecoderThreat Hunting Framework

===========

Источник:

habr.com

===========

Похожие новости:

- [Открытые данные, GitHub, Реверс-инжиниринг, Игры и игровые приставки] Разработчики закончили реверс-инжиниринг GTA III и Vice City и выпустили порты для разных платформ

- [Информационная безопасность, Производство и разработка электроники, Процессоры, IT-компании] Bloomberg снова обвинило китайскую SuperMicro в поставке «шпионских» чипов

- [Законодательство в IT, IT-компании] В России появится реестр для доступа к биометрическим данным

- [Производство и разработка электроники, Процессоры, IT-компании] СМИ: Microsoft, Google и Qualcomm недовольны тем, что Nvidia покупает Arm

- [Исследования и прогнозы в IT, IT-эмиграция, Карьера в IT-индустрии, Урбанизм] Как разработчики бегут из Сан-Франциско

- [Информационная безопасность] Enrolling and using Token2 USB Security keys with UserLock MFA

- [Управление персоналом, Карьера в IT-индустрии, IT-компании] Кому на удалёнке жить хорошо — а кому не очень и что с этим делать

- [Компьютерное железо, Старое железо, Видеокарты, IT-компании] Nvidia выдала партнёрам партию старых графических чипов, чтобы хоть как-то справиться с дефицитом

- [Исследования и прогнозы в IT] Что объединяет скалолазание и развитие подводных магистралей — потенциальные сложности

- [Информационная безопасность, Разработка под iOS, Монетизация мобильных приложений, Контекстная реклама] Google начала обновлять iOS-приложения в соответствии с требованиями Apple

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_reversinzhiniring (Реверс-инжиниринг), #_issledovanija_i_prognozy_v_it (Исследования и прогнозы в IT), #_itkompanii (IT-компании), #_informatsionnaja_bezopasnost (информационная безопасность), #_information_security, #_malware, #_cybersecurity, #_cybercrime, #_cybercriminalistics, #_kompjuternaja_kriminalistika (компьютерная криминалистика), #_reversinzhiniring (реверс-инжиниринг), #_reverseengineering, #_vredonosy (вредоносы), #_blog_kompanii_groupib (

Блог компании Group-IB

), #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_reversinzhiniring (

Реверс-инжиниринг

), #_issledovanija_i_prognozy_v_it (

Исследования и прогнозы в IT

), #_itkompanii (

IT-компании

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 11:46

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

Этим постом мы начинаем двухсерийный технодетектив, в котором встретились "священная триада" доменов: putin, kremlin, crimea и "крысы" — программы удаленного доступа (RAT), а также шпион AgentTesla. Началась история с того, что в конце мая 2020 года сетевой граф Group-IB, наша автоматизированная система анализа инфраструктуры, начал детектировать домены с интересным паттерном *kremlin*.duckdns.org, к которым подключались различные вредоносные файлы. Аналитики Group-IB Threat Intelligence & Attribution исследовали эти домены и установили три кампании по распространению различных RAT. Они шли с 2019 года и были нацелены на пользователей из Польши, Турции, Италии, Украины, России, Казахстана, Болгарии, Беларуси, Греции и Чехии. В ходе расследования была установлена связь между обнаруженными доменами и остальной используемой инфраструктурой, а заодно и с конкретным человеком, который стоит за распространением AgentTesla и других вредоносных программ. Итак, обо всем по-порядку. Кампания лета 2020 годаВ начале список доменов, который привлёк наше внимание, выглядел так:

Связанная инфраструктураДальнейший анализ показал, что в основном файлы были залиты в публичные источники, начиная с 25 июня 2020 года. Самые распространенные имена — Potwierdzenie transakcji.xls, İşlem makbuzu, WACKER - 000160847.xls, Potwierdzenie operacji.xls. Один из таких файлов, SHA1: 95A6A416F682A9D254E76EC38ADE01CE241B3366, является документом-приманкой на польском языке и якобы отправлен от Bank Polski.  Изображения документа-приманки SHA1: 95A6A416F682A9D254E76EC38ADE01CE241B3366ЗаражениеПосле активации макросов в этом документе выполняется PS-скрипт для извлечения команды второго этапа из файла lab.jpg, размещенном на удаленном сервере:  Исполняемый PS-скрипт из макросаВ файле lab.jpg содержится обфусцированная в BASE64 команда, которая после декодирования выглядит следующим образом:  Деобфусцированное содержимое «lab.jpg»Данный код считывает содержимое файла http://officeservicecorp[.]biz/rnp.txt, в котором и находится полезная нагрузка.В результате выполнения данной последовательности PS-скриптов загружается и выполняется популярный NetWire RAT, который и производит подключение к своему C&C-серверу kremlin-crimea[.]duckdns.org на порт 3396.  Конфигурация NetWire RATДействительно, если мы вставим изначальные домены в граф с шагом 2, то увидим не только эти домены, но и остальную связанную инфраструктуру, которая участвовала во всех стадиях заражения.  Граф с шагом 2. Связанная инфраструктураИнтересно, что те файлы, которые подключались к office-service-tech[.]info, также производили сетевое подключение к ahjuric[.]si. Пример таких файлов — SHA1 a3816c37d0fbe26a87d1cc7beff91ce5816039e7. Это документ-приманка на турецком языке с логотипом государственного банка Турции.  Документ-приманка на пользователей Турции. SHA1: a3816c37d0fbe26a87d1cc7beff91ce5816039e7Данный документ также содержит вредоносный макрос, исполняющий PS-скрипт, который считывает Code.txt с удаленного сервера и запускает цепочку обфусцированных PS-скриптов.  Исполняемый PS-скрипт из макроса  Содержимое ahjuric[.]si/code.txtРезультатом выполнения обфусцированного PS-скрипта будет выполнение еще одного обфусцированного в Base64 скрипта, который в конечном счете и выполнит полезную нагрузку в виде Netwire Rat из office-service-tech[.]info/pld.txt.  Содержимое office-service-tech[.]info/pld.txtC&C-сервером данного образца является crimea-kremlin.duckdns[.]org.Также мы обнаружили файлы, которые производят сетевое подключение одновременно к kremlin-turbo.duckdns[.]org и wshsoft[.]company. Название домена относит нас к WSH RAT, который основан на коде Houdini. Один из таких файлов — SHA1: b42a3b8c6d53a28a2dc84042d95ce9ca6e09cbcf. Данный образец RAT отправляет на C&C-сервер kremlin-turbo.duckdns[.]org:3397 запросы вида /is-ready, а в качестве UA у него указан WSHRAT.  Сетевые запросы файла SHA1: b42a3b8c6d53a28a2dc84042d95ce9ca6e09cbcfНа этом этапе важно отметить, что часть используемых доменов в этой кампании была зарегистрирована на почту tetragulf@yahoo.com.  Кампания весны 2020 годаИзучая всю остальную связанную инфраструктуру, мы обратили внимание на домены, зарегистрированные на asetonly@yahoo.com. С начала 2020 года на эту почту были зарегистрированы следующие домены:

Содержимое письма «Електронна розсилка_ Змінене замовлення.eml»ЗаражениеСодержимое самого документа не вызывает интереса и выглядит как отсканированный лист со счетом. Однако сам документ во время запуска эксплуатирует уязвимость CVE-2017-0199. В результате выполняется команда, которая загружает полезную нагрузку в виде http://office-cloud-reserve[.]com/hydro.exe.  Исполняемый PS-скриптЗагружаемой полезной нагрузкой является программа-шпион AgentTesla (почитать о ней вы можете тут, тути тут). В качестве сервера для эксфильтрации данных используется ftp.centredebeautenellycettier[.]fr — легитимный домен, который, по всей видимости, был скомпрометирован.  Установка FTP-соединения.Другой исследуемый файл SHA1- 19324fc16f99a92e737660c4737a41df044ecc54, который называется «Байланыс орталықтары.img», распространялся в качестве вложения через электронное письмо SHA1- 403c0f9a210f917e88d20d97392d9b1b14cbe310 на казахском языке c темой, относящейся к COVID-19.  Содержимое письма 403c0f9a210f917e88d20d97392d9b1b14cbe310Данное вложение является .iso-образом и в некоторых случаях называется «Байланыс орталықтары.img». Файл монтируется в систему как образ, в котором находится лишь один обфусцированный VBS-файл SHA1: fd274f57e59c8ae3e69e0a4eb59a06ee8fd74f91 под названием «Денсаулық сақтау бойынша анықтамалық және деректер базасы.vbs». Данный файл по сути является загрузчиком, который выполняет обфусцированный PS-код. При его открытии происходит считывание файла http://office-cleaner-indexes[.]com/loud.jpg.  Содержимое сбрасываемого файла SHA1:fd274f57e59c8ae3e69e0a4eb59a06ee8fd74f91В результате происходит загрузка и выполнение AgentTesla, который также производит эксфильтрацию данных через ftp.centredebeautenellycettier[.]fr.Другой документ SHA1: c992e0a46185bf0b089b3c4261e4faff15a5bc15 под названием «Συμφωνία 060520.xls» распространялся через письмо на греческом языке, а его содержимое выглядит так же, как и все другие в этой кампании, только на греческом языке. Его полезная нагрузка в виде NanoCore Rat подключается к screw-malwrhunterteams[.]com.  Содержимое документа-приманки Συμφωνία 060520.xlsКампания 2019 годаПродолжая исследовать инфраструктуру, связанную с tetragulf@yahoo.com, мы обнаружили, что в 2019 году на эту почту было зарегистрировано всего четыре домена, два из которых были зарегистрированы в конце февраля и участвовали в одной кампании по распространению вредоносных документов.Список зарегистрированных доменов (подчеркнутые точно вредоносные):

Список вредоносных файлов, связанных с кампанией 2019 годаОсновная часть из этих файлов представляет собой RTF-документы, эксплуатирующие уязвимость CVE-2017-11882, а другие — исполняемую полезную нагрузку. В ходе исследования этой кампании мы обнаружили письма и документы-приманки на украинском, русском, греческом, испанском и чешском языках.ЗаражениеОдин из первых документов этой кампании распространялся через электронную почту под разными названиями: «CNC 0247.doc», «ЧПУ 0247.doc» — SHA1:443c079b24d65d7fd74392b90c0eac4aab67060c.  Содержимое письма SHA1: b6ff3e87ab7d6bd8c7abd3ee30af24b4e3709601Согласно данным из нашего графа, этот документ устанавливает подключение к http://68.235.38[.]157/ava.hta и kingtexs-tvv[.]com.  Сетевое взаимодействие файла SHA1: 443c079b24d65d7fd74392b90c0eac4aab67060cМы заинтересовались этим хостом и обнаружили дополнительные файлы, которые устанавливали сетевое подключение к http://68.235.38[.]157. Одни из таких файлов, «Estos son los documentos adjuntos de junio.doc» SHA1: 02799b41c97b6205f1999a72cef8b8991d4b8092 и «New Order.doc» SHA1: 25abf0f75c56516134436c1f836d9db1e770ff30, эксплуатируют уязвимость CVE-2017-11882. Во время запуска они устанавливают подключение к http://68.235.38[.]157/oyii.hta.  Содержимое http://68.235.38[.]157/oyii.htaЭтот файл содержит код на Visual Basic, который выполняет обфусцированную в Base64 PS-команду на загрузку полезной нагрузки из общедоступного файлового хранилища https://m.put[.]re/Qm8He5E4.exe - SHA1: 523c5e0a1c9bc6d28f08500e96319571b57e4ba7 и сохраняет в директорию temp под именем avantfirewall.exe.  Исполняемый PS-скриптЗагружаемая полезная нагрузка считывает содержимое из https://paste[.]ee/r/rSrae, вследствие чего выполняется Async RAT, который устанавливает подключение к своему C&C-серверу kizzoyi.duckdns[.]org на порт 8808.Другой документ из данной кампании SHA1-1230acfd1f6f5b13a218ff8658a835997d1f0774 под названием «таблиці.doc» распространялся через письмо на украинском языке.  Из-за критически опасной уязвимости CVE-2017-11882, позволяющей выполнить вредоносный код без взаимодействия с пользователем, во время запуска этого документа происходит выполнение кода, содержащегося в OLE-объекте wd32PrvSE.wmf.  Ole объекты содержащиеся в SHA1:1230acfd1f6f5b13a218ff8658a835997d1f0774В результате выполнения кода из OLE-объектов загружается и выполняется Async RAT.ЗаключениеНа этой ноте мы заканчиваем первую часть исследования. Мы понимаем, что этот детектив должен закончиться чем-то логичным, и в следующей части вы с новыми силами окунетесь в развязку данной истории. Пока же можете изучить наше ежегодное исследование Hi-Tech Crime Trends или взглянуть на наши вакансии. РекомендацииНиже — техники атакующего и защитные техники в соответствии с MITRE ATT&CK и MITRE Shield, которые мы рекомендуем использовать для защиты и предотвращения инцидентов. Все защитные техники реализованы в продуктах Group-IB для защиты на разных этапах атаки. Если у вас будут вопросы или подозрения на инцидент — обращайтесь на response@cert-gib.com. TacticsTechniques of adversaries Mitigations & Active Defense TechniquesGroup-IB mitigation & protection productsResource DevelopmentT1583. Acquire InfrastructureID: T1588.005. Obtain Capabilities: ExploitsID: T1588.001. Obtain Capabilities: MalwareM1056. Pre-compromiseM1016. Vulnerability ScanningSecurity AssessmentThreat Intelligence & AttributionInitial AccessID: T1566.001. Phishing: Spearphishing AttachmentM1049. Antivirus/AntimalwareM1031. Network Intrusion PreventionM1017. User TrainingM1050. Exploit ProtectionM1051. Update SoftwareDTE0035. User TrainingDTE0019. Email ManipulationDTE0027. Network MonitoringThreat Hunting FrameworkThreat Intelligence & AttributionCyber EducationRed TeamingExecutionT1059. Command and Scripting InterpreterT1204. User ExecutionT1203. Exploitation for Client ExecutionM1049. Antivirus/AntimalwareM1038. Execution PreventionM1021. Restrict Web-Based ContentM1026. Privileged Account ManagementDTE0035. User TrainingDTE0021. HuntingDTE0018. Detonate MalwareDTE0007. Behavioral AnalyticsDTE0003. API MonitoringDTE0034. System Activity MonitoringThreat Hunting FrameworkRed TeamingIncident ResponseFraud Hunting PlatformPersistenceT1053. Scheduled Task/JobDefense EvasionT1036. MasqueradingT1027. Obfuscated Files or InformationCredential AccessT1555. Credentials from Password StoresT1552. Unsecured Credentials M1049. Antivirus/AntimalwareDTE0007. Behavioral AnalyticsDTE0003. API MonitoringDTE0034. System Activity MonitoringThreat Hunting FrameworkCollectionT1005. Data from Local SystemCommand and ControlT1071. Application Layer ProtocolT1573. Encrypted ChannelM1038. Execution PreventionM1031. Network Intrusion PreventionDTE0021. HuntingDTE0022. IsolationDTE0027. Network MonitoringDTE0003. API MonitoringDTE0034. System Activity MonitoringDTE0031. Protocol DecoderThreat Hunting Framework =========== Источник: habr.com =========== Похожие новости:

Блог компании Group-IB ), #_informatsionnaja_bezopasnost ( Информационная безопасность ), #_reversinzhiniring ( Реверс-инжиниринг ), #_issledovanija_i_prognozy_v_it ( Исследования и прогнозы в IT ), #_itkompanii ( IT-компании ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 11:46

Часовой пояс: UTC + 5