[Информационная безопасность] Взлом хешей с помощью HashCat

Автор

Сообщение

news_bot ®

Стаж: 8 лет

Сообщений: 27286

Hashcat – это самая быстрая и передовая утилита для восстановления паролей, поддерживающая пять уникальных режимов атаки для более чем трёхсот алгоритмов хеширования.

Hashcat поддерживает:

- Процессоры:

- CPU

- GPU

- Другие аппаратные ускорители в:

- Linux

- Windows

- macOS

Также hashcat имеет средства, которые помогают включить распределенный взлом паролей.

HashCat поддерживает следующие режимы атаки:

- Брутфорс

- Комбинаторная атака

- Гибридная атака

- Атака по Маске

- Перестановочная атака

- Атака на основе правил

- Табличная атака

- Атака с переключением регистра

С помощью данной команды можно проверить все доступные параметры:

hashcat –h

Сегодня мы будем использовать режим атаки по словарю.

Содержание:

- MD5-хеши

- MD5-хеши с солью

- Хеш-суммы MD5Crypt

- HMAC-SHA1 key

- Хеш-суммы SHA-1

- Хеши SHA2–384

- Хеши SHA3–512

- NTLM-хеши

- CRC32-хеши

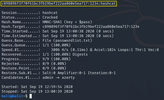

MD5-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

8743b52063cd84097a65d1633f5c74f5 >hash.txt

Команда:

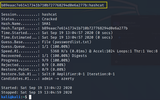

hashcat -m 0 -a 0 hash.txt passwordlist.txt

Где:

- -m 0: режим хеширования MD5

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Взломанный хеш:

8743b52063cd84097a65d1633f5c74f5 = hashcat

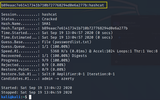

MD5-хеши с солью

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

md5($pass.$salt):

01dfae6e5d4d90d9892622325959afbe:7050461> hash.txt

Команда:

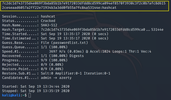

hashcat -m10 -a0 hash.txt passwordlist.txt

Где:

- -m 10: режим хеширования MD5 с солью

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Взломанный хеш:

01dfae6e5d4d90d9892622325959afbe:7050461 = hashcat

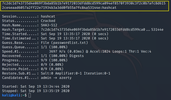

Хеш-суммы MD5Crypt

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

md5crypt, MD5 (Unix), Cisco-IOS $ 1 $ (MD5)

$ 1 $ 28772684 $ iEwNOgGugqO9.bIz5sk8k /> hash.txt

Команда:

hashcat -m 500 -a 0 hash.txt passwordlist.txt

Где:

- -m 500: режим хеширования MD5Crypt Digests

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Взломанный хеш:

1$28772684$iEwNOgGugqO9.bIz5sk8k/ = hashcat

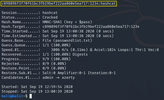

HMAC-SHA1 key

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

HMAC-SHA1 (key = $ pass)

c898896f3f70f61bc3fb19bef222aa860e5ea717:1234> hash.txt

Команда:

hashcat -m150 -a 0 hash.txt passwordlist.txt

Где:

- -m 150: режим хеширования ключа HMAC-SHA1

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Взломанный хеш:

c898896f3f70f61bc3fb19bef222aa860e5ea717:1234 = hashcat

Хеш-суммы SHA-1

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

b89eaac7e61417341b710b727768294d0e6a277b>hash.txt

Команда:

hashcat -m100 -a 0 hash.txt passwordlist.txt

Где:

- -m 100: режим хеширования SHA1

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Взломанный хеш:

b89eaac7e61417341b710b727768294d0e6a277b = hashcat

Хеши SHA2–384

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

SHA2-384 07371af1ca1fca7c6941d2399f3610f1e392c56c6d73fddffe38f18c430a2817028dae1ef09ac683b62148a2c8757f42> hash.txt

Команда:

hashcat -m 10800 -a 0 hash.txt passwordlist.txt

Где:

- -m 10800: SHA-2 режим хеширования

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Взломанный хеш:

07371af1ca1fca7c6941d2399f3610f1e392c56c6d73fddffe38f18c430a2817028dae1ef09ac683b62148a2c8757f42 = hashcat

Хеши SHA3–512

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

SHA3–512 7c2dc1d743735d4e069f3bda85b1b7e9172033dfdd8cd599ca094ef8570f3930c3f2c0b7afc8d6152ce4eaad6057a2ff22e71934b3a3dd0fb55a7fc84a53144e >hash.txt

Команда:

hashcat -m 17600 -a 0 hash.txt passwordlist.txt

Где:

- -m 17600: режим хеширования SHA3–512

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хеш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Взломанный хеш:

7c2dc1d743735d4e069f3bda85b1b7e9172033dfdd8cd599ca094ef8570f3930c3f2c0b7afc8d6152ce4eaad6057a2ff22e71934b3a3dd0fb55a7fc84a53144e = hashcat

NTLM-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

b4b9b02e6f09a9bd760f388b67351e2b> hash.txt

Команда:

hashcat -m 1000 -a 0 hash.txt passwordlist.txt

Где:

- -m 1000: режим хеширования NTLM

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Взломанный хеш:

b4b9b02e6f09a9bd760f388b67351e2b = hashcat

CRC32-хеши

Убедитесь, что входные хеши имеют совместимый с hashcat формат.

Пример:

c762de4a: 00000000> hash.txt

Команда:

hashcat -m 11500 -a 0 hash.txt passwordlist.txt

Где:

- -m 11500: режим хеширования CRC32

- -a 0: режим атаки по словарю

- hash.txt: текстовый файл, содержащий хэш в совместимом формате

- passwordlist.txt: файл словаря, содержащий пароли в виде простого текста

Взломанный хеш:

c762de4a:00000000 = hashcat

оригинал

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность, Системное администрирование, Системное программирование, DevOps] Безопасное использование секретов: шаблон для использования HashiCorp Vault (перевод)

- [Информационная безопасность, CTF] Препарируем Compound File Binary format (CFB), или начинаем парсить DOC

- [Информационная безопасность, Производство и разработка электроники, Интернет вещей] Исследователи показали, как клонировать ключи Google Titan через уязвимость чипа NXP

- [Информационная безопасность, CTF] Hack The Box. Прохождение Omni. Ломаем легенький Windows IoT

- [Информационная безопасность, Тестирование веб-сервисов] Атаки на JSON Web Tokens

- [Информационная безопасность, Git, IT-компании] Исходные коды компании Nissan утекли из-за неверной конфигурации Git-сервера с активной учеткой admin/admin

- [Информационная безопасность, Мессенджеры, Геоинформационные сервисы] Функция Telegram «Люди рядом» раскрывает точные адреса

- [Информационная безопасность] Киберпреступники NetWalker выложили в сеть данные NameSouth

- [Информационная безопасность] Данные о вакцине против COVID-19 Pfizer всплыли на русскоязычном дарквеб-форуме

- [Информационная безопасность, Законодательство в IT] Эдварда Сноудена, Джулиана Ассанжа и Челси Мэннинг выдвинули на Нобелевскую премию мира 2021

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_hashcat, #_vzlom_heshej (взлом хешей), #_md5_vzlom (md5 взлом), #_md5crypt_vzlom (md5crypt взлом), #_sha1, #_sha2, #_ntlm_vzlom (ntlm взлом), #_crc32_vzlom (crc32 взлом), #_blog_kompanii_alexhost (

Блог компании AlexHost

), #_informatsionnaja_bezopasnost (

Информационная безопасность

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 11-Фев 20:37

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 8 лет |

|

Hashcat – это самая быстрая и передовая утилита для восстановления паролей, поддерживающая пять уникальных режимов атаки для более чем трёхсот алгоритмов хеширования. Hashcat поддерживает:

Также hashcat имеет средства, которые помогают включить распределенный взлом паролей. HashCat поддерживает следующие режимы атаки:

С помощью данной команды можно проверить все доступные параметры: hashcat –h

Сегодня мы будем использовать режим атаки по словарю. Содержание:

MD5-хеши Убедитесь, что входные хеши имеют совместимый с hashcat формат. Пример: 8743b52063cd84097a65d1633f5c74f5 >hash.txt Команда: hashcat -m 0 -a 0 hash.txt passwordlist.txt

Где:

Взломанный хеш: 8743b52063cd84097a65d1633f5c74f5 = hashcat MD5-хеши с солью Убедитесь, что входные хеши имеют совместимый с hashcat формат. Пример: md5($pass.$salt): 01dfae6e5d4d90d9892622325959afbe:7050461> hash.txt Команда: hashcat -m10 -a0 hash.txt passwordlist.txt

Где:

Взломанный хеш: 01dfae6e5d4d90d9892622325959afbe:7050461 = hashcat Хеш-суммы MD5Crypt Убедитесь, что входные хеши имеют совместимый с hashcat формат. Пример: md5crypt, MD5 (Unix), Cisco-IOS $ 1 $ (MD5) $ 1 $ 28772684 $ iEwNOgGugqO9.bIz5sk8k /> hash.txt Команда: hashcat -m 500 -a 0 hash.txt passwordlist.txt

Где:

Взломанный хеш: 1$28772684$iEwNOgGugqO9.bIz5sk8k/ = hashcat HMAC-SHA1 key Убедитесь, что входные хеши имеют совместимый с hashcat формат. Пример: HMAC-SHA1 (key = $ pass) c898896f3f70f61bc3fb19bef222aa860e5ea717:1234> hash.txt Команда: hashcat -m150 -a 0 hash.txt passwordlist.txt

Где:

Взломанный хеш: c898896f3f70f61bc3fb19bef222aa860e5ea717:1234 = hashcat Хеш-суммы SHA-1 Убедитесь, что входные хеши имеют совместимый с hashcat формат. Пример: b89eaac7e61417341b710b727768294d0e6a277b>hash.txt Команда: hashcat -m100 -a 0 hash.txt passwordlist.txt

Где:

Взломанный хеш: b89eaac7e61417341b710b727768294d0e6a277b = hashcat Хеши SHA2–384 Убедитесь, что входные хеши имеют совместимый с hashcat формат. Пример: SHA2-384 07371af1ca1fca7c6941d2399f3610f1e392c56c6d73fddffe38f18c430a2817028dae1ef09ac683b62148a2c8757f42> hash.txt Команда: hashcat -m 10800 -a 0 hash.txt passwordlist.txt

Где:

Взломанный хеш: 07371af1ca1fca7c6941d2399f3610f1e392c56c6d73fddffe38f18c430a2817028dae1ef09ac683b62148a2c8757f42 = hashcat Хеши SHA3–512 Убедитесь, что входные хеши имеют совместимый с hashcat формат. Пример: SHA3–512 7c2dc1d743735d4e069f3bda85b1b7e9172033dfdd8cd599ca094ef8570f3930c3f2c0b7afc8d6152ce4eaad6057a2ff22e71934b3a3dd0fb55a7fc84a53144e >hash.txt Команда: hashcat -m 17600 -a 0 hash.txt passwordlist.txt

Где:

Взломанный хеш: 7c2dc1d743735d4e069f3bda85b1b7e9172033dfdd8cd599ca094ef8570f3930c3f2c0b7afc8d6152ce4eaad6057a2ff22e71934b3a3dd0fb55a7fc84a53144e = hashcat NTLM-хеши Убедитесь, что входные хеши имеют совместимый с hashcat формат. Пример: b4b9b02e6f09a9bd760f388b67351e2b> hash.txt Команда: hashcat -m 1000 -a 0 hash.txt passwordlist.txt

Где:

Взломанный хеш: b4b9b02e6f09a9bd760f388b67351e2b = hashcat CRC32-хеши Убедитесь, что входные хеши имеют совместимый с hashcat формат. Пример: c762de4a: 00000000> hash.txt Команда: hashcat -m 11500 -a 0 hash.txt passwordlist.txt

Где:

Взломанный хеш: c762de4a:00000000 = hashcat  оригинал =========== Источник: habr.com =========== Похожие новости:

Блог компании AlexHost ), #_informatsionnaja_bezopasnost ( Информационная безопасность ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 11-Фев 20:37

Часовой пояс: UTC + 5