[Информационная безопасность] История о том, как я обошел защиту в компьютерном клубе Arena Arsenal

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

И еще раз снова привет, дорогой читатель!

Здесь мы поговорим о том, как я обошел защиту в компьютерном клубе Arena Arsenal. Все это привело к тому, что я смог спокойно продолжить пользоваться компьютером без оплаты доступа и какого либо абонемента. Просто выполнил пару не особо сложных действий и компьютер в моем распоряжений, абсолютно бесплатно.

Предыстория

Однажды друг пригласил меня сходить в компьютерный клуб, взять абонемент на всю ночь и играть. Раньше в таких местах я никогда не был и мне было интересно сходить туда и заценить всю обстановку и окружение. Когда я туда пришел, я зарегистрировал свой аккаунт в лаунчере и начал знакомится и изучать, как там все работает. Используется там E-Launcher SENET от ENESTECH Software. После изучения лаунчера и понимая как это работает, мне как всегда стало интересно, а как это обойти? И тут началось довольно интересное приключение.

Введение

Начнем с объяснения, как вообще работает компьютерный клуб.

У каждого клиента есть свой личный аккаунт в лаунчере. Счет в аккаунте нужно пополнять, если на счету будет 0р, то через пару секунд, пользователя просто выкинет из системы. Счет можно пополнить на любую сумму, именно от суммы зависит то, сколько ты можешь пользоваться компьютером. Например, внеся 40р, ты сможешь пользоваться компьютером около 38 минут. Компьютерный клуб предлагает в некоторые промежутки времени более выгодные абонементы как по сумме, так и по времени. После оплаты какой либо суммы, выдается чек с кодом, который нужно ввести в своем аккаунте в лаунчере и сумма успешно пополняется и продлевается время работы за компьютером. Коды одноразовые, генерируются случайными цифрами и действуют в течении 24 часов. Если код не активировать в течении 24 часов, то он обнуляется и больше не действует. Если же код активировать и выйти из аккаунта, то время заканчиваться не будет.

Первые попытки обхода

Первым делом я пробовал закрывать лаунчер с помощью диспетчера задач, но после закрытия лаунчер постоянно перезапускался. Решил я поступить похожим образом и скачал диспетчер задач с большим функционалом, как Process Explorer и Process Hacker. С помощью них я не закрывал процессы связанные с лаунчером, а именно замораживал/останавливал их и по сути я добился того, что уведомления о том, что на счету осталось мало времени, попросту не было. Сам лаунчер был заморожен и обратного отсчета времени не было и эти факты меня сначала удивили и я даже начал радоваться, но рано. Когда времени на счету истекло, меня попросту выкинуло из системы, как и должно быть. Большинство процессов связанные с лаунчером и с самим этим контролем, мне остановить и закрыть не удалось, так как недостаточно было прав для этого.

В любом случае тут понятно, что время контролируется со стороны сервера, а не со стороны клиента. И по сути когда время заканчивается, сервер посылает определенную команду и компьютер со стороны клиента принимает эту команду и его выбрасывает из системы. То есть, сам компьютер рабочий, но его использование ограничивает сам лаунчер и процессы контроля. Если от них избавится, то можно спокойно пользоваться компьютером. После закрытия лаунчера, достаточно открыть проводник и на жестком диске найти нужные тебе программы и игры, так как в большинстве случаев они предустановлены, а лаунчер просто упрощает их запуск, чтобы не копаться в папках в проводнике.

Закрытие лаунчера

Покопавшись в компьютере, мне удалось найти способ полного закрытия лаунчера. Так как стандартным способом с помощью диспетчера задач, закрыть и снять с автозагрузки лаунчер не получается из за отсутствия прав администратора.

Начнем мы по порядку:

1. Открываем проводник

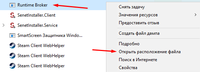

Проводник можно открыть с помощью диспетчера задач, выбрав любой процесс и открыв расположение файла.

Открытие проводника

В итоге у нас должен открыться проводник с местоположением диска C: где собственно установлена сама система Windows.

2. Открываем PowerShell

Открыв проводник, переходим по пути "C:\Windows\System32\WindowsPowerShell\v1.0" и открываем PowerShell.

Открытие PowerShell

3. Открываем реестр

После открытия PowerShell, пишем «regedit» и у нас должен открыться реестр.

Открытие реестра

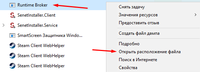

4. Удаляем с автозапуска лаунчер и связанные с ним процессы.

Открыв реестр, переходим по пути "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" и удаляем с автозапуска лаунчер и связанные с ним процессы.

Отключение автозапуска

Выбрав нужные поля в реестре, можно успешно удалить процессы с автозапуска.

Данный способ может работать не на всех компьютерах, но имеет место быть.

Как выяснилось позднее, закрывать лаунчер для обхода защиты совсем необязательно.

Обход защиты

Как мы помним, сам компьютер рабочий, но его использование ограничивает процессы контроля. Эти процессы связываются с локальным сервером и в случае нехватки средств на счету клиента, сервер посылает определенный запрос и пользователя просто выкидывает из системы.

И теперь тут появляется вопрос, а что если запретить сетевой доступ определенным процессам контроля? Чтобы процесс не смог принять команду сервера о том, что пользователя нужно выкинуть из системы.

Теперь мы начнем по порядку:

1. Скачиваем NetLimiter

Первым делом нам нужно скачать программу, для управления сетевыми соединениями.

Переходим на официальный сайт www.netlimiter.com и на главной странице скачиваем программу и устанавливаем.

Скачивание NetLimiter

С установкой проблем возникнуть не должно, так как прав администратора для этого не требуется и программа спокойно работает с правами пользователя.

После установки и запуска программы, мы заходим в настройки, включаем «Блокировщик» и сохраняем настройки.

Включение блокировщика

После этого, когда какой либо процесс будет стучатся в сеть, программа будет спрашивать у нас разрешение — «Разрешить» или «Запретить» доступ в сеть определенным процессам.

Нас будет интересовать эти 3 процесса, именно они работают сообща друг с другом и решают, когда выкидывать пользователя а когда нет. Заблокировав им доступ в сеть, мы успешно обходим защиту и по окончанию времени, нас не выкидывает из системы и мы можем успешно пользоваться дальше компьютером, при этом не оплачивая к нему доступ.

После окончания времени и блокирования доступа в сеть процессам, мы встречаем такую картину:

Тут мы видим, что процессы синхронно начинают отправлять запросы нашему компьютеру, видимо связанные с выкидыванием из системы из за окончания времени, но программа блокирует сетевую связь процессам с нашим компьютером, тем самым давая возможность спокойно пользоваться компьютером бесплатно.

Ниже прикладываю видео с демонстрацией обхода.

Извините, данный ресурс не поддреживается. :( В этом видео я демонстрирую обход защиты, где по окончанию времени я мог дальше пользоваться компьютером. В видео имеется еще одно видео, где демонстрирую то, как разрешаю доступ в сеть процессам контроля и буквально через пару секунд, меня выкидывает из системы. То есть, компьютер уже получает запрос с сервера, принимает его и выполняет команду.

Советы по защите

Тут я дам пару советов о том, как предотвратить такие случаи.

1. Ограничить доступ к использованию PowerShell/cmd

2. Ограничить доступ к использованию реестра

3. Контролировать установку программ. Можно добавить белый список разрешенных программ «Игры, лаунчеры» и в черном списке просто запретить использование любых других exe файлов

4. Регулярно устанавливать обновления Windows и всех установленных программ, чтобы система оставалась в актуальном состоянии

5. Можно осуществить хранение информации о времени выхода из сессии пользователя, чтобы в случае если не будет связи с самим сервером (который посылает команду для отключения пользователя из сессии), компьютер у себя локально самостоятельно отключал пользователя в определенное время. То есть, информация будет храниться в кэше и своевременно будет обновляться по мере пополнения счета пользователя и по истечению времени отключать пользователя из сессии

Итоги

Как мы видим, мы смогли обойти защиту и пользоваться компьютером абсолютно бесплатно. У нас не было прав администратора, мы были ограничены в использовании, но это не помешало нам обойти защиту и обойти довольно легким способом. Установил программу для контроля интернет соединений, запретил сетевой доступ определенным процессам и компьютер в твоем распоряжении.

Отказ от ответственности

Содержание блога было сделано доступным только для информационных и образовательных целей.

Настоящим я отказываюсь от любой и всякой ответственности перед любой стороной за любые прямые, косвенные, подразумеваемые, штрафные, специальные, случайные или другие косвенные убытки, возникающие прямо или косвенно от любого использования контента блога несет исключительно ответственность читателей.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность, Go, Реверс-инжиниринг] Blackrota, самый обфусцированный backdoor, написанный на Go (перевод)

- [Информационная безопасность] Челябинские специалисты по ИБ стали лучшими в финале IV Кейс-чемпионата по ИБ RISC

- [Информационная безопасность, Криптография, CTF] История одного «сломанного» тестового задания или осторожнее с версиями OpenSSL…

- [Информационная безопасность, Законодательство в IT, Игры и игровые приставки] Nintendo следила за производителем домашнего софта для своих консолей, чтобы принудить его к сделке

- [Информационная безопасность, IT-инфраструктура, Сетевые технологии, Исследования и прогнозы в IT, Статистика в IT] Активное внедрение стандарта Интернета RPKI — полезно ли?

- [Информационная безопасность, Законодательство в IT, IT-компании] Объявлены победители и лауреаты Russian Privacy Awards 2020. Среди лауреатов Хабр

- [Информационная безопасность] ТОП-3 ИБ-событий недели по версии Jet CSIRT

- [Информационная безопасность, Google Chrome, Хранение данных, Браузеры] Google Chrome тестирует увеличение размера кэша для повышения производительности

- [Информационная безопасность] GIS DAYS 2020, краткий обзор сессии PRO2

- [Информационная безопасность, Антивирусная защита] Microsoft и McAfee создали альянс по противодействию программам-вымогателям

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_informatsionnaja_bezopasnost (информационная безопасность), #_obhod_zaschity (обход защиты), #_kompjuternyj_klub (компьютерный клуб), #_arsenal_arena, #_besplatnoe_ispolzovanie (бесплатное использование), #_informatsionnaja_bezopasnost (

Информационная безопасность

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 13:29

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

|

И еще раз снова привет, дорогой читатель! Здесь мы поговорим о том, как я обошел защиту в компьютерном клубе Arena Arsenal. Все это привело к тому, что я смог спокойно продолжить пользоваться компьютером без оплаты доступа и какого либо абонемента. Просто выполнил пару не особо сложных действий и компьютер в моем распоряжений, абсолютно бесплатно.  Предыстория Однажды друг пригласил меня сходить в компьютерный клуб, взять абонемент на всю ночь и играть. Раньше в таких местах я никогда не был и мне было интересно сходить туда и заценить всю обстановку и окружение. Когда я туда пришел, я зарегистрировал свой аккаунт в лаунчере и начал знакомится и изучать, как там все работает. Используется там E-Launcher SENET от ENESTECH Software. После изучения лаунчера и понимая как это работает, мне как всегда стало интересно, а как это обойти? И тут началось довольно интересное приключение. Введение Начнем с объяснения, как вообще работает компьютерный клуб. У каждого клиента есть свой личный аккаунт в лаунчере. Счет в аккаунте нужно пополнять, если на счету будет 0р, то через пару секунд, пользователя просто выкинет из системы. Счет можно пополнить на любую сумму, именно от суммы зависит то, сколько ты можешь пользоваться компьютером. Например, внеся 40р, ты сможешь пользоваться компьютером около 38 минут. Компьютерный клуб предлагает в некоторые промежутки времени более выгодные абонементы как по сумме, так и по времени. После оплаты какой либо суммы, выдается чек с кодом, который нужно ввести в своем аккаунте в лаунчере и сумма успешно пополняется и продлевается время работы за компьютером. Коды одноразовые, генерируются случайными цифрами и действуют в течении 24 часов. Если код не активировать в течении 24 часов, то он обнуляется и больше не действует. Если же код активировать и выйти из аккаунта, то время заканчиваться не будет. Первые попытки обхода Первым делом я пробовал закрывать лаунчер с помощью диспетчера задач, но после закрытия лаунчер постоянно перезапускался. Решил я поступить похожим образом и скачал диспетчер задач с большим функционалом, как Process Explorer и Process Hacker. С помощью них я не закрывал процессы связанные с лаунчером, а именно замораживал/останавливал их и по сути я добился того, что уведомления о том, что на счету осталось мало времени, попросту не было. Сам лаунчер был заморожен и обратного отсчета времени не было и эти факты меня сначала удивили и я даже начал радоваться, но рано. Когда времени на счету истекло, меня попросту выкинуло из системы, как и должно быть. Большинство процессов связанные с лаунчером и с самим этим контролем, мне остановить и закрыть не удалось, так как недостаточно было прав для этого. В любом случае тут понятно, что время контролируется со стороны сервера, а не со стороны клиента. И по сути когда время заканчивается, сервер посылает определенную команду и компьютер со стороны клиента принимает эту команду и его выбрасывает из системы. То есть, сам компьютер рабочий, но его использование ограничивает сам лаунчер и процессы контроля. Если от них избавится, то можно спокойно пользоваться компьютером. После закрытия лаунчера, достаточно открыть проводник и на жестком диске найти нужные тебе программы и игры, так как в большинстве случаев они предустановлены, а лаунчер просто упрощает их запуск, чтобы не копаться в папках в проводнике. Закрытие лаунчера Покопавшись в компьютере, мне удалось найти способ полного закрытия лаунчера. Так как стандартным способом с помощью диспетчера задач, закрыть и снять с автозагрузки лаунчер не получается из за отсутствия прав администратора. Начнем мы по порядку: 1. Открываем проводник Проводник можно открыть с помощью диспетчера задач, выбрав любой процесс и открыв расположение файла.  Открытие проводника В итоге у нас должен открыться проводник с местоположением диска C: где собственно установлена сама система Windows. 2. Открываем PowerShell Открыв проводник, переходим по пути "C:\Windows\System32\WindowsPowerShell\v1.0" и открываем PowerShell.  Открытие PowerShell 3. Открываем реестр После открытия PowerShell, пишем «regedit» и у нас должен открыться реестр.  Открытие реестра 4. Удаляем с автозапуска лаунчер и связанные с ним процессы. Открыв реестр, переходим по пути "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" и удаляем с автозапуска лаунчер и связанные с ним процессы.  Отключение автозапуска Выбрав нужные поля в реестре, можно успешно удалить процессы с автозапуска. Данный способ может работать не на всех компьютерах, но имеет место быть. Как выяснилось позднее, закрывать лаунчер для обхода защиты совсем необязательно. Обход защиты Как мы помним, сам компьютер рабочий, но его использование ограничивает процессы контроля. Эти процессы связываются с локальным сервером и в случае нехватки средств на счету клиента, сервер посылает определенный запрос и пользователя просто выкидывает из системы. И теперь тут появляется вопрос, а что если запретить сетевой доступ определенным процессам контроля? Чтобы процесс не смог принять команду сервера о том, что пользователя нужно выкинуть из системы. Теперь мы начнем по порядку: 1. Скачиваем NetLimiter Первым делом нам нужно скачать программу, для управления сетевыми соединениями. Переходим на официальный сайт www.netlimiter.com и на главной странице скачиваем программу и устанавливаем.  Скачивание NetLimiter С установкой проблем возникнуть не должно, так как прав администратора для этого не требуется и программа спокойно работает с правами пользователя. После установки и запуска программы, мы заходим в настройки, включаем «Блокировщик» и сохраняем настройки.  Включение блокировщика После этого, когда какой либо процесс будет стучатся в сеть, программа будет спрашивать у нас разрешение — «Разрешить» или «Запретить» доступ в сеть определенным процессам.  Нас будет интересовать эти 3 процесса, именно они работают сообща друг с другом и решают, когда выкидывать пользователя а когда нет. Заблокировав им доступ в сеть, мы успешно обходим защиту и по окончанию времени, нас не выкидывает из системы и мы можем успешно пользоваться дальше компьютером, при этом не оплачивая к нему доступ. После окончания времени и блокирования доступа в сеть процессам, мы встречаем такую картину:  Тут мы видим, что процессы синхронно начинают отправлять запросы нашему компьютеру, видимо связанные с выкидыванием из системы из за окончания времени, но программа блокирует сетевую связь процессам с нашим компьютером, тем самым давая возможность спокойно пользоваться компьютером бесплатно. Ниже прикладываю видео с демонстрацией обхода. Извините, данный ресурс не поддреживается. :( В этом видео я демонстрирую обход защиты, где по окончанию времени я мог дальше пользоваться компьютером. В видео имеется еще одно видео, где демонстрирую то, как разрешаю доступ в сеть процессам контроля и буквально через пару секунд, меня выкидывает из системы. То есть, компьютер уже получает запрос с сервера, принимает его и выполняет команду. Советы по защите Тут я дам пару советов о том, как предотвратить такие случаи. 1. Ограничить доступ к использованию PowerShell/cmd 2. Ограничить доступ к использованию реестра 3. Контролировать установку программ. Можно добавить белый список разрешенных программ «Игры, лаунчеры» и в черном списке просто запретить использование любых других exe файлов 4. Регулярно устанавливать обновления Windows и всех установленных программ, чтобы система оставалась в актуальном состоянии 5. Можно осуществить хранение информации о времени выхода из сессии пользователя, чтобы в случае если не будет связи с самим сервером (который посылает команду для отключения пользователя из сессии), компьютер у себя локально самостоятельно отключал пользователя в определенное время. То есть, информация будет храниться в кэше и своевременно будет обновляться по мере пополнения счета пользователя и по истечению времени отключать пользователя из сессии Итоги Как мы видим, мы смогли обойти защиту и пользоваться компьютером абсолютно бесплатно. У нас не было прав администратора, мы были ограничены в использовании, но это не помешало нам обойти защиту и обойти довольно легким способом. Установил программу для контроля интернет соединений, запретил сетевой доступ определенным процессам и компьютер в твоем распоряжении. Отказ от ответственности Содержание блога было сделано доступным только для информационных и образовательных целей. Настоящим я отказываюсь от любой и всякой ответственности перед любой стороной за любые прямые, косвенные, подразумеваемые, штрафные, специальные, случайные или другие косвенные убытки, возникающие прямо или косвенно от любого использования контента блога несет исключительно ответственность читателей. =========== Источник: habr.com =========== Похожие новости:

Информационная безопасность ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 13:29

Часовой пояс: UTC + 5