[Информационная безопасность, PHP] Бэкдор в 1С-Битрикс: под угрозой сотни сайтов

Автор

Сообщение

news_bot ®

Стаж: 7 лет 9 месяцев

Сообщений: 27286

Субботний вечер омрачен скандалом: сайт не работает, админы - негодяи, а сервера - решето. Вызов принят, или почему при всей нелюбви к 1С-Битрикс в данной ситуации пострадали не только лишь все?Какое-то время назад некоторые пользователи начали сообщать о том, что их любимый сайт взломан, в лучшем случае он просто не работал, в худшем - показывал рекламу средств для улучшения KPI. Пока это были единичные случаи, но после 3-4 однотипных взломов на разных платформах уже есть основания полагать, что где-то закралась дырка, которую активно эксплуатируют. Вообще, взлом CMS это не такая редкая штука. Постоянно то и дело появляются разные нескучные уязвимости которые эксплуатируют все, кому не лень. Сложнее всего тогда, когда компоненты сайта, которые построены на каких-либо массовых платформах не обновляются, их взламывают, и хуже, когда это происходит массово. Но по специфике работы не привыкать к анализу таких проблем, выяснением "кто виноват" и самое важное тут убедиться в том, что дело именно в сайте.Анализируя содержимое сайта, что первое бросается в глаза, так это наличие нехарактерного мусора:

Таких файлов, как правило, быть вообще не должно. Хорошо, смотрим на дату создания таких файлов и лезем в логи для анализа что происходило на сайте в какой-то промежуток времени. Тут всё оказалось проще, чем хотелось бы:

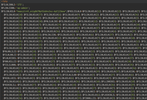

Видно простой перебор файлов по словарю. Все запросы летят с одного IP, а главное, видно файл new.php, который вместо 404 вернул редирект 302, и сразу после этого видим POST на /bitrix/admin. Вау! Что же это такое?А это - красота:

Те, кто хоть раз в жизни писал код для битрикса, сразу же поймет что этот код делает. А кто не писал, то всё просто: делает авторизацию под пользователем с ID=1, который как правило является админом сайта.Пробегаемся поиском по паттерну и находим сразу три таких файла с одинаковым содержимым:bitrix/admin/mobile/new.php

bitrix/tools/new.php

bitrix/new.phpХэш - 1964d7215f3944fa7a086d590b02152cВсе одинаковые, все делают одно и то же. Удаляем их, откатываем сайт из бэкапа, проверяем что в системных файлах битрикса ничего лишнего нет, и на всякий случай откатываем БД - вдруг там тоже есть что-либо лишнее. Почему не только лишь все?Проанализировав все случаи взлома был получен неутешительный вывод: все те, кого взломали, использовали хакнутый Битрикс. Да, Вы не ослышались - вечной демо-версией продукта уже никого не удивишь. Мало того, что это нарушение авторских прав, так ещё и так подвергать свой бизнес опасности взлома обычным ботом. Надо уметь!Держите свои сайты в безопасности и не позволяйте случаться таким неприятным ситуациям.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность, Разработка под Android, Социальные сети и сообщества] Вышло приложение Fake Contacts для замусоривания адресной книги Android

- [Информационная безопасность] ТОП-3 ИБ-событий недели по версии Jet CSIRT

- [Информационная безопасность, IT-компании] Почему стоит проверять приложения на устойчивость к race condition

- [Информационная безопасность, Машинное обучение, Социальные сети и сообщества] Администраторы «ВКонтакте» смогут бороться с угрозами в комментариях с помощью нейросети

- [Информационная безопасность, NoSQL, Big Data, Софт] Определение объёма кластера Elasticsearch и тестирование производительности в Rally

- [Информационная безопасность, Машинное обучение] Chatbox on Top of SIEM Solution

- [Информационная безопасность, IT-инфраструктура] Как атаковали промышленную инфраструктуру на The Standoff: анализ трафика с помощью PT ISIM

- [Информационная безопасность, Браузеры] «Яндекс.Браузер» наконец-то заблокировал сторонние трекеры

- [Разработка веб-сайтов, PHP, Программирование, Проектирование и рефакторинг] Run, config, run: как мы ускорили деплой конфигов в Badoo

- [Информационная безопасность, Тестирование веб-сервисов] «Осторожно, печеньки!»: советы начинающим тестировщикам в сфере безопасности

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_php, #_1cbitrix, #_new.php, #_vzlom_bitriks (взлом битрикс), #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_php

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 29-Ноя 21:21

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 9 месяцев |

|

Субботний вечер омрачен скандалом: сайт не работает, админы - негодяи, а сервера - решето. Вызов принят, или почему при всей нелюбви к 1С-Битрикс в данной ситуации пострадали не только лишь все?Какое-то время назад некоторые пользователи начали сообщать о том, что их любимый сайт взломан, в лучшем случае он просто не работал, в худшем - показывал рекламу средств для улучшения KPI. Пока это были единичные случаи, но после 3-4 однотипных взломов на разных платформах уже есть основания полагать, что где-то закралась дырка, которую активно эксплуатируют. Вообще, взлом CMS это не такая редкая штука. Постоянно то и дело появляются разные нескучные уязвимости которые эксплуатируют все, кому не лень. Сложнее всего тогда, когда компоненты сайта, которые построены на каких-либо массовых платформах не обновляются, их взламывают, и хуже, когда это происходит массово. Но по специфике работы не привыкать к анализу таких проблем, выяснением "кто виноват" и самое важное тут убедиться в том, что дело именно в сайте.Анализируя содержимое сайта, что первое бросается в глаза, так это наличие нехарактерного мусора:  Таких файлов, как правило, быть вообще не должно. Хорошо, смотрим на дату создания таких файлов и лезем в логи для анализа что происходило на сайте в какой-то промежуток времени. Тут всё оказалось проще, чем хотелось бы:  Видно простой перебор файлов по словарю. Все запросы летят с одного IP, а главное, видно файл new.php, который вместо 404 вернул редирект 302, и сразу после этого видим POST на /bitrix/admin. Вау! Что же это такое?А это - красота:  Те, кто хоть раз в жизни писал код для битрикса, сразу же поймет что этот код делает. А кто не писал, то всё просто: делает авторизацию под пользователем с ID=1, который как правило является админом сайта.Пробегаемся поиском по паттерну и находим сразу три таких файла с одинаковым содержимым:bitrix/admin/mobile/new.php bitrix/tools/new.php bitrix/new.phpХэш - 1964d7215f3944fa7a086d590b02152cВсе одинаковые, все делают одно и то же. Удаляем их, откатываем сайт из бэкапа, проверяем что в системных файлах битрикса ничего лишнего нет, и на всякий случай откатываем БД - вдруг там тоже есть что-либо лишнее. Почему не только лишь все?Проанализировав все случаи взлома был получен неутешительный вывод: все те, кого взломали, использовали хакнутый Битрикс. Да, Вы не ослышались - вечной демо-версией продукта уже никого не удивишь. Мало того, что это нарушение авторских прав, так ещё и так подвергать свой бизнес опасности взлома обычным ботом. Надо уметь!Держите свои сайты в безопасности и не позволяйте случаться таким неприятным ситуациям. =========== Источник: habr.com =========== Похожие новости:

Информационная безопасность ), #_php |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 29-Ноя 21:21

Часовой пояс: UTC + 5