[Информационная безопасность, Антивирусная защита, Исследования и прогнозы в IT] Надёжный, неуловимый, пуленепробиваемый: какой хостинг использует киберкриминал

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

Один из факторов успеха любого онлайн-бизнеса — использование надёжной и устойчивой инфраструктуры: иметь онлайн-бизнес — значит быть онлайн. Это справедливо как для легального бизнеса, так и для киберпреступного. Наш свежий отчёт завершает серию исследований о рынке нелегального хостинга. В первой части мы рассказали о хакерской инфраструктуре и нелегальных интернет-услугах, во второй— о том, как злоумышленники используют захваченные серверы и как обнаружить такие взломы. Последняя часть посвящена пуленепробиваемому хостингу (bulletproof hosting, BPH). В этом посте — наиболее важные и интересные выводы из этого исследования.

Что такое пуленепробиваемый хостинг

Пуленепробиваемый хостинг, или BPH, — это хостинг, который позволяет вести нелегальную деятельность, запрещённую у обычных провайдеров: размещение вредоносных программ, пиратского контента или похищенных данных.

BPH-провайдеры либо игнорируют жалобы и запросы от правоохранительных органов, либо заранее предупреждают клиентов, чтобы у них было время адаптировать свой бизнес. Во многих случаях BPH позволяют злоумышленнику скрыть свою истинную личность.

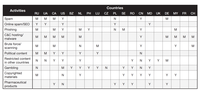

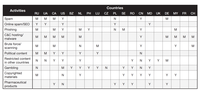

Разновидности BPH. Виды услуг и стоимость. Источник (здесь и далее, если не указано иное): Trend Micro

BPH, использующий короткоживущую инфраструктуру, состоящую из захваченных или скомпрометированных серверов, имеет высокий уровень устойчивости. Провайдеры BPH не является официальными владельцами ресурсов, доступ к которым предоставляют, поэтому любые претензии «прилетят» к настоящему владельцу, а не к ним. Следствие этого является то, что любой хост в их сети может быть удалён в любое время, например, после того как владелец обнаружит компрометацию.

Такие BPH крайне дёшевы и удобны для проведения быстрых операций: распространения спама, размещения реверсивных прокси, массового сканирования и брут-форса. Даже если захваченный сервер будет изъят или удалён, потеряется лишь незначительная часть информации.

Другая разновидность BP-хостеров перепродаёт услуги легальных компаний. Их «пуленепробиваемость» обеспечивается благодаря способности реселлеров точно соответствовать потребностям киберкриминала, а также за счёт налаженных отношениях с легальными хостинг-провайдерами при обработке запросов о злоупотреблениях. В некоторых случаях реселлеры могут выступать в роли посредников при разрешении конфликтов и споров между поставщиками и потребителями хостинговых услуг.

Для систем, требующих длительных периодов доступности, более жизнеспособным подходом является хостинг в центрах обработки данных, где BPH-провайдер владеет инфраструктурой. Такие провайдеры, как правило, стратегически распределяют свои ресурсы и строят или арендуют инфраструктуру по всему миру, принимая во внимание местные правовые нормы, географические и национальные особенности, профессионализм местных правоохранительных органов и уровень коррупции в государственных учреждениях. Такой BPH самый дорогой, но и самый стабильный.

Способы обеспечения «непробиваемости»

Каждый BPH-провайдер имеет ограниченный перечень услуг, которые тот оказывает криминалитету. В зависимости от соглашений с вышестоящими провайдерами они публикуют перечень строго запрещённой деятельности и список того, что считается допустимым.

Использование особенностей законодательства

Источником таких ограничений являются различия в законодательствах разных стран, поэтому предмет особенного внимания BPH-провайдеров — регион размещения дата-центра, информация о регистрации компании и партнёры по сетевому пирингу.

Криминальные активности и их степень приемлемости в разных странах. Y (yes) означает, что указанные действия, по отзывам пользователей «подпольных» хостинг-услуг, возможны с использованием серверов, расположенных в отмеченной стране, N (no)— для указанных действий серверы в этой стране решительно не рекомендуются, M (maybe) — использование серверов возможно, но с некоторыми ограничениями

Одна из популярных стран для размещения BPH-инфраструктуры — Украина. Причина этого в том, что государственное регулирование и правоприменение этой страны во многих случаях значительно менее жёсткие по сравнению с соседними странами. В то же время действия правоохранителей Украины менее предсказуемы: известны случаи, когда СБУ проводили самостоятельные расследования и арестовывала владельцев пуленепробиваемых хостингов.

Швейцария и Нидерланды также популярны у владельцев BPH как страны, подходящие для создания компаний-прокладок для проведения прокси-хостинга. Это обусловлено тем, что в соответствии с законодательством этих стран хостинг заблаговременно получает уведомление о жалобе, что даёт возможность переместить системы в безопасные локации.

Законодательство Китая достаточно терпимо относится к рассылке спама и сетевому сканированию, однако крайне жёстко реагирует на все виды деятельности, связанные с азартными играми или политической активностью.

В Канаде для изъятия контента требуется длительная подготовка документов, на основании которых выносится решение суда, а уже потом производятся действия с оборудованием и данными.

В США считается допустимым размещение порнографического контента за исключением, разумеется, детского порно, однако рассылка спама, сетевое сканирование и брутфорс приводят к многочисленным жалобам. Помимо этого, правоохранители США нетерпимо относятся к нарушениям законодательства о копирайте (DMCA и другие подобные акты).

В России очень строго относятся к порнографическим материалам, и большая часть порнографического контента считается недопустимым. На многих хостингах к категории запрещённых относятся материалы, связанные с наркотиками и политическим контентом. Однако пользователи таких провайдеров отмечают, что их те проявляют значительную гибкость, заранее предупреждая о поступивших жалобах, а также терпимо относятся к вредоносной деятельности, пока она не направлена против российских компаний и граждан.

Сейшельские острова, Белиз, Доминикана и Панама крайне популярны как место для размещения BPH из-за хороших интернет-каналов и лояльных законов, которые допускают весьма неторопливое реагирование на любые жалобы. Для таких BPH-сервисов даже появился термин «офшорный хостинг».

Анонимность

Одна из важнейших характеристик BPH — это степень анонимности. Возможность скрыть личность владельца криминального ресурса, принимать анонимные платежи в криптовалютах, регистрировать домены на фиктивные данные и другие подобные свойства являются определяющими при выборе платформы для криминального хостинга.

Реклама анонимного хостинга

Анонимность рекламируют даже некоторые законные хостинговые платформы. Например, компания Domains by Proxy строит бизнес на сокрытии личности клиента от большинства публичных запросов. Однако следует отметить, что компания всё-таки реагирует на запросы о раскрытии информации о владельце сайта в случае получения претензий, связанных с нарушением авторских прав.

Реклама Domains by Proxy

Гибкость и адаптивность

Эти характеристики чрезвычайно важны для BPH-провайдеров. Их практическим проявлением может быть, например, перемещение серверов или виртуальных машин из одной страны в другую, если в прежней локации возникли неожиданные юридические проблемы. Это гарантирует, что вредоносная служба продолжит работать несмотря на попытки правоохранительных органов изъять оборудование. В комплекте с внешним реверсивным прокси-сервером такая хостинговая модель идеально подходит для BPH-услуг с высокой степенью доступности.

Защита от DDoS

Надёжная сетевая инфраструктура — лишь половина дела. Как и любой другой сайт в интернете, киберпреступные ресурсы могут стать мишенью для кибератак, начиная от отказа в обслуживании (DoS) и заканчивая попытками взлома. Вероятность таких инцидентов у таких ресурсов выше, чем у обычных сайтов: недовольные пользователи могут быть и на обычных сайтах, но посетители хакерских ресурсов, с большей вероятностью могут устроить атаку.

Простой во время DDoS-атаки может повлиять на репутацию ресурса, в результате чего его аудитория переметнётся к конкурентам, а владелец сайта потеряет доход.

DDoS-атаки могут проводиться на различных уровнях модели OSI. Как правило, атаки на уровень 7 требуют более сложных методов, но при этом от них сложнее защититься, чем от банального SYN-flood (уровень 4). Именно поэтому многие сайты используют профессиональные сервисы, которые защищают их от DoS-атак на прикладном уровне, и криминальные форумы в этом плане ничем не отличаются от легальных ресурсов.

Экран одного из сервисов по защите от DDoS-атак

Анти-скрапинг

Ещё одна проблема, с которой сталкиваются операторы криминальных форумов при выборе хостинга, заключается в том, что многие поисковые системы, организации, правоохранительные органы и исследователи пытаются автоматизировать процесс выявления нелегального контента.

Собранная информация затем публикуется в отчётах об угрозах или используется в расследованиях, проводимых правоохранительными органами. Это может привлечь нежелательное внимание и нанести вред репутации форума.

Для предотвращения скрапинга на различных хостингах используются разные механизмы. Например, для гостей может быть ограничено количество страниц, которые они могут просмотреть в течение суток.

Уведомление системы защиты от скрапинга

Другие форумы используют капчу или контрольные вопросы, чтобы удостовериться, что имеют дело с живым человеком.

Рекомендации по противодействию

Противодействовать криминальным ресурсам, размещённым на BPH довольно сложно. В ходе работы над исследованием мы разработали следующие методы, которые могут помочь выявить компании, предоставляющие услуги нелегального хостинга. Вот что можно сделать:

● определить, какие диапазоны IP-адресов находятся в публичных «чёрных» списках; особое внимание уделить адресам, связанным с большим количеством публичных запросов о злоупотреблениях, поскольку это может указывать на деятельность BPH;

● проанализировать поведение автономной системы и данные пиринга — это также может помочь выявить активность, связанную с BPH.

● после обнаружения одного хоста BPH использовать полученный цифровой отпечаток, чтобы найти другие, которые могут быть связаны с тем же провайдером.

В качестве мер, которые могут способствовать прекращению деятельности подпольных хостинговых компаний без необходимости обнаружения или отключения их серверов мы предлагаем следующие:

● отправка должным образом оформленных запросов о злоупотреблениях подозреваемому провайдеру нелегального хостинга и его вышестоящим партнёрам;

● добавление диапазонов IP-адресов сетей BPH в популярные «чёрные» списки;

● увеличение эксплуатационных расходов BPH для подрыва прибыльности их бизнеса;

● подрыв репутации провайдера BPH в киберпреступном подполье — создание аккаунтов на подпольных форумах и публикация от их имени постов, в которых высказываются сомнения в безопасности BPH или его возможном сотрудничестве с властями.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность] Security Week 46: подсматривание паролей в телеконференциях

- [Информационная безопасность] 5 известных случаев промышленного шпионажа

- [Информационная безопасность, Тестирование веб-сервисов] Безопасность веб-приложений: от уязвимостей до мониторинга

- [Информационная безопасность] Для руководителей – что такое информационная безопасность

- [Информационная безопасность, Мессенджеры, Законодательство в IT] ЕС рассматривает введение запрета на сквозное шифрование

- [Информационная безопасность, Сетевые технологии] Решения для защиты корпоративной и технологической сети: обзор продуктов Positive Technologies

- [Информационная безопасность, Системное администрирование, Сетевые технологии] Multifactor — российская система многофакторной аутентификации

- [Информационная безопасность, Python, Реверс-инжиниринг, Разработка под Windows] Windows: достучаться до железа

- [Исследования и прогнозы в IT, Научно-популярное] Этические ценности как элемент проектирования продуктов

- [Информационная безопасность, Законодательство в IT] Как Роскомнадзор собирает и сливает сведения об инфраструктуре провайдеров

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_antivirusnaja_zaschita (Антивирусная защита), #_issledovanija_i_prognozy_v_it (Исследования и прогнозы в IT), #_trend_micro, #_hakerskaja_infrastruktura (хакерская инфраструктура), #_kiberugrozy (киберугрозы), #_kiberbezopasnost (кибербезопасность), #_ddosataka (ddos-атака), #_blog_kompanii_trend_micro (

Блог компании Trend Micro

), #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_antivirusnaja_zaschita (

Антивирусная защита

), #_issledovanija_i_prognozy_v_it (

Исследования и прогнозы в IT

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 14-Янв 17:05

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

|

Один из факторов успеха любого онлайн-бизнеса — использование надёжной и устойчивой инфраструктуры: иметь онлайн-бизнес — значит быть онлайн. Это справедливо как для легального бизнеса, так и для киберпреступного. Наш свежий отчёт завершает серию исследований о рынке нелегального хостинга. В первой части мы рассказали о хакерской инфраструктуре и нелегальных интернет-услугах, во второй— о том, как злоумышленники используют захваченные серверы и как обнаружить такие взломы. Последняя часть посвящена пуленепробиваемому хостингу (bulletproof hosting, BPH). В этом посте — наиболее важные и интересные выводы из этого исследования.  Что такое пуленепробиваемый хостинг Пуленепробиваемый хостинг, или BPH, — это хостинг, который позволяет вести нелегальную деятельность, запрещённую у обычных провайдеров: размещение вредоносных программ, пиратского контента или похищенных данных. BPH-провайдеры либо игнорируют жалобы и запросы от правоохранительных органов, либо заранее предупреждают клиентов, чтобы у них было время адаптировать свой бизнес. Во многих случаях BPH позволяют злоумышленнику скрыть свою истинную личность.  Разновидности BPH. Виды услуг и стоимость. Источник (здесь и далее, если не указано иное): Trend Micro BPH, использующий короткоживущую инфраструктуру, состоящую из захваченных или скомпрометированных серверов, имеет высокий уровень устойчивости. Провайдеры BPH не является официальными владельцами ресурсов, доступ к которым предоставляют, поэтому любые претензии «прилетят» к настоящему владельцу, а не к ним. Следствие этого является то, что любой хост в их сети может быть удалён в любое время, например, после того как владелец обнаружит компрометацию. Такие BPH крайне дёшевы и удобны для проведения быстрых операций: распространения спама, размещения реверсивных прокси, массового сканирования и брут-форса. Даже если захваченный сервер будет изъят или удалён, потеряется лишь незначительная часть информации. Другая разновидность BP-хостеров перепродаёт услуги легальных компаний. Их «пуленепробиваемость» обеспечивается благодаря способности реселлеров точно соответствовать потребностям киберкриминала, а также за счёт налаженных отношениях с легальными хостинг-провайдерами при обработке запросов о злоупотреблениях. В некоторых случаях реселлеры могут выступать в роли посредников при разрешении конфликтов и споров между поставщиками и потребителями хостинговых услуг. Для систем, требующих длительных периодов доступности, более жизнеспособным подходом является хостинг в центрах обработки данных, где BPH-провайдер владеет инфраструктурой. Такие провайдеры, как правило, стратегически распределяют свои ресурсы и строят или арендуют инфраструктуру по всему миру, принимая во внимание местные правовые нормы, географические и национальные особенности, профессионализм местных правоохранительных органов и уровень коррупции в государственных учреждениях. Такой BPH самый дорогой, но и самый стабильный. Способы обеспечения «непробиваемости» Каждый BPH-провайдер имеет ограниченный перечень услуг, которые тот оказывает криминалитету. В зависимости от соглашений с вышестоящими провайдерами они публикуют перечень строго запрещённой деятельности и список того, что считается допустимым. Использование особенностей законодательства Источником таких ограничений являются различия в законодательствах разных стран, поэтому предмет особенного внимания BPH-провайдеров — регион размещения дата-центра, информация о регистрации компании и партнёры по сетевому пирингу.  Криминальные активности и их степень приемлемости в разных странах. Y (yes) означает, что указанные действия, по отзывам пользователей «подпольных» хостинг-услуг, возможны с использованием серверов, расположенных в отмеченной стране, N (no)— для указанных действий серверы в этой стране решительно не рекомендуются, M (maybe) — использование серверов возможно, но с некоторыми ограничениями Одна из популярных стран для размещения BPH-инфраструктуры — Украина. Причина этого в том, что государственное регулирование и правоприменение этой страны во многих случаях значительно менее жёсткие по сравнению с соседними странами. В то же время действия правоохранителей Украины менее предсказуемы: известны случаи, когда СБУ проводили самостоятельные расследования и арестовывала владельцев пуленепробиваемых хостингов. Швейцария и Нидерланды также популярны у владельцев BPH как страны, подходящие для создания компаний-прокладок для проведения прокси-хостинга. Это обусловлено тем, что в соответствии с законодательством этих стран хостинг заблаговременно получает уведомление о жалобе, что даёт возможность переместить системы в безопасные локации. Законодательство Китая достаточно терпимо относится к рассылке спама и сетевому сканированию, однако крайне жёстко реагирует на все виды деятельности, связанные с азартными играми или политической активностью. В Канаде для изъятия контента требуется длительная подготовка документов, на основании которых выносится решение суда, а уже потом производятся действия с оборудованием и данными. В США считается допустимым размещение порнографического контента за исключением, разумеется, детского порно, однако рассылка спама, сетевое сканирование и брутфорс приводят к многочисленным жалобам. Помимо этого, правоохранители США нетерпимо относятся к нарушениям законодательства о копирайте (DMCA и другие подобные акты). В России очень строго относятся к порнографическим материалам, и большая часть порнографического контента считается недопустимым. На многих хостингах к категории запрещённых относятся материалы, связанные с наркотиками и политическим контентом. Однако пользователи таких провайдеров отмечают, что их те проявляют значительную гибкость, заранее предупреждая о поступивших жалобах, а также терпимо относятся к вредоносной деятельности, пока она не направлена против российских компаний и граждан. Сейшельские острова, Белиз, Доминикана и Панама крайне популярны как место для размещения BPH из-за хороших интернет-каналов и лояльных законов, которые допускают весьма неторопливое реагирование на любые жалобы. Для таких BPH-сервисов даже появился термин «офшорный хостинг». Анонимность Одна из важнейших характеристик BPH — это степень анонимности. Возможность скрыть личность владельца криминального ресурса, принимать анонимные платежи в криптовалютах, регистрировать домены на фиктивные данные и другие подобные свойства являются определяющими при выборе платформы для криминального хостинга.  Реклама анонимного хостинга Анонимность рекламируют даже некоторые законные хостинговые платформы. Например, компания Domains by Proxy строит бизнес на сокрытии личности клиента от большинства публичных запросов. Однако следует отметить, что компания всё-таки реагирует на запросы о раскрытии информации о владельце сайта в случае получения претензий, связанных с нарушением авторских прав.  Реклама Domains by Proxy Гибкость и адаптивность Эти характеристики чрезвычайно важны для BPH-провайдеров. Их практическим проявлением может быть, например, перемещение серверов или виртуальных машин из одной страны в другую, если в прежней локации возникли неожиданные юридические проблемы. Это гарантирует, что вредоносная служба продолжит работать несмотря на попытки правоохранительных органов изъять оборудование. В комплекте с внешним реверсивным прокси-сервером такая хостинговая модель идеально подходит для BPH-услуг с высокой степенью доступности. Защита от DDoS Надёжная сетевая инфраструктура — лишь половина дела. Как и любой другой сайт в интернете, киберпреступные ресурсы могут стать мишенью для кибератак, начиная от отказа в обслуживании (DoS) и заканчивая попытками взлома. Вероятность таких инцидентов у таких ресурсов выше, чем у обычных сайтов: недовольные пользователи могут быть и на обычных сайтах, но посетители хакерских ресурсов, с большей вероятностью могут устроить атаку. Простой во время DDoS-атаки может повлиять на репутацию ресурса, в результате чего его аудитория переметнётся к конкурентам, а владелец сайта потеряет доход. DDoS-атаки могут проводиться на различных уровнях модели OSI. Как правило, атаки на уровень 7 требуют более сложных методов, но при этом от них сложнее защититься, чем от банального SYN-flood (уровень 4). Именно поэтому многие сайты используют профессиональные сервисы, которые защищают их от DoS-атак на прикладном уровне, и криминальные форумы в этом плане ничем не отличаются от легальных ресурсов.  Экран одного из сервисов по защите от DDoS-атак Анти-скрапинг Ещё одна проблема, с которой сталкиваются операторы криминальных форумов при выборе хостинга, заключается в том, что многие поисковые системы, организации, правоохранительные органы и исследователи пытаются автоматизировать процесс выявления нелегального контента. Собранная информация затем публикуется в отчётах об угрозах или используется в расследованиях, проводимых правоохранительными органами. Это может привлечь нежелательное внимание и нанести вред репутации форума. Для предотвращения скрапинга на различных хостингах используются разные механизмы. Например, для гостей может быть ограничено количество страниц, которые они могут просмотреть в течение суток.  Уведомление системы защиты от скрапинга Другие форумы используют капчу или контрольные вопросы, чтобы удостовериться, что имеют дело с живым человеком. Рекомендации по противодействию Противодействовать криминальным ресурсам, размещённым на BPH довольно сложно. В ходе работы над исследованием мы разработали следующие методы, которые могут помочь выявить компании, предоставляющие услуги нелегального хостинга. Вот что можно сделать: ● определить, какие диапазоны IP-адресов находятся в публичных «чёрных» списках; особое внимание уделить адресам, связанным с большим количеством публичных запросов о злоупотреблениях, поскольку это может указывать на деятельность BPH; ● проанализировать поведение автономной системы и данные пиринга — это также может помочь выявить активность, связанную с BPH. ● после обнаружения одного хоста BPH использовать полученный цифровой отпечаток, чтобы найти другие, которые могут быть связаны с тем же провайдером. В качестве мер, которые могут способствовать прекращению деятельности подпольных хостинговых компаний без необходимости обнаружения или отключения их серверов мы предлагаем следующие: ● отправка должным образом оформленных запросов о злоупотреблениях подозреваемому провайдеру нелегального хостинга и его вышестоящим партнёрам; ● добавление диапазонов IP-адресов сетей BPH в популярные «чёрные» списки; ● увеличение эксплуатационных расходов BPH для подрыва прибыльности их бизнеса; ● подрыв репутации провайдера BPH в киберпреступном подполье — создание аккаунтов на подпольных форумах и публикация от их имени постов, в которых высказываются сомнения в безопасности BPH или его возможном сотрудничестве с властями. =========== Источник: habr.com =========== Похожие новости:

Блог компании Trend Micro ), #_informatsionnaja_bezopasnost ( Информационная безопасность ), #_antivirusnaja_zaschita ( Антивирусная защита ), #_issledovanija_i_prognozy_v_it ( Исследования и прогнозы в IT ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 14-Янв 17:05

Часовой пояс: UTC + 5