[Информационная безопасность, Системное администрирование, Сетевые технологии] 7. NGFW для малого бизнеса. Производительность и общие рекомендации

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

Наступило время для завершения цикла статей о новом поколение SMB Check Point (1500 cерия). Мы надеемся, что для вас это был полезный опыт и вы продолжите быть с нами в блоге TS Solution. Тема для заключительной статьи мало затрагиваемая, но не менее важная - тюнинг производительности SMB. В ней мы затронем возможности по конфигурации аппаратной и программной части работы NGFW, опишем доступные команды и способы взаимодействия.Все статьи цикла о NGFW для малого бизнеса:

- Новая линейка CheckPoint 1500 Security Gateway

- Распаковка и настройка

- Беспроводная передача данных: WiFi и LTE

- VPN

- Облачное управление SMP

- Smart-1 Cloud

На текущий момент существует не так много источников информации о тюнинге производительности для SMB решений ввиду ограничений внутренней ОС - Gaia 80.20 Embedded. В нашей статье мы будем использовать макет с централизованным управлением ( выделенный Management Server ) - он позволяет применить большее количество инструментов при работе с NGFW.Аппаратная частьПрежде чем затрагивать архитектуру Check Point семейства SMB, вы всегда можете обратиться к вашему партнеру, чтобы он использовал утилиту Appliance Sizing Tool, для подбора оптимального решения согласно заданным характеристикам (пропускная способность, ожидаемое количество пользователей и т.д).Важные заметки при взаимодействие с аппаратной частью вашего NGFW

- NGFW решения семейства SMB не имеют возможности аппаратного апгрейда системных компонентов (CPU, RAM, HDD), в зависимости от модели есть поддержка SD-карт, это позволяет расширить емкость диска, но не значительно.

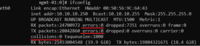

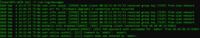

- Работа сетевых интерфейсов требует контроля. В Gaia 80.20 Embedded не так много инструментов для мониторинга, но вы всегда можете использовать общеизвестную команду в CLI через режим Expert # ifconfig

Обратите внимание на подчеркнутые строки, они позволят вам оценить количество ошибок на интерфейсе. Крайне рекомендуется проверять данные параметры при первичном внедрении вашего NGFW, а также периодически уже в ходе эксплуатации.

- Для полноценной Gaia есть команда: > show diag С ее помощью возможно получить информацию о температуре аппаратного обеспечения. К сожалению, в 80.20 Embedded данной опции нет, укажем наиболее популярные SNMP-traps:Название ОписаниеInterface disconnectedОтключение интерфейсаVLAN removedУдаление VlanHigh memory utilizationВысокая утилизация RAMLow disk spaceМало место на HDDHigh CPU utilizationВысокая утилизация CPUHigh CPU interrupts rateВысокая частота прерыванийHigh connection rateВысокий поток новых подключенийHigh concurrent connectionsВысокий уровень конкурентных сессийHigh Firewall throughputВысокий уровень пропускной способности FirewallHigh accepted packet rateВысокий уровень приема пакетовCluster member state changedИзменение состояния кластераConnection with log server errorПотеря связи с Log-Server

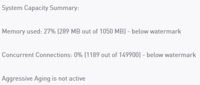

- Работа вашего шлюза требует контроля RAM. Для работы Gaia (Linux подобная OC) это нормальная ситуация, когда расход RAM доходит до 70-80% использования. В архитектуре SMB-решений не предусмотрено использования SWAP-памяти, в отличие от более старших моделей Check Point. Тем не менее, в системных файлах Linux был замечен <vm.swapsiness>, что говорит о теоретической возможности изменять параметр SWAP.

Программная частьНа момент выхода статьиактуальная версии Gaia - 80.20.10. Вам нужно знать, что присутствуют ограничения при работе в CLI: в режиме Expert поддерживаются некоторые Linuх команды. Для оценки работы NGFW требуется оценка работы демонов и служб, более подробно об этом можно узнать в статье моего коллеги. Мы же рассмотрим возможные команды для SMB.Работа с Gaia OS

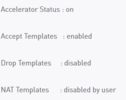

- Просмотр шаблонов SecureXL# fwaccel stat

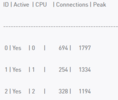

- Просмотр загрузки по ядрам# fw ctl multik stat

- Просмотр количества сессий (соединений).# fw ctl pstat

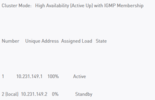

- *Просмотр состояния кластера# cphaprob stat

- Классическая Linux-команда TOP

ЛогированиеКак вы уже знаете, есть три способа работы с логами NGFW (хранение, обработка) : локально, централизованно и в облаке. Последние два варианта подразумевают наличие сущности - Management Server. Возможные схемы управления NGFW

Наиболее ценные файлы логов

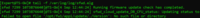

- Системные сообщения (содержит меньше информации, чем в полноценной Gaia)# tail -f /var/log/messages2

- Cообщения об ошибках в работе блейдов (достаточно полезный файл при поиске проблем)# tail -f /var/log/log/sfwd.elg

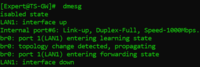

- Просмотр сообщений из буфера на уровне ядра системы.# dmesg

Конфигурация блейдовДанный раздел не будет содержать полноценных инструкций по настройке вашего NGFW Сheck Point, он лишь содержит наши рекомендации, подобранные опытным путем. Application Control / URL Filtering

- Рекомендовано избегать в правилах условия ANY, ANY (Source, Destination).

- В случае задания кастомного URL-ресурса более действенно будет использовать регулярное выражения типа: (^|..)checkpoint.com

- Избегайте чрезмерного использования логирования по правилам и показа страниц блокировки (UserCheck).

- Убедитесь, что корректно работает технология “SecureXL”. Большая часть трафика должна проходить через accelerated / medium path. Также не забывайте фильтровать правила по наиболее используемым (поле Hits ).

HTTPS-InspectionНи для кого не секрет, что 70-80% пользовательского трафика приходится на HTTPS-соединения, соответственно, это требует ресурсов от процессора вашего шлюза. Кроме этого, HTTPS-Inspection участвует в работе IPS, Antivirus, Antibot.Начиная с версии 80.40 появилась возможность работать с HTTPS-правилами без Legacy Dashboard, вот некоторый рекомендуемый порядок правил:

- Bypass для группы адресов и сетей (Destination).

- Bypass для группы URL-адресов.

- Bypass для внутренних IP и cетей с привилегированным доступом (Source).

- Inspect для необходимых сетей, пользователей

- Bypass для всех остальных.

* Всегда лучше выбирать вручную сервисы HTTPS или HTTPS Proxy, не оставлять Any. Логировать события по правилам Inspect.IPSБлейд IPS может вызывать ошибку при инсталляции политики на вашем NGFW , если используется слишком много сигнатур. Согласно статье от Check Point, архитектура SMB устройств не рассчитана для запуска полного рекомендуемого профиля настроек IPS.Чтобы решить или предотвратить проблему, выполните следующие шаги:

- Клонируйте Optimized профиль под названием “Optimized SMB” ( либо другим на ваше усмотрение ).

- Отредактируйте профиль, перейдите в раздел IPS → Pre R80.Settings и выключите Server Protections.

- По вашему усмотрению вы можете деактивировать CVE старше 2010, данные уязвимости могут быть редко обнаружены в малых офисах, но влияют на производительность. Чтобы отключить некоторые из них , перейдите в Profile→ IPS→ Additional Activation → Protections to deactivate list

Вместо заключенияВ рамках цикла статей о новом поколение NGFW семейства SMB (1500) мы постарались осветить основные возможности решения, продемонстрировали на конкретных примерах настройку важных компонентов безопасности. Будем рады ответить на любые вопросы о продукте в комментариях. Остаемся с вами , спасибо за внимание!Большая подборка материалов по Check Point от TS Solution. Чтобы не пропустить новые публикации — следите за обновлениями в наших социальных сетях (Telegram, Facebook, VK, TS Solution Blog, Яндекс.Дзен).

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность] Transatlantic Privacy is Over

- [IPv6, IT-инфраструктура, Информационная безопасность, Сетевые технологии] The 2020 National Internet Segment Reliability Research

- [Системное администрирование, Серверное администрирование, DevOps, Google Cloud Platform] Google представил Confidential VMs для Google Cloud Confidential Computing (перевод)

- [Информационная безопасность, Антивирусная защита, Исследования и прогнозы в IT, Удалённая работа] Исследование Acronis Cyber Readiness: сухой остаток от COVIDной самоизоляции

- [IT-инфраструктура, Серверное администрирование, Сетевое оборудование, Системное администрирование] Мониторинг Dude Mikrotik. Функции и скрипты по простому

- [IT-инфраструктура, Open source, PostgreSQL, Системное администрирование] Миграция с MySQL на PostgreSQL

- [IT-инфраструктура, Информационная безопасность, Сетевые технологии] 2. Group-IB. Комплексная защита сети. TDS Sensor

- [Информационная безопасность, DevOps] DevSecOps: организация фаззинга исходного кода

- [DevOps, Kubernetes, Серверное администрирование, Системное администрирование] Обновлённый анонс обновлённых интенсивов: Kubernetes oт альфы до омеги

- [Сетевые технологии, CRM-системы, Системное администрирование, PHP, Asterisk] Разбираемся с FreePBX и интегрируем его с Битрикс24 и не только

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_sistemnoe_administrirovanie (Системное администрирование), #_setevye_tehnologii (Сетевые технологии), #_ts_solution, #_check_point, #_ngfw, #_smb, #_blog_kompanii_ts_solution (

Блог компании TS Solution

), #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_sistemnoe_administrirovanie (

Системное администрирование

), #_setevye_tehnologii (

Сетевые технологии

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 14-Янв 18:51

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

Наступило время для завершения цикла статей о новом поколение SMB Check Point (1500 cерия). Мы надеемся, что для вас это был полезный опыт и вы продолжите быть с нами в блоге TS Solution. Тема для заключительной статьи мало затрагиваемая, но не менее важная - тюнинг производительности SMB. В ней мы затронем возможности по конфигурации аппаратной и программной части работы NGFW, опишем доступные команды и способы взаимодействия.Все статьи цикла о NGFW для малого бизнеса:

Наиболее ценные файлы логов

=========== Источник: habr.com =========== Похожие новости:

Блог компании TS Solution ), #_informatsionnaja_bezopasnost ( Информационная безопасность ), #_sistemnoe_administrirovanie ( Системное администрирование ), #_setevye_tehnologii ( Сетевые технологии ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 14-Янв 18:51

Часовой пояс: UTC + 5