[*nix, Open source, Информационная безопасность, Настройка Linux, Серверное администрирование] Freeradius + Google Autheticator + LDAP + Fortigate

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

Как быть, если двухфакторной аутентификации и хочется, и колется, а денег на аппаратные токены нет и вообще предлагают держаться и хорошего настроения.

Данное решение не является чем-то супероригинальным, скорее — микс из разных решений, найденных на просторах интернета.

Итак, дано:

Домен Active Directory.

Пользователи домена, работающие через VPN, как многие нынче.

В роли шлюза VPN выступает Fortigate.

Сохранение пароля для VPN-клиента запрещено политикой безопасности.

Политику Fortinet в отношении собственных токенов менее чем жлобской не назовешь — бесплатных токенов аж 10 единиц, остальные — по очень некошерной цене. RSASecureID, Duo и им подобные не рассматривал, поскольку хочется опенсорса.

Предварительные требования: хост *nix с установленным freeradius, sssd — введен в домен, доменные пользователи могут спокойно на нем аутентифицироваться.

Дополнительные пакеты: shellinabox, figlet, freeeradius-ldap, шрифт rebel.tlf с репозитория https://github.com/xero/figlet-fonts.

В моем примере — CentOS 7.8.

Логика работы предполагается такая: при подключении к VPN пользователь должен ввести доменный логин и OTP вместо пароля.

Настройка сервисов:

В /etc/raddb/radiusd.conf меняется только пользователь и группа, от имени которых стартует freeradius, так как сервис radiusd должен уметь читать файлы во всех поддиректориях /home/.

user = root

group = root

Чтобы можно было использовать группы в настройках Fortigate, нужно передавать Vendor Specific Attribute. Для этого в директории raddb/policy.d создаю файл со следующим содержимым:

group_authorization {

if (&LDAP-Group[*] == "CN=vpn_admins,OU=vpn-groups,DC=domain,DC=local") {

update reply {

&Fortinet-Group-Name = "vpn_admins" }

update control {

&Auth-Type := PAM

&Reply-Message := "Welcome Admin"

}

}

else {

update reply {

&Reply-Message := "Not authorized for vpn"

}

reject

}

}

После установки freeradius-ldap в директории raddb/mods-available создается файл ldap.

Нужно создать символьную ссылку в каталог raddb/mods-enabled.

ln -s /etc/raddb/mods-available/ldap /etc/raddb/mods-enabled/ldap

Привожу его содержимое к такому виду:

ldap {

server = 'domain.local'

identity = 'CN=freerad_user,OU=users,DC=domain,DC=local'

password = "SupeSecretP@ssword"

base_dn = 'dc=domain,dc=local'

sasl {

}

user {

base_dn = "${..base_dn}"

filter = "(sAMAccountname=%{%{Stripped-User-Name}:-%{User-Name}})"

sasl {

}

scope = 'sub'

}

group {

base_dn = "${..base_dn}"

filter = '(objectClass=Group)'

scope = 'sub'

name_attribute = cn

membership_filter = "(|(member=%{control:Ldap-UserDn})(memberUid=%{%{Stripped-User-Name}:-%{User-Name}}))"

membership_attribute = 'memberOf'

}

}

В файлах raddb/sites-enabled/default и raddb/sites-enabled/inner-tunnel в секции authorize дописываю имя политики, которая будет использоваться — group_authorization. Важный момент — имя политики определяется не названием файла в директории policy.d, а директивой внутри файла перед фигурными скобками.

В секции authenticate в этих же файлах нужно раскомментировать строку pam.

В файле clients.conf прописываем параметры, с которыми будет подключаться Fortigate:

client fortigate {

ipaddr = 192.168.1.200

secret = testing123

require_message_authenticator = no

nas_type = other

}

Конфигурация модуля pam.d/radiusd:

#%PAM-1.0

auth sufficient pam_google_authenticator.so

auth include password-auth

account required pam_nologin.so

account include password-auth

password include password-auth

session include password-auth

Дефолтные варианты внедрения связки freeradius с google authenticator предполагают ввод пользователем учетных данных в формате: username/password+OTP.

Представив количество проклятий, которое посыпется на голову, в случае использования дефолтной связки freeradius с Google Authenticator, было принято решение использовать конфигурацию модуля pam так, чтобы проверять только лишь токен Google Authenticator.

При подключении пользователя происходит следующее:

- Freeradius проверяет наличие пользователя в домене и в определенной группе и, в случае успеха, производится проверка OTP токена.

Все выглядело достаточно удачно до момента, пока я не задумался «А как же произвести регистрацию OTP для 300+ пользователей?»

Пользователь должен залогиниться на сервер с freeradius и из-под своей учетной записи и запустить приложение Google authenticator, которое и сгенерирует для пользователя QR-код для приложения. Вот тут на помощь и приходит shellinabox в комбинации с .bash_profile.

[root@freeradius ~]# yum install -y shellinabox

Конфигурационный файл демона находится в /etc/sysconfig/shellinabox.

Указываю там порт 443 и можно указать свой сертификат.

[root@freeradius ~]#systemctl enable --now shellinaboxd

Пользователю остается лишь зайти по ссылке, ввести доменные креды и получить QR-код для приложения.

Алгоритм следующий:

- Пользователь логинится на машину через браузер.

- Проверяется доменный ли пользователь. Если нет, то никаких действий не предпринимается.

- Если пользователь доменный, проверяется принадлежность к группе администраторов.

- Если не админ, проверяется настроен ли Google Autheticator. Если нет, то генерируется QR-код и logout пользователя.

- Если не админ и Google Authenticator настроен, то просто logout.

- Если админ, то опять проверка Google Authenticator. Если не настроен, то генерируется QR-код.

Вся логика выполняется с использованием /etc/skel/.bash_profile.

cat /etc/skel/.bash_profile

SPL

# .bash_profile

# Get the aliases and functions

if [ -f ~/.bashrc ]; then

. ~/.bashrc

fi

# User specific environment and startup programs

# Make several commands available from user shell

if [[ -z $(id $USER | grep "admins") || -z $(cat /etc/passwd | grep $USER) ]]

then

[[ ! -d $HOME/bin ]] && mkdir $HOME/bin

[[ ! -f $HOME/bin/id ]] && ln -s /usr/bin/id $HOME/bin/id

[[ ! -f $HOME/bin/google-auth ]] && ln -s /usr/bin/google-authenticator $HOME/bin/google-auth

[[ ! -f $HOME/bin/grep ]] && ln -s /usr/bin/grep $HOME/bin/grep

[[ ! -f $HOME/bin/figlet ]] && ln -s /usr/bin/figlet $HOME/bin/figlet

[[ ! -f $HOME/bin/rebel.tlf ]] && ln -s /usr/share/figlet/rebel.tlf $HOME/bin/rebel.tlf

[[ ! -f $HOME/bin/sleep ]] && ln -s /usr/bin/sleep $HOME/bin/sleep

# Set PATH env to <home user directory>/bin

PATH=$HOME/bin

export PATH

else

PATH=PATH=$PATH:$HOME/.local/bin:$HOME/bin

export PATH

fi

if [[ -n $(id $USER | grep "domain users") ]]

then

if [[ ! -e $HOME/.google_authenticator ]]

then

if [[ -n $(id $USER | grep "admins") ]]

then

figlet -t -f $HOME/bin/rebel.tlf "Welcome to Company GAuth setup portal"

sleep 1.5

echo "Please, run any of these software on your device, where you would like to setup OTP:

Google Autheticator:

AppStore - https://apps.apple.com/us/app/google-authenticator/id388497605

Play Market - https://play.google.com/stor/apps/details?id=com.google.android.apps.authenticator2&hl=en

FreeOTP:

AppStore - https://apps.apple.com/us/app/freeotp-authenticator/id872559395

Play Market - https://play.google.com/store/apps/details?id=org.fedorahosted.freeotp&hl=en

And prepare to scan QR code.

"

sleep 5

google-auth -f -t -w 3 -r 3 -R 30 -d -e 1

echo "Congratulations, now you can use an OTP token from application as a password connecting to VPN."

else

figlet -t -f $HOME/bin/rebel.tlf "Welcome to Company GAuth setup portal"

sleep 1.5

echo "Please, run any of these software on your device, where you would like to setup OTP:

Google Autheticator:

AppStore - https://apps.apple.com/us/app/google-authenticator/id388497605

Play Market - https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2&hl=en

FreeOTP:

AppStore - https://apps.apple.com/us/app/freeotp-authenticator/id872559395

Play Market - https://play.google.com/store/apps/details?id=org.fedorahosted.freeotp&hl=en

And prepare to scan QR code.

"

sleep 5

google-auth -f -t -w 3 -r 3 -R 30 -d -e 1

echo "Congratulations, now you can use an OTP token from application as a password to VPN."

logout

fi

else

echo "You have already setup a Google Authenticator"

if [[ -z $(id $USER | grep "admins") ]]

then

logout

fi

fi

else

echo "You don't need to set up a Google Authenticator"

fi

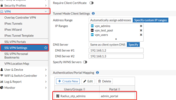

Настройка Fortigate:

- Создаем Radius-сервер

- Создаем необходимые группы, в случае необходимости разграничения доступа по группам. Имя группы на Fortigate должно соответствовать группе, которая передается в Vendor Specific Attribute Fortinet-Group-Name.

- Редактируем необходимые SSL-порталы.

- Добавляем группы в политики.

Плюсы данного решения:

- Есть возможность аутентификации по OTP на Fortigate опенсорс решением.

- Исключается ввод доменного пароля пользователем при подключении по VPN, что несколько упрощает процесс подключения. 6-цифровой пароль ввести проще, чем тот, который предусмотрен политикой безопасности. Как следствие, уменьшается количество тикетов с темой: «Не могу подключиться к VPN».

P.S. В планах докрутить это решение до полноценной 2-хфакторной авторизации с challenge-response.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность] Особенности работы Postfix

- [Информационная безопасность, Платежные системы] 3D Secure, или что скрывают механизмы безопасности онлайн-платежей

- [Информационная безопасность, Исследования и прогнозы в IT, Научно-популярное] Как кибербезопасность трансформирует рынок ИТ (часть 3)

- [Amazon Web Services, Облачные сервисы, Информационная безопасность, Хранение данных] 54 000 сканов водительских удостоверений австралийцев утекли в сеть

- [C++, Open source, Swift, Локализация продуктов, Разработка под iOS] Формулы переводов: хитрая локализация

- [C, C++, Open source, Программирование] Проверка QEMU с помощью PVS-Studio

- [C, C++, Open source, Программирование] Checking QEMU using PVS-Studio

- [Python, Data Mining, Открытые данные] Black [O]lives Matter: раса, криминал и огонь на поражение в США. Часть 2

- Компания Oracle выпустила ядро Unbreakable Enterprise Kernel R5U4

- Уязвимость в реализации сокетов AF_PACKET ядра Linux

Теги для поиска: #_*nix, #_open_source, #_informatsionnaja_bezopasnost (Информационная безопасность), #_nastrojka_linux (Настройка Linux), #_servernoe_administrirovanie (Серверное администрирование), #_fortigate, #_linux, #_freeradius, #_centos, #_ldap, #_google_authenticator, #_otp, #_otpautentifikatsija (otp-аутентификация), #_shellinabox, #_*nix, #_open_source, #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_nastrojka_linux (

Настройка Linux

), #_servernoe_administrirovanie (

Серверное администрирование

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 14-Янв 17:39

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

|

Как быть, если двухфакторной аутентификации и хочется, и колется, а денег на аппаратные токены нет и вообще предлагают держаться и хорошего настроения. Данное решение не является чем-то супероригинальным, скорее — микс из разных решений, найденных на просторах интернета. Итак, дано: Домен Active Directory. Пользователи домена, работающие через VPN, как многие нынче. В роли шлюза VPN выступает Fortigate. Сохранение пароля для VPN-клиента запрещено политикой безопасности. Политику Fortinet в отношении собственных токенов менее чем жлобской не назовешь — бесплатных токенов аж 10 единиц, остальные — по очень некошерной цене. RSASecureID, Duo и им подобные не рассматривал, поскольку хочется опенсорса. Предварительные требования: хост *nix с установленным freeradius, sssd — введен в домен, доменные пользователи могут спокойно на нем аутентифицироваться. Дополнительные пакеты: shellinabox, figlet, freeeradius-ldap, шрифт rebel.tlf с репозитория https://github.com/xero/figlet-fonts. В моем примере — CentOS 7.8. Логика работы предполагается такая: при подключении к VPN пользователь должен ввести доменный логин и OTP вместо пароля. Настройка сервисов: В /etc/raddb/radiusd.conf меняется только пользователь и группа, от имени которых стартует freeradius, так как сервис radiusd должен уметь читать файлы во всех поддиректориях /home/. user = root

group = root Чтобы можно было использовать группы в настройках Fortigate, нужно передавать Vendor Specific Attribute. Для этого в директории raddb/policy.d создаю файл со следующим содержимым: group_authorization {

if (&LDAP-Group[*] == "CN=vpn_admins,OU=vpn-groups,DC=domain,DC=local") { update reply { &Fortinet-Group-Name = "vpn_admins" } update control { &Auth-Type := PAM &Reply-Message := "Welcome Admin" } } else { update reply { &Reply-Message := "Not authorized for vpn" } reject } } После установки freeradius-ldap в директории raddb/mods-available создается файл ldap. Нужно создать символьную ссылку в каталог raddb/mods-enabled. ln -s /etc/raddb/mods-available/ldap /etc/raddb/mods-enabled/ldap

Привожу его содержимое к такому виду: ldap {

server = 'domain.local' identity = 'CN=freerad_user,OU=users,DC=domain,DC=local' password = "SupeSecretP@ssword" base_dn = 'dc=domain,dc=local' sasl { } user { base_dn = "${..base_dn}" filter = "(sAMAccountname=%{%{Stripped-User-Name}:-%{User-Name}})" sasl { } scope = 'sub' } group { base_dn = "${..base_dn}" filter = '(objectClass=Group)' scope = 'sub' name_attribute = cn membership_filter = "(|(member=%{control:Ldap-UserDn})(memberUid=%{%{Stripped-User-Name}:-%{User-Name}}))" membership_attribute = 'memberOf' } } В файлах raddb/sites-enabled/default и raddb/sites-enabled/inner-tunnel в секции authorize дописываю имя политики, которая будет использоваться — group_authorization. Важный момент — имя политики определяется не названием файла в директории policy.d, а директивой внутри файла перед фигурными скобками. В секции authenticate в этих же файлах нужно раскомментировать строку pam. В файле clients.conf прописываем параметры, с которыми будет подключаться Fortigate: client fortigate {

ipaddr = 192.168.1.200 secret = testing123 require_message_authenticator = no nas_type = other } Конфигурация модуля pam.d/radiusd: #%PAM-1.0

auth sufficient pam_google_authenticator.so auth include password-auth account required pam_nologin.so account include password-auth password include password-auth session include password-auth Дефолтные варианты внедрения связки freeradius с google authenticator предполагают ввод пользователем учетных данных в формате: username/password+OTP. Представив количество проклятий, которое посыпется на голову, в случае использования дефолтной связки freeradius с Google Authenticator, было принято решение использовать конфигурацию модуля pam так, чтобы проверять только лишь токен Google Authenticator. При подключении пользователя происходит следующее:

Все выглядело достаточно удачно до момента, пока я не задумался «А как же произвести регистрацию OTP для 300+ пользователей?» Пользователь должен залогиниться на сервер с freeradius и из-под своей учетной записи и запустить приложение Google authenticator, которое и сгенерирует для пользователя QR-код для приложения. Вот тут на помощь и приходит shellinabox в комбинации с .bash_profile. [root@freeradius ~]# yum install -y shellinabox

Конфигурационный файл демона находится в /etc/sysconfig/shellinabox. Указываю там порт 443 и можно указать свой сертификат. [root@freeradius ~]#systemctl enable --now shellinaboxd

Пользователю остается лишь зайти по ссылке, ввести доменные креды и получить QR-код для приложения. Алгоритм следующий:

Вся логика выполняется с использованием /etc/skel/.bash_profile. cat /etc/skel/.bash_profileSPL# .bash_profile

# Get the aliases and functions if [ -f ~/.bashrc ]; then . ~/.bashrc fi # User specific environment and startup programs # Make several commands available from user shell if [[ -z $(id $USER | grep "admins") || -z $(cat /etc/passwd | grep $USER) ]] then [[ ! -d $HOME/bin ]] && mkdir $HOME/bin [[ ! -f $HOME/bin/id ]] && ln -s /usr/bin/id $HOME/bin/id [[ ! -f $HOME/bin/google-auth ]] && ln -s /usr/bin/google-authenticator $HOME/bin/google-auth [[ ! -f $HOME/bin/grep ]] && ln -s /usr/bin/grep $HOME/bin/grep [[ ! -f $HOME/bin/figlet ]] && ln -s /usr/bin/figlet $HOME/bin/figlet [[ ! -f $HOME/bin/rebel.tlf ]] && ln -s /usr/share/figlet/rebel.tlf $HOME/bin/rebel.tlf [[ ! -f $HOME/bin/sleep ]] && ln -s /usr/bin/sleep $HOME/bin/sleep # Set PATH env to <home user directory>/bin PATH=$HOME/bin export PATH else PATH=PATH=$PATH:$HOME/.local/bin:$HOME/bin export PATH fi if [[ -n $(id $USER | grep "domain users") ]] then if [[ ! -e $HOME/.google_authenticator ]] then if [[ -n $(id $USER | grep "admins") ]] then figlet -t -f $HOME/bin/rebel.tlf "Welcome to Company GAuth setup portal" sleep 1.5 echo "Please, run any of these software on your device, where you would like to setup OTP: Google Autheticator: AppStore - https://apps.apple.com/us/app/google-authenticator/id388497605 Play Market - https://play.google.com/stor/apps/details?id=com.google.android.apps.authenticator2&hl=en FreeOTP: AppStore - https://apps.apple.com/us/app/freeotp-authenticator/id872559395 Play Market - https://play.google.com/store/apps/details?id=org.fedorahosted.freeotp&hl=en And prepare to scan QR code. " sleep 5 google-auth -f -t -w 3 -r 3 -R 30 -d -e 1 echo "Congratulations, now you can use an OTP token from application as a password connecting to VPN." else figlet -t -f $HOME/bin/rebel.tlf "Welcome to Company GAuth setup portal" sleep 1.5 echo "Please, run any of these software on your device, where you would like to setup OTP: Google Autheticator: AppStore - https://apps.apple.com/us/app/google-authenticator/id388497605 Play Market - https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2&hl=en FreeOTP: AppStore - https://apps.apple.com/us/app/freeotp-authenticator/id872559395 Play Market - https://play.google.com/store/apps/details?id=org.fedorahosted.freeotp&hl=en And prepare to scan QR code. " sleep 5 google-auth -f -t -w 3 -r 3 -R 30 -d -e 1 echo "Congratulations, now you can use an OTP token from application as a password to VPN." logout fi else echo "You have already setup a Google Authenticator" if [[ -z $(id $USER | grep "admins") ]] then logout fi fi else echo "You don't need to set up a Google Authenticator" fi Настройка Fortigate:

Плюсы данного решения:

P.S. В планах докрутить это решение до полноценной 2-хфакторной авторизации с challenge-response. =========== Источник: habr.com =========== Похожие новости:

Информационная безопасность ), #_nastrojka_linux ( Настройка Linux ), #_servernoe_administrirovanie ( Серверное администрирование ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 14-Янв 17:39

Часовой пояс: UTC + 5