[Информационная безопасность, Системное администрирование, Сетевые технологии] 4. Check Point SandBlast Agent Management Platform. Политика Data Protection. Deployment и Global Policy Settings

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

Добро пожаловать на четвёртую статью цикла о решении Check Point SandBlast Agent Management Platform. В предыдущих статьях (первая, вторая, третья) мы детально описали интерфейс и возможности веб-консоли управления, а также рассмотрели политику Threat Prevention и протестировали её на предмет противодействия различным угрозам. Данная статья посвящена второму компоненту безопасности — политике Data Protection, отвечающей за защиту хранимых на пользовательской машине данных. Также в рамках данной статьи мы рассмотрим разделы Deployment и Global Policy Settings.

Политика Data Protection

Политика Data Protection позволяет настроить доступ к хранимым на рабочей машине данным только авторизованным пользователям, используя функции полного шифрования диска (Full Disk Encryption) и защиты процесса загрузки (Boot Protection). На текущий момент поддерживаются следующие варианты настройки шифрования диска: для Windows — Check Point Encryption или BitLocker Encryption, для MacOS — File Vault. Рассмотрим подробнее возможности и настройки каждого из вариантов.

Check Point Encryption

Check Point Encryption является стандартным методом шифрования диска в политике Data Protection и обеспечивает шифрование всех файлов системы (временные, системные, удалённые) в фоновом режиме без влияния на работоспособность пользовательской машины. После шифрования диск становится недоступным для неавторизованных пользователей.

Основной настройкой для Check Point Encryption является «Enable Pre-boot», которая включает необходимость аутентификации пользователей до загрузки операционной системы. Данная опция рекомендуется к использованию, так как предотвращается возможность применения средств обхода аутентификации на уровне операционной системы. Также есть возможность настраивать параметры временного обхода для функции Pre-boot:

- Allow OS login after temporary bypass — отключение функции Pre-boot и переход к аутентификации в операционной системе;

- Allow pre-boot bypass (Wake On LAN – WOL) — отключение функции pre-boot на компьютерах, которые подключены к серверу управления через Ethernet;

- Allow bypass script — позволяет настроить обход функции Pre-boot с указанием времени и даты начала работы скрипта и параметры окончания обхода Pre-boot;

- Allow LAN bypass — отключение функции pre-boot при подключении к локальной сети.

Вышеперечисленные опции временного обхода функции Pre-boot не рекомендуется использовать без явных причин (например, технические работы или поиск и устранение проблем) и лучшим решением с точки зрения безопасности является включение функции Pre-boot без указания временных правил обхода. В случае необходимости обходить Pre-boot рекомендуется устанавливать минимально необходимые временные рамки в параметрах временного обхода, чтобы не снижать уровень защиты на продолжительное время.

Также при использовании Check Point Encryption есть возможность настраивать расширенные настройки политики Data Protection, например, более гибко конфигурировать параметры шифрования, настраивать различные аспекты функции Pre-boot и аутентификации Windows.

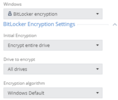

BitLocker Encryption

BitLocker является частью операционной системы Windows и позволяет шифровать жёсткие диски и съёмные носители. Check Point BitLocker Management является компонентом служб Windows, автоматически запускается вместе с клиентом SandBlast Agent и использует API для управления технологией BitLocker.

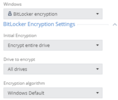

При выборе BitLocker Encryption в качестве метода шифрования диска в политике Data Protection можно настроить следующие параметры:

- Initial Encryption — настройки первоначального шифрования, позволяют зашифровать весь диск (Encrypt entire drive), что рекомендуется для машин с уже имеющимися пользовательскими данными (файлы, документы и прочее), или зашифровать только данные (Encrypt used disk space only), что рекомендуется для новых инсталляций Windows;

- Drives to encrypt — выбор дисков/разделов для шифрования, позволяет зашифровать все диски (All drives) или только раздел с операционной системой (OS drive only);

- Encryption algorithm — выбор алгоритма шифрования, рекомендованным является вариант Windows Default, также есть возможность указать XTS-AES-128 или XTS-AES-256.

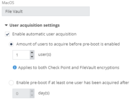

File Vault

File Vault является стандартным средством шифрования от компании Apple и обеспечивает доступ к данным пользовательского компьютера только авторизованным пользователям. При установленном File Vault пользователю необходимо ввести пароль для запуска системы и получения доступа к зашифрованным файлам. Использование File Vault является единственным способом обеспечения защиты хранимых данных в политике Data Protection для пользователей операционной системы MacOS.

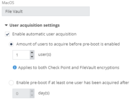

Для File Vault доступна настройка «Enable automatic user acquisition», которая требует авторизации пользователя до начала процесса шифрования диска. В случае, если данная функция включена, есть возможность указать количество пользователей, которые должны авторизоваться, прежде чем SandBlast Agent применит функцию Pre-boot, или указать количество дней, по истечении которых функция Pre-boot будет внедрена автоматически для всех авторизованных пользователей, если за этот период хотя бы один пользователь авторизовался в системе.

Восстановление данных

В случае возникновения проблем с загрузкой системы можно воспользоваться различными методами восстановления данных. Администратор может инициировать процесс восстановления зашифрованных данных из раздела Computer Management → Full Dick Encryption Actions. В случае использования Check Point Encryption можно расшифровать ранее зашифрованный диск и получить доступ ко всем хранимым файлам. После данной процедуры необходимо заново запускать процесс шифрования диска для работы политики Data Protection.

При выборе BitLocker в качестве метода шифрования диска для восстановления данных необходимо ввести Recovery Key ID проблемного компьютера для генерации Recovery Key, который должен быть введён пользователем для получения доступа к зашифрованному диску.

Для пользователей MacOS с использованием File Vault для защиты хранимой информации процесс восстановления заключается в генерации администратором Recovery Key на основе Serial Number проблемной машины и ввода данного ключа с последующим сбросом пароля.

Политика Deployment

С момента выхода второй статьи, в которой рассматривался интерфейс веб-консоли управления, Check Point успели внести некоторые изменения в раздел Deployment — теперь в нём присутствуют подраздел Software Deployment, в котором настраивается конфигурация (включение/отключение блейдов) для уже установленных агентов, и подраздел Export Package, в котором можно создавать пакеты с предустановленными блейдами для дальнейшей установки на пользовательские машины, например, с помощью групповых политик Active Directory. Рассмотрим подраздел Software Deployment, в котором включаются все блейды SandBlast Agent.

Напомню, что в стандартной политике Deployment включены только блейды категории Threat Prevention. С учётом рассмотренной ранее политики Data Protection теперь можно включить данную категорию для установки и работы на клиентской машине с SandBlast Agent. Имеет смысл включить функцию Remote Access VPN, которая позволит пользователю подключаться, например, к корпоративной сети организации, а также категорию Access and Compliance, в которую входят функции Firewall & Application Control и проверка пользовательской машины на соответствие политике Compliance.

Export Package

SPL

Подраздел Export Packages предельно прост в использовании: для создания пакета конфигурации необходимо указать его название, выбрать операционную систему (для Windows также указать разрядность) и версию агента, после чего выбрать встраиваемые в пакет политики безопасности. Дополнительно можно указать виртуальную группу, в которую будут входить компьютеры с установленным пакетом, а также выбрать VPN Site с предустановленными адресом подключения и параметрами аутентификации (VPN Site настраиваются в разделе Export Packages → Manage VPN Sites). Последний пункт особенно удобен, так как устраняет вероятность ошибки пользователя при конфигурации параметров подключения по VPN.

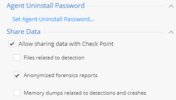

Global Policy Settings

В настройках Global Policy Settings настраивается один из самых важных параметров — пароль для удаления SandBlast Agent с пользовательской машины. После установки агента пользователь не сможет удалить его без ввода пароля, которым по умолчанию является слово "secret" (без кавычек). Однако этот стандартный пароль легко найти в открытых источниках, и при внедрении решения SandBlast Agent рекомендуется сменить стандартный пароль для удаления агента. В Management Platform при стандартном пароле политику можно установить только 5 раз, так что смена пароля для удаления неизбежна.

Помимо этого, в Global Policy Settings настраиваются параметры данных, которые могут отправляться в Check Point для анализа и улучшения работы сервиса ThreatCloud.

Из Global Policy Settings также настраиваются некоторые параметры политики шифрования диска, а именно требования к паролю: сложность, длительность использования, возможность использовать ранее действующий пароль и прочее. В данном разделе можно загрузить собственные изображения вместо стандартных для Pre-boot или OneCheck.

Установка политики

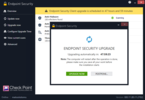

Ознакомившись с возможностями политики Data Protection и настроив соответствующие параметры в разделе Deployment можно приступать к установке новой политики, включающей в себя шифрование диска с помощью Check Point Encryption и остальные блейды SandBlast Agent. После установки политики в Management Platform клиент получит сообщение о необходимости установить новую версию политики сейчас или перенести установку на другое время (максимум 2 дня).

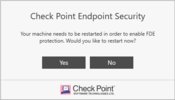

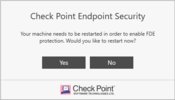

Завершив скачивание и установку новой политики SandBlast Agent предложит пользователю перезагрузить компьютер для включения защиты Full Disk Encryption.

После перезагрузки пользователю необходимо будет ввести свои учётные данные в окне аутентификации Check Point Endpoint Security — данное окно будет появляться каждый раз перед стартом операционной системы (Pre-boot). Есть возможность выбрать опцию Single Sign-On (SSO) для автоматического использования учётных данных при аутентификации в Windows.

В случае успешной аутентификации пользователь получает доступ к своей системе, а «за кадром» начинается процесс шифрования диска. Данная операция никак не влияет на работоспособность машины, хоть и может продолжаться длительное время (в зависимости от объёмов дискового пространства). По завершении процесса шифрования мы можем убедиться, что все блейды включены и функционируют, диск зашифрован, и пользовательская машина защищена.

Заключение

Подведём итоги: в данной статье мы рассмотрели возможности SandBlast Agent по защите хранимой на пользовательской машине информации с помощью шифрования диска в политике Data Protection, изучили настройки распространения политик и агентов через раздел Deployment и установили новую политику с правилами шифрования диска и дополнительными блейдами на машину пользователя. В следующей статье цикла мы детально рассмотрим возможности логирования и отчётности в Management Platform и клиенте SandBlast Agent.

Большая подборка материалов по Check Point от TS Solution. Чтобы не пропустить следующие публикации по теме SandBlast Agent Management Platform — следите за обновлениями в наших социальных сетях (Telegram, Facebook, VK, TS Solution Blog, Яндекс.Дзен).

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность] Восторг безопасника — технология для шифрования образов контейнеров (перевод)

- [Системное администрирование, Серверное администрирование, DevOps, Kubernetes] Что такое Docker: краткий экскурс в историю и основные абстракции

- [IT-инфраструктура, Сетевые технологии, Софт, Сетевое оборудование] Вебинар Solarwinds и что у них нового в последней версии 2020.2

- [Системное администрирование, Серверное администрирование, Puppet] Инфраструктура как код в Авито: уроки, которые мы извлекли

- [Системное администрирование, Виртуализация, Серверное администрирование, Софт] VDDK errors с человеческим лицом

- [Информационная безопасность, Профессиональная литература] Книга «Ловушка для багов. Полевое руководство по веб-хакингу»

- [Информационная безопасность] Первое соревнование формата IT Battle среди производителей межсетевых экранов нового поколения

- [Информационная безопасность, .NET, Сетевые технологии, Сетевое оборудование] Подводные камни отечественного Remote Access VPN или как сделать стабильно

- [Информационная безопасность, Системное администрирование, IT-инфраструктура, Сетевое оборудование] Эшелонированная защита. Fortinet & Flowmon Networks

- [Информационная безопасность] Чуть сложнее, чем кажется: как атакует группировка TinyScouts

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_sistemnoe_administrirovanie (Системное администрирование), #_setevye_tehnologii (Сетевые технологии), #_ts_solution, #_check_point, #_sandblast_agent, #_infinity_portal, #_endpoint_protection, #_blog_kompanii_ts_solution (

Блог компании TS Solution

), #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_sistemnoe_administrirovanie (

Системное администрирование

), #_setevye_tehnologii (

Сетевые технологии

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 02:28

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

Добро пожаловать на четвёртую статью цикла о решении Check Point SandBlast Agent Management Platform. В предыдущих статьях (первая, вторая, третья) мы детально описали интерфейс и возможности веб-консоли управления, а также рассмотрели политику Threat Prevention и протестировали её на предмет противодействия различным угрозам. Данная статья посвящена второму компоненту безопасности — политике Data Protection, отвечающей за защиту хранимых на пользовательской машине данных. Также в рамках данной статьи мы рассмотрим разделы Deployment и Global Policy Settings. Политика Data Protection  Политика Data Protection позволяет настроить доступ к хранимым на рабочей машине данным только авторизованным пользователям, используя функции полного шифрования диска (Full Disk Encryption) и защиты процесса загрузки (Boot Protection). На текущий момент поддерживаются следующие варианты настройки шифрования диска: для Windows — Check Point Encryption или BitLocker Encryption, для MacOS — File Vault. Рассмотрим подробнее возможности и настройки каждого из вариантов. Check Point Encryption Check Point Encryption является стандартным методом шифрования диска в политике Data Protection и обеспечивает шифрование всех файлов системы (временные, системные, удалённые) в фоновом режиме без влияния на работоспособность пользовательской машины. После шифрования диск становится недоступным для неавторизованных пользователей.  Основной настройкой для Check Point Encryption является «Enable Pre-boot», которая включает необходимость аутентификации пользователей до загрузки операционной системы. Данная опция рекомендуется к использованию, так как предотвращается возможность применения средств обхода аутентификации на уровне операционной системы. Также есть возможность настраивать параметры временного обхода для функции Pre-boot:

Вышеперечисленные опции временного обхода функции Pre-boot не рекомендуется использовать без явных причин (например, технические работы или поиск и устранение проблем) и лучшим решением с точки зрения безопасности является включение функции Pre-boot без указания временных правил обхода. В случае необходимости обходить Pre-boot рекомендуется устанавливать минимально необходимые временные рамки в параметрах временного обхода, чтобы не снижать уровень защиты на продолжительное время.  Также при использовании Check Point Encryption есть возможность настраивать расширенные настройки политики Data Protection, например, более гибко конфигурировать параметры шифрования, настраивать различные аспекты функции Pre-boot и аутентификации Windows. BitLocker Encryption BitLocker является частью операционной системы Windows и позволяет шифровать жёсткие диски и съёмные носители. Check Point BitLocker Management является компонентом служб Windows, автоматически запускается вместе с клиентом SandBlast Agent и использует API для управления технологией BitLocker.  При выборе BitLocker Encryption в качестве метода шифрования диска в политике Data Protection можно настроить следующие параметры:

File Vault File Vault является стандартным средством шифрования от компании Apple и обеспечивает доступ к данным пользовательского компьютера только авторизованным пользователям. При установленном File Vault пользователю необходимо ввести пароль для запуска системы и получения доступа к зашифрованным файлам. Использование File Vault является единственным способом обеспечения защиты хранимых данных в политике Data Protection для пользователей операционной системы MacOS.  Для File Vault доступна настройка «Enable automatic user acquisition», которая требует авторизации пользователя до начала процесса шифрования диска. В случае, если данная функция включена, есть возможность указать количество пользователей, которые должны авторизоваться, прежде чем SandBlast Agent применит функцию Pre-boot, или указать количество дней, по истечении которых функция Pre-boot будет внедрена автоматически для всех авторизованных пользователей, если за этот период хотя бы один пользователь авторизовался в системе. Восстановление данных В случае возникновения проблем с загрузкой системы можно воспользоваться различными методами восстановления данных. Администратор может инициировать процесс восстановления зашифрованных данных из раздела Computer Management → Full Dick Encryption Actions. В случае использования Check Point Encryption можно расшифровать ранее зашифрованный диск и получить доступ ко всем хранимым файлам. После данной процедуры необходимо заново запускать процесс шифрования диска для работы политики Data Protection.  При выборе BitLocker в качестве метода шифрования диска для восстановления данных необходимо ввести Recovery Key ID проблемного компьютера для генерации Recovery Key, который должен быть введён пользователем для получения доступа к зашифрованному диску.  Для пользователей MacOS с использованием File Vault для защиты хранимой информации процесс восстановления заключается в генерации администратором Recovery Key на основе Serial Number проблемной машины и ввода данного ключа с последующим сбросом пароля.  Политика Deployment С момента выхода второй статьи, в которой рассматривался интерфейс веб-консоли управления, Check Point успели внести некоторые изменения в раздел Deployment — теперь в нём присутствуют подраздел Software Deployment, в котором настраивается конфигурация (включение/отключение блейдов) для уже установленных агентов, и подраздел Export Package, в котором можно создавать пакеты с предустановленными блейдами для дальнейшей установки на пользовательские машины, например, с помощью групповых политик Active Directory. Рассмотрим подраздел Software Deployment, в котором включаются все блейды SandBlast Agent.  Напомню, что в стандартной политике Deployment включены только блейды категории Threat Prevention. С учётом рассмотренной ранее политики Data Protection теперь можно включить данную категорию для установки и работы на клиентской машине с SandBlast Agent. Имеет смысл включить функцию Remote Access VPN, которая позволит пользователю подключаться, например, к корпоративной сети организации, а также категорию Access and Compliance, в которую входят функции Firewall & Application Control и проверка пользовательской машины на соответствие политике Compliance.  Export PackageSPL Подраздел Export Packages предельно прост в использовании: для создания пакета конфигурации необходимо указать его название, выбрать операционную систему (для Windows также указать разрядность) и версию агента, после чего выбрать встраиваемые в пакет политики безопасности. Дополнительно можно указать виртуальную группу, в которую будут входить компьютеры с установленным пакетом, а также выбрать VPN Site с предустановленными адресом подключения и параметрами аутентификации (VPN Site настраиваются в разделе Export Packages → Manage VPN Sites). Последний пункт особенно удобен, так как устраняет вероятность ошибки пользователя при конфигурации параметров подключения по VPN.  Global Policy Settings В настройках Global Policy Settings настраивается один из самых важных параметров — пароль для удаления SandBlast Agent с пользовательской машины. После установки агента пользователь не сможет удалить его без ввода пароля, которым по умолчанию является слово "secret" (без кавычек). Однако этот стандартный пароль легко найти в открытых источниках, и при внедрении решения SandBlast Agent рекомендуется сменить стандартный пароль для удаления агента. В Management Platform при стандартном пароле политику можно установить только 5 раз, так что смена пароля для удаления неизбежна. Помимо этого, в Global Policy Settings настраиваются параметры данных, которые могут отправляться в Check Point для анализа и улучшения работы сервиса ThreatCloud.  Из Global Policy Settings также настраиваются некоторые параметры политики шифрования диска, а именно требования к паролю: сложность, длительность использования, возможность использовать ранее действующий пароль и прочее. В данном разделе можно загрузить собственные изображения вместо стандартных для Pre-boot или OneCheck.  Установка политики Ознакомившись с возможностями политики Data Protection и настроив соответствующие параметры в разделе Deployment можно приступать к установке новой политики, включающей в себя шифрование диска с помощью Check Point Encryption и остальные блейды SandBlast Agent. После установки политики в Management Platform клиент получит сообщение о необходимости установить новую версию политики сейчас или перенести установку на другое время (максимум 2 дня).  Завершив скачивание и установку новой политики SandBlast Agent предложит пользователю перезагрузить компьютер для включения защиты Full Disk Encryption.  После перезагрузки пользователю необходимо будет ввести свои учётные данные в окне аутентификации Check Point Endpoint Security — данное окно будет появляться каждый раз перед стартом операционной системы (Pre-boot). Есть возможность выбрать опцию Single Sign-On (SSO) для автоматического использования учётных данных при аутентификации в Windows.  В случае успешной аутентификации пользователь получает доступ к своей системе, а «за кадром» начинается процесс шифрования диска. Данная операция никак не влияет на работоспособность машины, хоть и может продолжаться длительное время (в зависимости от объёмов дискового пространства). По завершении процесса шифрования мы можем убедиться, что все блейды включены и функционируют, диск зашифрован, и пользовательская машина защищена.  Заключение Подведём итоги: в данной статье мы рассмотрели возможности SandBlast Agent по защите хранимой на пользовательской машине информации с помощью шифрования диска в политике Data Protection, изучили настройки распространения политик и агентов через раздел Deployment и установили новую политику с правилами шифрования диска и дополнительными блейдами на машину пользователя. В следующей статье цикла мы детально рассмотрим возможности логирования и отчётности в Management Platform и клиенте SandBlast Agent. Большая подборка материалов по Check Point от TS Solution. Чтобы не пропустить следующие публикации по теме SandBlast Agent Management Platform — следите за обновлениями в наших социальных сетях (Telegram, Facebook, VK, TS Solution Blog, Яндекс.Дзен). =========== Источник: habr.com =========== Похожие новости:

Блог компании TS Solution ), #_informatsionnaja_bezopasnost ( Информационная безопасность ), #_sistemnoe_administrirovanie ( Системное администрирование ), #_setevye_tehnologii ( Сетевые технологии ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 02:28

Часовой пояс: UTC + 5