[Информационная безопасность] Security Week 34: расшифровка переговоров через VoLTE

Автор

Сообщение

news_bot ®

Стаж: 7 лет 9 месяцев

Сообщений: 27286

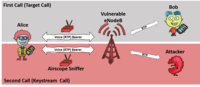

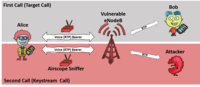

На 29-й конференции по безопасности USENIX было представлено интересное исследование о дешифровке мобильных звонков в том случае, если используется протокол связи VoLTE. Эта относительно свежая технология предполагает передачу голоса в виде потока данных в сетях LTE. Исследователи из Германии и ОАЭ обнаружили уязвимость софта для базовых станций, позволяющую расшифровать данные весьма нетривиальным способом.

Атака ReVoLTE стала возможна благодаря ошибке в реализации протокола шифрования голосовых переговоров. Если абонент совершает или принимает два звонка подряд, для них используется общий ключ потокового шифра. Данная особенность была обнаружена в более раннем исследовании, но в новой работе предложена практическая атака. Выглядит она так: злоумышленник перехватывает зашифрованный поток данных, затем совершает второй звонок на телефон жертвы — это позволяет определить ключ шифрования. С использованием полученных данных атакующий расшифровывает содержимое первого звонка.

Извините, данный ресурс не поддреживается. :(

Источники: новость, сайт исследования, научная работа в PDF.

Задача второго звонка, который инициируется атакующим, — создать условия для повторного использования ключа. Оба звонка нужно произвести в пределах одной сессии передачи данных, и, судя по данным из научного исследования, они должны быть совершены при подключении к одной базовой станции с интервалом не более чем в 10 секунд. Во время второго звонка атакующий записывает его содержание. Эти открытые данные он затем сравнивает с перехваченной зашифрованной версией того же самого звонка, благодаря чему вычисляет ключ. Поскольку поток ключей один и тот же, появляется возможность расшифровать содержимое первого звонка.

Атака получилась красивая, хотя и не очень практичная. Слишком много условий для успешной расшифровки переговоров, хотя ничего невозможного здесь нет. Момент ответственного разговора, который нужно перехватить, требуется знать заранее, потом успеть перезвонить жертве. И главное, как в голливудских сюжетах про телефонных террористов, нужно удерживать жертву на связи как можно дольше. Объем информации, которую удастся подслушать, будет напрямую зависеть от продолжительности второго звонка. То есть: пять минут пообщались с жертвой, расшифровали пять минут секретных переговоров. Да, помимо прочего, жертва должна быть подключена к уязвимой базовой станции, а атакующий должен находиться поблизости для перехвата радиопередачи. Протестировав 15 ближайших базовых станций, исследователи обнаружили, что 12 из них уязвимы. Возможность атаки закрывается обновлением ПО на базовой станции. Для проверки ближайшей БС на сайте исследователей выложено мобильное приложение.

Что еще произошло:

Много патчей. Microsoft закрывает 120 уязвимостей, включая две критические, активно используемые в реальных атаках. Одна из них затрагивает браузер Internet Explorer, вторая — систему валидации цифровых подписей исполняемых файлов.

Intel закрывает серьезную уязвимость в контроллере Emulex Pilot 3 — он используется для мониторинга в ряде материнских плат, в одноплатных модулях и серверном оборудовании. Проблема в прошивке контроллера позволяет удаленно получить доступ к консоли KVM.

Серьезные уязвимости пропатчены в Adobe Acrobate и Reader. Исправлена ошибка в браузерах на базе движка Chromium, упрощающая вредоносные атаки на пользователей.

А вот патч прошлогодней серьезной уязвимости в софте для форумов vBulletin, как оказалось, можно обойти и реализовать сценарий удаленного выполнения произвольного кода без авторизации.

Закрыты уязвимости в фиче для поиска утерянного телефона Samsung. Детальное описание проблемы есть в этой презентации на конференции DEF CON. В тему уязвимостей в смартфонах Samsung опубликовано большое исследование о проблемах в обработчике проприетарного формата изображений QMage.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность] Спутниковую связь по-прежнему легко прослушать. Перехват трафика кораблей и самолётов

- [Информационная безопасность, IT-компании] Konica Minolta подверглась атаке вируса-вымогателя

- [Информационная безопасность, Python, Программирование, Робототехника, Научно-популярное] pyOpenRPA туториал. Управление WEB приложениями

- [Информационная безопасность, Lua, CTF] HackTheBox. Прохождение Traceback. Бэкдор, LUA, SSH

- [Информационная безопасность, Разработка под Windows] Автоматизация обнаружения возможных путей перехвата DLL (DLL Hijacks) (перевод)

- [Информационная безопасность, Реверс-инжиниринг] Руткиты на основе BIOS. Часть 2 (перевод)

- [Информационная безопасность, Криптография] Какова оптимальная длина пароля? (перевод)

- [Информационная безопасность, Старое железо, Транспорт] Pen Test Partners: обновления ПО самолётов Boeing 747 поставлялись на дискетах

- [Старое железо] Настройка ретрокомпьютера или 386 страданий

- [Информационная безопасность] Вы просили подсказку? Мы ее вам дадим

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_volte, #_revolte_attack, [url=https://torrents-local.xyz/search.php?nm=%23_blog_kompanii_«laboratorija_kasperskogo»&to=0&allw=0&o=1&s=0&f%5B%5D=820&f%5B%5D=959&f%5B%5D=958&f%5B%5D=872&f%5B%5D=967&f%5B%5D=954&f%5B%5D=885&f%5B%5D=882&f%5B%5D=863&f%5B%5D=881&f%5B%5D=860&f%5B%5D=884&f%5B%5D=865&f%5B%5D=873&f%5B%5D=861&f%5B%5D=864&f%5B%5D=883&f%5B%5D=957&f%5B%5D=859&f%5B%5D=966&f%5B%5D=956&f%5B%5D=955]#_blog_kompanii_«laboratorija_kasperskogo» (

Блог компании «Лаборатория Касперского»

)[/url], #_informatsionnaja_bezopasnost (

Информационная безопасность

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 27-Ноя 12:00

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 9 месяцев |

|

|

На 29-й конференции по безопасности USENIX было представлено интересное исследование о дешифровке мобильных звонков в том случае, если используется протокол связи VoLTE. Эта относительно свежая технология предполагает передачу голоса в виде потока данных в сетях LTE. Исследователи из Германии и ОАЭ обнаружили уязвимость софта для базовых станций, позволяющую расшифровать данные весьма нетривиальным способом.  Атака ReVoLTE стала возможна благодаря ошибке в реализации протокола шифрования голосовых переговоров. Если абонент совершает или принимает два звонка подряд, для них используется общий ключ потокового шифра. Данная особенность была обнаружена в более раннем исследовании, но в новой работе предложена практическая атака. Выглядит она так: злоумышленник перехватывает зашифрованный поток данных, затем совершает второй звонок на телефон жертвы — это позволяет определить ключ шифрования. С использованием полученных данных атакующий расшифровывает содержимое первого звонка. Извините, данный ресурс не поддреживается. :( Источники: новость, сайт исследования, научная работа в PDF. Задача второго звонка, который инициируется атакующим, — создать условия для повторного использования ключа. Оба звонка нужно произвести в пределах одной сессии передачи данных, и, судя по данным из научного исследования, они должны быть совершены при подключении к одной базовой станции с интервалом не более чем в 10 секунд. Во время второго звонка атакующий записывает его содержание. Эти открытые данные он затем сравнивает с перехваченной зашифрованной версией того же самого звонка, благодаря чему вычисляет ключ. Поскольку поток ключей один и тот же, появляется возможность расшифровать содержимое первого звонка. Атака получилась красивая, хотя и не очень практичная. Слишком много условий для успешной расшифровки переговоров, хотя ничего невозможного здесь нет. Момент ответственного разговора, который нужно перехватить, требуется знать заранее, потом успеть перезвонить жертве. И главное, как в голливудских сюжетах про телефонных террористов, нужно удерживать жертву на связи как можно дольше. Объем информации, которую удастся подслушать, будет напрямую зависеть от продолжительности второго звонка. То есть: пять минут пообщались с жертвой, расшифровали пять минут секретных переговоров. Да, помимо прочего, жертва должна быть подключена к уязвимой базовой станции, а атакующий должен находиться поблизости для перехвата радиопередачи. Протестировав 15 ближайших базовых станций, исследователи обнаружили, что 12 из них уязвимы. Возможность атаки закрывается обновлением ПО на базовой станции. Для проверки ближайшей БС на сайте исследователей выложено мобильное приложение. Что еще произошло: Много патчей. Microsoft закрывает 120 уязвимостей, включая две критические, активно используемые в реальных атаках. Одна из них затрагивает браузер Internet Explorer, вторая — систему валидации цифровых подписей исполняемых файлов. Intel закрывает серьезную уязвимость в контроллере Emulex Pilot 3 — он используется для мониторинга в ряде материнских плат, в одноплатных модулях и серверном оборудовании. Проблема в прошивке контроллера позволяет удаленно получить доступ к консоли KVM. Серьезные уязвимости пропатчены в Adobe Acrobate и Reader. Исправлена ошибка в браузерах на базе движка Chromium, упрощающая вредоносные атаки на пользователей. А вот патч прошлогодней серьезной уязвимости в софте для форумов vBulletin, как оказалось, можно обойти и реализовать сценарий удаленного выполнения произвольного кода без авторизации. Закрыты уязвимости в фиче для поиска утерянного телефона Samsung. Детальное описание проблемы есть в этой презентации на конференции DEF CON. В тему уязвимостей в смартфонах Samsung опубликовано большое исследование о проблемах в обработчике проприетарного формата изображений QMage. =========== Источник: habr.com =========== Похожие новости:

Блог компании «Лаборатория Касперского» )[/url], #_informatsionnaja_bezopasnost ( Информационная безопасность ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 27-Ноя 12:00

Часовой пояс: UTC + 5