[Информационная безопасность, Программирование, Администрирование баз данных, Хранение данных] Firebase снова стала предметом исследований

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

Вам не понадобится много времени, чтобы найти утёкшие в сеть базы данных Firebase. Печально, что после всех сливов и скандалов не заметно, чтобы Google пытался что-то изменить. Goon Security, одна из компаний, занимающихся информационной безопасностью, решила в очередной раз напомнить про незащищённость Firebase. И за 12 часов собрала более 13 000 000 записей, включая электронные письма, пароли, номера телефонов и личные сообщения из более чем 450 баз данных.

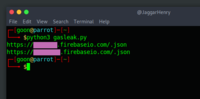

Специалисты компании использовали GasLeak — простой, но удобный инструмент, эксплуатирующий особенности работы базы данных Firebase в режиме реального времени. При создании БД Firebase предлагает пользователю выбрать тестовый режим или «заблокированный». В первом случае любой желающий может читать и делать записи, а во втором чтение и запись ограничиваются. Когда чтение и запись публично разрешены, появляется красное предупреждающее сообщение.

Забавно, что когда пользователь закрывает это уведомление, оно исчезает и больше уже не появляется. Это означает, что разработчик завершает тестирование и готов перейти в рабочую среду. Соответственно, он должен помнить о том, что БД находится в режиме тестирования. Да, это не вина Google, но из-за непродуманной системы предупреждений злоумышленники получили отличную возможность поживиться за счёт разработчиков.

Доступ к данным обычно осуществляется через файл JSON, как показано на скриншоте ниже:

Это означает, что даже если база данных открыта, вам пришлось бы подбирать имена файлов, чтобы увидеть хоть что-то. Однако, если опустить имя файла, можно получить _всю базу данных_! Ничего искать не надо, оно уже на ладони.

Соответственно, всё, что требуется сделать GasLeak — это воспользоваться уязвимостью путём перебора поддоменов. За основу был взят список слов, созданный благодаря открытой статистике самых популярных сайтов планеты — 1.000.000 вебсайтов от Alexa.

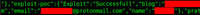

Были обнаружены утечки баз данных объемом в гигабайты и миллионы строк утечки учетных данных. Некоторые из интересных находок описаны ниже.

Номера банковских карт/пароли

Журналы телефонных звонков/транзакций

Забавно, что эксперты из Goon Security в конце своей кампании по изучению уязвимостей Firebase наткнулись на след, оставленный кем-то из предыдущих «исследователей».

Интересно, последует ли за этим какая-то официальная реакция? Как бы то ни было, Cloud4Yнапоминает: не забывайте про вашу безопасность.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность, IT-компании] Canon подверглась атаке вируса-вымогателя, сервисы компании частично восстановлены, потеряна часть архивов пользователей

- [Хранение данных, Хранилища данных, Гаджеты, Компьютерное железо] Лучший в своем классе: история появления стандарта шифрования AES

- [Высокая производительность, SQL, Проектирование и рефакторинг, Администрирование баз данных] Трюки с SQL от DBA. Не банальные советы для разработчиков БД (перевод)

- [Python, Программирование, .NET, Scala] Вы просто не знаете зачем нужны языки с динамической типизацией

- [Ruby, Ruby on Rails, Администрирование баз данных, Хранение данных, Хранилища данных] Миграции данных в Ruby On Rails

- [Облачные сервисы, Программирование, Разработка веб-сайтов] Serverless и полтора программиста

- [Python, Программирование, Отладка] 8 продвинутых возможностей модуля logging в Python, которые вы не должны пропустить (перевод)

- [Информационная безопасность, C, Реверс-инжиниринг, CTF] Работаем с Cutter — основы реверса. Решение задач на реверсинг с r0от-мi. Часть 3

- [Информационная безопасность, IT-компании] Мошенники начали массово создавать клоны Delivery Club, «Яндекс.Еды» и «СберМаркета» во время пандемии

- [Системное программирование, Программирование микроконтроллеров, Компьютерное железо] Неожиданные детали работы Windows Firewall, настроенного по умолчанию. И эксперименты по перенастройке

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_programmirovanie (Программирование), #_administrirovanie_baz_dannyh (Администрирование баз данных), #_hranenie_dannyh (Хранение данных), #_firebase, #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_programmirovanie (

Программирование

), #_administrirovanie_baz_dannyh (

Администрирование баз данных

), #_hranenie_dannyh (

Хранение данных

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 14-Янв 19:12

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

Вам не понадобится много времени, чтобы найти утёкшие в сеть базы данных Firebase. Печально, что после всех сливов и скандалов не заметно, чтобы Google пытался что-то изменить. Goon Security, одна из компаний, занимающихся информационной безопасностью, решила в очередной раз напомнить про незащищённость Firebase. И за 12 часов собрала более 13 000 000 записей, включая электронные письма, пароли, номера телефонов и личные сообщения из более чем 450 баз данных. Специалисты компании использовали GasLeak — простой, но удобный инструмент, эксплуатирующий особенности работы базы данных Firebase в режиме реального времени. При создании БД Firebase предлагает пользователю выбрать тестовый режим или «заблокированный». В первом случае любой желающий может читать и делать записи, а во втором чтение и запись ограничиваются. Когда чтение и запись публично разрешены, появляется красное предупреждающее сообщение.  Забавно, что когда пользователь закрывает это уведомление, оно исчезает и больше уже не появляется. Это означает, что разработчик завершает тестирование и готов перейти в рабочую среду. Соответственно, он должен помнить о том, что БД находится в режиме тестирования. Да, это не вина Google, но из-за непродуманной системы предупреждений злоумышленники получили отличную возможность поживиться за счёт разработчиков. Доступ к данным обычно осуществляется через файл JSON, как показано на скриншоте ниже:  Это означает, что даже если база данных открыта, вам пришлось бы подбирать имена файлов, чтобы увидеть хоть что-то. Однако, если опустить имя файла, можно получить _всю базу данных_! Ничего искать не надо, оно уже на ладони.  Соответственно, всё, что требуется сделать GasLeak — это воспользоваться уязвимостью путём перебора поддоменов. За основу был взят список слов, созданный благодаря открытой статистике самых популярных сайтов планеты — 1.000.000 вебсайтов от Alexa.  Были обнаружены утечки баз данных объемом в гигабайты и миллионы строк утечки учетных данных. Некоторые из интересных находок описаны ниже. Номера банковских карт/пароли  Журналы телефонных звонков/транзакций  Забавно, что эксперты из Goon Security в конце своей кампании по изучению уязвимостей Firebase наткнулись на след, оставленный кем-то из предыдущих «исследователей».  Интересно, последует ли за этим какая-то официальная реакция? Как бы то ни было, Cloud4Yнапоминает: не забывайте про вашу безопасность. =========== Источник: habr.com =========== Похожие новости:

Информационная безопасность ), #_programmirovanie ( Программирование ), #_administrirovanie_baz_dannyh ( Администрирование баз данных ), #_hranenie_dannyh ( Хранение данных ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 14-Янв 19:12

Часовой пояс: UTC + 5