[Информационная безопасность, Исследования и прогнозы в IT, Автомобильные гаджеты] Подключённые автомобили: обобщённый метод взлома и модель угроз

Автор

Сообщение

news_bot ®

Стаж: 7 лет 11 месяцев

Сообщений: 27286

В предыдущих постах мы рассказали о том, что грозит владельцам подключённых автомобилей, и обсудили способы взлома таких транспортных средств. В этом посте обсудим обобщённый метод взлома и модель угроз для интеллектуальных транспортных средств, ставшие результатом работы над третьей частью нашего исследования Driving Security Into Connected Cars: Threat Model and Recommendations.

Скриншот интерактивной иллюстрации к исследованию с примерами атак по модели DREAD из исследования Trend Micro по ссылке вышеОбобщённый метод удалённого взлома В предыдущих постах мы рассказывали о получивших широкую известность случаях взлома Jeep Cherokee, BMW и двух моделей Tesla. Изучив последовательность действий, которые привели к успешному взлому, мы выделили универсальный шаблон атаки, который использовался во всех четырёх случаях для компрометации интеллектуального авто и рассылки вредоносных CAN-сообщений на ЭБУ.

Универсальный шаблон удалённой атаки на подключённый автомобиль. Источник: Trend MicroХарактерные особенности универсальной удалённой атаки:

- Начальный вектор атаки во всех случаях — мобильная связь или Wi‑Fi‑подключение. Хакеры проводили одну из разновидностей атаки типа «человек в середине» (MitM) с использованием либо мобильной сети, либо сети Wi-Fi.

- Основной целью злоумышленников всегда было головное устройство, информационно-развлекательный узел транспортного средства. Такие устройства имеются во всех современных автомобилях и обладают различной функциональностью в зависимости от класса транспортного средства. Все современные головные устройства могут взаимодействовать со шлюзовым ЭБУ, что делает их точкой входа в локальную сеть транспортного средства.

- В головных устройствах с ЖК-экраном используется веб-браузер, как правило, на движке WebKit. Хакеры использовали новые или известные уязвимости браузера, чтобы получить доступ к Linux shell с правами браузера.

- Как правило, shell, запущенный из браузера, имеет низкие привилегии. Для получения root-доступа к основной операционной системе головного устройства требуется провести повышение привилегий. Поскольку автопроизводители часто используют достаточно старые версии Linux, нужная уязвимость, как правило, имеется в наличии.

- Главный ЭБУ автомобиля взаимодействует со шлюзовым ЭБУ, который, в свою очередь, взаимодействует с сетью шины. В некоторых случаях для отправки произвольных CAN-сообщений в локальную сеть автомобиля необходимо перепрошить шлюзовой ЭБУ собственной прошивкой, но нам также встретились ЭБУ, которые позволяли рассылать произвольные CAN-сообщения без перепрошивки. Это значит, что защита от вредоносных действий в таком ЭБУ просто не была предусмотрена.

- Для перепрошивки шлюзового ЭБУ требуется организовать обход проверки целостности микропрограммного обеспечения, а затем правильно выполнить все действия и перезапускать ЭБУ. Любые ошибки на этом этапе могут «окирпичить» шлюз, а для восстановления потребуется доставить автомобиль к автодилеру для перепрошивки.

- Получив контроль над шлюзовым ЭБУ, хакеры могут посылать произвольные CAN-сообщения на подключённые к шине блоки управления. Некоторые ЭБУ помимо перепрошивки требовали перепрограммирования и/или разблокировки для рассылки вредоносных CAN-сообщений. Разблокировка ЭБУ позволяла включить режим диагностики, чтобы вредоносные CAN-сообщения не перезаписывались действительными CAN-сообщениями.

- ЭБУ шлюза обрабатывает маршрутизацию произвольных CAN-сообщений в целевые ЭБУ на основе целевого ID фрейма CAN-сообщений, что значительно упрощает выполнение атаки.

Векторы атаки на подключённые автомобилиЭкосистема, обеспечивающая работу подключённых автомобилей, чрезвычайно сложна. В ней есть миллионы конечных точек и конечных пользователей. Огромные размеры и бесчисленный набор функций формирует гигантскую поверхность атаки с непредсказуемым рельефом. Хотя основную часть трафика подключённые автомобили отправляют по беспроводной связи, подключённые автомобили в значительной степени зависят от умной транспортной инфраструктуры (Intelligent Transportation System, ITS). Составляя модель угроз, мы сосредоточились на атаках, которые могут быть запущены удалённо против автомобилей-жертв и/или непосредственно с них. Нам удалось выделить следующие вида атак на подключённые автомобили:

- спуфинг сообщений V2X, передаваемых в экосистему;

- пассивное прослушивание сообщений V2X, транслируемых в экосистему;

- отправка неверных или некорректных команд бэкенду ITS;

- отправка MitM-коммуникаций и ложных данных бэкенду ITS;

- прослушивание сетевого трафика между подключённым автомобилем и бэкендом ITS;

- удалённая загрузка и установка вредоносных прошивок и/или приложений;

- глушение беспроводной передачи данных для нарушения связи с ITS;

- MitM-атаки с беспроводной передачи для перехвата и изменения данных автомобиля;

- использование уязвимостей в программном и аппаратном обеспечении, операционных системах и протоколах;

- использование радиомодулей для доступа к головному устройству через сложные цепи эксплойтов;

- удалённый перехват управления автомобилем через скомпрометированную шину CAN;

- «слив» прошивки для извлечения учётных данных и настроек;

- установка вредоносных приложений сторонних производителей в информационно-развлекательную систему;

- удаление локальных файлов в скомпрометированной файловой системе подключённого автомобиля;

- установка вредоносного приложения на подключённый к автомобилю мобильный телефон;

- электронное подавление систем безопасности автомобиля, таких как радар и лидар;

- атаки на алгоритмы обработки изображений встроенной камеры с помощью специально созданных визуализаций;

- установка вредоносных или шпионских программ в подключённом автомобиле;

- поиск и злоупотребление неправильной конфигурацией систем автомобиля;

- обнаружение и злоупотребление уязвимыми удалёнными системами с помощью Shodan;

- проведение атак с помощью социальной инженерии, например, создание фальшивых сообщений RDS-TMC, фишинг и «отравление» карт.

- распределённые атаки типа «отказ в обслуживании» (DDoS) с использованием скомпрометированной инфраструктуры ITS;

- DDoS-атаки на инфраструктуру ITS;

- подбор паролей и злоупотребление слабыми методами аутентификации;

- инъекции скриптов через вредоносную рекламу;

- традиционные атаки, например, SQL-инъекции, межсайтовый скриптинг (XSS), перехват сеанса и подмена DNS;

- использование подключённого автомобиля в качестве доверенной точки входа в сеть V2X;

- компрометация цепочки поставок программного обеспечения сторонних производителей для распространения вредоносных обновлений;

- сканирование сети V2X с подключённого автомобиля для обнаружения топологии и узлов.

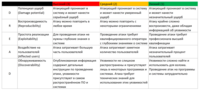

Некоторые из приведённых атак могут иметь частичные пересечения — например, подмена V2X-сообщений в ITS и отправка неверных или некорректных команд бэкенду ITS. Их различие состоит в том, что не все поддельные сообщения обязательно являются вредоносными, а сходство — в том, что оба типа сообщений могут в итоге нанести вред.Модель угрозЕщё одним результатом изучения различных удалённых атак на подключённые автомобили стало создание модели угроз.С её помощью разработчики и производители автомобилей смогут лучше оценивать, идентифицировать, классифицировать и количественно оценивать риски, которые добавляет каждая угроза в составе модели. Модель поможет им создавать более безопасные подключённые автомобили, начиная с самых ранних стадий жизненного цикла программного обеспечения. Одним из многих преимуществ моделирования угроз является возможность для организаций взглянуть на безопасность структурированным образом проанализировать каждую возможную угрозу и определить приоритетность угроз с точки зрения снижения рисков. Мы использовали модель DREAD, в рамках которой риск для данной угрозы оценивается с помощью ответов на ряд вопросов:

- Потенциал ущерба (Damage potential): насколько велик ущерб, наносимый активам?

- Воспроизводимость (Reproducibility): насколько легко воспроизвести атаку?

- Простота реализации (Exploitability): насколько легко начать атаку?

- Воздействие на пользователей (Affected users): какой процент пользователей пострадал?

- Обнаруживаемость (Discoverability): насколько легко найти слабое место, пригодное для эксплуатации?

Мы составили таблицу рейтинга угроз, приведённую ниже, для анализа рисков подключённых автомобилей.

Модель угроз DREAD. Источник: Trend MicroРейтинг риска рассчитывается путём сложения значений рейтинга, основанного на ответах на вопросы DREAD для данной угрозы. Общий риск оценивается как:

- высокий, если количество баллов находится между 12 и 15;

- средний — если между 8 и 11;

- низкий — если между 5 и 7.

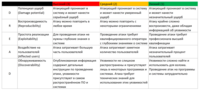

Измерение рисков атак на подключённые автомобилиДля каждой из выявленных нами подключённых атак на машины мы присваивали баллы для реалистичных экстремальных сценариев и рассчитывали рейтинг риска с использованием модели угрозы DREAD, как показано в следующей таблице. Чтобы не загромождать пост, приводим только её часть, содержащую угрозы с наивысшим риском.

Наиболее опасные угрозы для подключённых автомобилей. Источник: Trend MicroОсновываясь на результатах моделирования угроз, мы сделали следующие наблюдения:

- Из 29 выявленных атак на подключённые автомобили около 66% относятся к группе среднего риска, около 17% — к группе низкого риска и ещё около 17% — к группе высокого риска.

- Атаки с низкой степенью риска, требуют высокого уровня технических навыков и глубоких знаний о платформе подключённого автомобиля, поэтому, учитывая их специализированный характер, реально затронут лишь небольшой процент подключённых автомобилей, поскольку такие нападения трудно, хотя и не невозможно осуществить в массовом порядке.

- Атаки с помощью вредоносного ПО оцениваются как малоопасные. Это связано с тем, что злоумышленнику необходимо понимать низкоуровневую электрическую/электронную архитектуру целевого автомобиля перед началом атаки, а перенос программы с одной архитектуры автомобиля на другую — весьма непростая задача.

- Атаки с высокой степенью риска требуют лишь ограниченного понимания внутренней работы подключённого автомобиля и могут быть проведены даже низкоквалифицированным злоумышленником.

- К атакам высокого риска относятся также атаки DDoS и поиск открытых сервисов и серверов с помощью Shodan и других подобных сервисов.

- Вау-атаки, подобные установке вредоносного кода по воздуху, удалённому захвату управления транспортным средством, отправке неверных или неправильных команд бэкенду ITS, а также отправка поддельных сообщений V2X, относятся к среднему или низкому уровню риска. Эти атаки трудновыполнимы, поскольку устройства и системы недоступны для атак, а для успешной компрометации подключённых автомобильных платформ требуются специальные навыки и знания.

- Эксплуатация подключённых автомобилей в качестве точки входа во внутреннюю сеть ITS также относится к категории среднего риска. Для такой атаки требуются высококвалифицированные злоумышленники, которые знают, как скомпрометировать традиционные многоуровневые системы защиты.

ВыводыВ целом уровень риска успешных атак на интеллектуальные автомобили и инфраструктуры ITS, подключённые к V2X, является средним. Это связано с тем, что мы оцениваем эти гипотетические атаки с использованием сегодняшних тактик и приёмов, используемых злоумышленниками. Когда промежуточное ПО, скрывающее внутреннюю архитектуру автомобиля, станет доступным сторонним производителям, например, для предоставления услуг в формате SaaS, следует ожидать появления новых тактических приёмов, которые будут иметь значительно более высокий уровень риска. Также, когда злоумышленники создают жизнеспособные методы монетизации подключённых автомобилей и ITS инфраструктур, мы обязательно увидим качественный скачок развития хакерских тактик, который приведёт к более рискованным атакам.

===========

Источник:

habr.com

===========

Похожие новости:

- [Информационная безопасность, Карьера в IT-индустрии, Научно-популярное] Русские хакерши: разговор с Алисой Esage Шевченко

- [Firefox, Информационная безопасность, Браузеры] Firefox 87 по умолчанию обрезает HTTP-рефереры для конфиденциальности пользователей

- [Информационная безопасность, Системное администрирование, Сетевые технологии, Беспроводные технологии, Сетевое оборудование] Разработка кибер-безопасной информационно-технической системы высшего учебного заведения

- [Информационная безопасность] Palo Alto Networks. Учимся думать, как firewall. Сессии и состояния

- [Настройка Linux, Информационная безопасность, C] Серьёзная безопасность: всплывшие спустя 15 лет баги в ядре Linux (перевод)

- [Информационная безопасность] Security Week 12: стеганография в Twitter

- [Информационная безопасность, Реверс-инжиниринг] How to Start Reverse Engineering in 2021

- [Информационная безопасность, Big Data] Мэрия Москвы создаст цифровую витрину данных горожан за 132 млн рублей

- [Информационная безопасность, IT-инфраструктура, Сетевые технологии] 2020 Network Security and Availability Report

- [Информационная безопасность, Исследования и прогнозы в IT, IT-компании] Охота на «Мамонта»: подробное исследование мошеннической схемы с фейковыми курьерскими сервисами

Теги для поиска: #_informatsionnaja_bezopasnost (Информационная безопасность), #_issledovanija_i_prognozy_v_it (Исследования и прогнозы в IT), #_avtomobilnye_gadzhety (Автомобильные гаджеты), #_trend_micro, #_podkljuchennye_avtomobili (подключенные автомобили), #_umnye_avtomobili (умные автомобили), #_udalennye_ataki (удаленные атаки), #_kiberbezopasnost (кибербезопасность), #_avtomobilnye_kiberugrozy (автомобильные киберугрозы), #_blog_kompanii_trend_micro (

Блог компании Trend Micro

), #_informatsionnaja_bezopasnost (

Информационная безопасность

), #_issledovanija_i_prognozy_v_it (

Исследования и прогнозы в IT

), #_avtomobilnye_gadzhety (

Автомобильные гаджеты

)

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 09:27

Часовой пояс: UTC + 5

| Автор | Сообщение |

|---|---|

|

news_bot ®

Стаж: 7 лет 11 месяцев |

|

|

В предыдущих постах мы рассказали о том, что грозит владельцам подключённых автомобилей, и обсудили способы взлома таких транспортных средств. В этом посте обсудим обобщённый метод взлома и модель угроз для интеллектуальных транспортных средств, ставшие результатом работы над третьей частью нашего исследования Driving Security Into Connected Cars: Threat Model and Recommendations.  Скриншот интерактивной иллюстрации к исследованию с примерами атак по модели DREAD из исследования Trend Micro по ссылке вышеОбобщённый метод удалённого взлома В предыдущих постах мы рассказывали о получивших широкую известность случаях взлома Jeep Cherokee, BMW и двух моделей Tesla. Изучив последовательность действий, которые привели к успешному взлому, мы выделили универсальный шаблон атаки, который использовался во всех четырёх случаях для компрометации интеллектуального авто и рассылки вредоносных CAN-сообщений на ЭБУ.  Универсальный шаблон удалённой атаки на подключённый автомобиль. Источник: Trend MicroХарактерные особенности универсальной удалённой атаки:

Модель угроз DREAD. Источник: Trend MicroРейтинг риска рассчитывается путём сложения значений рейтинга, основанного на ответах на вопросы DREAD для данной угрозы. Общий риск оценивается как:

Наиболее опасные угрозы для подключённых автомобилей. Источник: Trend MicroОсновываясь на результатах моделирования угроз, мы сделали следующие наблюдения:

=========== Источник: habr.com =========== Похожие новости:

Блог компании Trend Micro ), #_informatsionnaja_bezopasnost ( Информационная безопасность ), #_issledovanija_i_prognozy_v_it ( Исследования и прогнозы в IT ), #_avtomobilnye_gadzhety ( Автомобильные гаджеты ) |

|

Вы не можете начинать темы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Вы не можете отвечать на сообщения

Вы не можете редактировать свои сообщения

Вы не можете удалять свои сообщения

Вы не можете голосовать в опросах

Вы не можете прикреплять файлы к сообщениям

Вы не можете скачивать файлы

Текущее время: 15-Янв 09:27

Часовой пояс: UTC + 5